Wat is een honeypotvalstrik?

Een honeypotvalstrik is een opzettelijk gecompromitteerd loksysteem dat is opgezet om hackers en andere cybercriminelen naar een gecontroleerde omgeving te lokken, zodat cyberbeveiligingsprofessionals kunnen zien hoe ze te werk gaan. Bij een honeypot in computernetwerken worden nepnetwerken en lokgegevens gebruikt als lokaas om hackers aan te trekken. Experts op het gebied van cyberbeveiliging houden de aanvallen vervolgens in de gaten om inzicht te krijgen in de manier waarop cyberaanvallers toegang krijgen tot online gegevens en hier misbruik van maken.

Door hackers naar een honeypot te lokken, kunnen experts dreigingen identificeren, informatie verzamelen over hackmethoden en een effectiever beveiligingsbeleid en infrastructuur ontwikkelen. Honeypotvalstrikken hebben als extra voordeel dat ze hackers afleiden van pogingen om echte systemen en netwerken te misbruiken.

Waarom wordt een honeypot gebruikt bij cyberbeveiliging?

Het voornaamste doel van een honeypot bij cyberbeveiliging is het monitoren en analyseren van aanvallen om de bescherming tegen hackpogingen te verbeteren. Een honeypot verzamelt informatie over de hacker. Deze informatie kan worden gebruikt om de aanvalsmethode te analyseren en om te zien welke interacties de ongeautoriseerde indringer met een netwerk heeft. Aan de hand hiervan kunnen cyberbeveiligingsprofessionals kwetsbaarheden in hun systemen verhelpen.

Hoewel de specifieke aard en het doel van een honeypot variëren, zijn er over het algemeen twee hoofdcategorieën:

-

Een productiehoneypot wordt door grote organisaties gebruikt als actieve verdediging in de vorm van lokaas dat hackers wegleidt van het hoofdnetwerk. Organisaties gebruiken de verzamelde gegevens van deze 'gecontroleerde' hack om zwakke plekken in hun verdediging te elimineren en hun echte netwerk beter te beschermen tegen hackpogingen.

-

Een onderzoekshoneypot is een complexe valstrik die meestal wordt gebruikt door overheden of grote cyberbeveiligingsorganisaties om de ontwikkeling van geavanceerde aanhoudende dreigingen te volgen en op de hoogte te blijven van veranderende hacktechnieken.

Hoe werkt een honeypot?

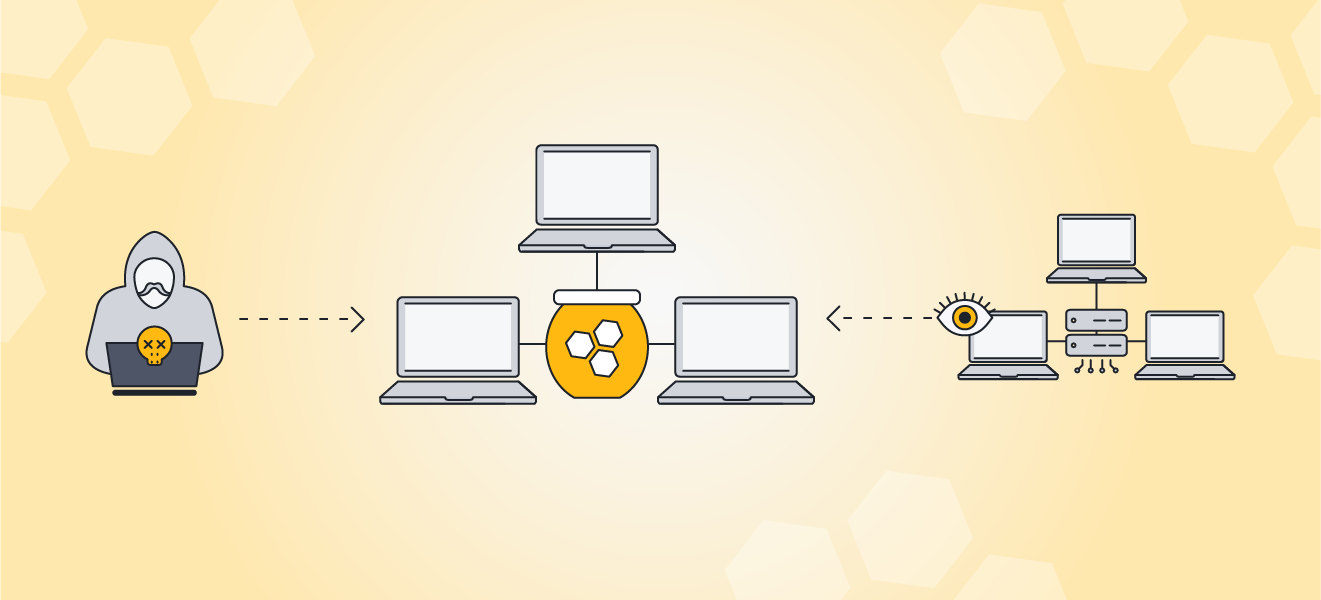

Een honeypot isoleert lokgegevens of andere digitale middelen binnen een opzettelijk gecompromitteerd systeem of aangetaste omgeving gescheiden van het echte netwerk van een organisatie. Cyberbeveiligingsspecialisten kunnen dan al het ongeautoriseerde verkeer naar de honeypot monitoren en in een gecontroleerde omgeving meer te weten komen over de tactieken van hackers, terwijl het hoofdnetwerk veilig blijft.

Bij het opzetten van een honeypot en het vermommen van de pot als laaghangend fruit dat een onweerstaanbaar doelwit is voor verschillende soorten hackers, planten analisten meestal ook gegevens die gemakkelijk kunnen worden gevolgd. Zo kunnen ze gegevenslekken in de gaten houden (vaak in real time) en de connectie tussen meerdere deelnemers aan een aanval blootleggen.

Een honeypot lokt hackers in de val en houden ze weg van echte netwerken.

Een honeypot lokt hackers in de val en houden ze weg van echte netwerken.

Wat is een honeynet?

Een honeynet is een loknetwerk van honeypots. Terwijl een honeypot een enkel lokapparaat is dat in een netwerk is geplaatst, is een honeynet zo opgezet dat het op een echt netwerk lijkt. Het bevat vaak meerdere servers of apparaten en heeft extra functies zoals firewalls. De bedoeling achter een honeynet is vergelijkbaar met een honeypot: analyseren hoe hackers toegang krijgen en welke interactie ze hebben met de bronnen erin, maar dan op grotere schaal.

Honeypots per interactieniveau

Honeynets en andere vormen van honeypotbeveiliging kunnen worden onderverdeeld in drie interactieniveaus:

-

Pure honeypots: uitgebreide operationele systemen die het meest ingewikkeld en moeilijk te onderhouden zijn. Pure honeypots zijn uitgerust met gesimuleerde gevoelige documenten en gebruikersgegevens en hebben daarom vaak de meest authentieke uitstraling voor potentiële indringers.

-

Honeypots met veel interactie: complexe honeypots die hackers vrij spel geven binnen de infrastructuur en analisten de meeste gegevens bieden over de activiteiten van cybercriminelen. Honeypots met veel interactie vereisen meer onderhoud en kunnen een hoger risico vormen.

-

Honeypots met weinig interactie: in plaats van een volledig systeem na te bootsen, vertegenwoordigen deze lokazen de onderdelen van de systemen en services van een bedrijf die hackers het meest aantrekkelijk vinden. Als zodanig geven ze beperktere informatie over de aanvallers, maar kunnen ze gemakkelijker worden opgezet met behulp van TCP/IP-protocollen.

Wat zijn de verschillende soorten honeypots?

Er kunnen verschillende soorten honeypots worden gebruikt om verschillende soorten dreigingen te onderzoeken en te neutraliseren. Hier zijn enkele veelvoorkomende soorten honeypots en hoe deze verschillende honeypotmethoden werken:

E-mailhoneypots

E-mailhoneypots

E-mailhoneypots gebruiken een gespoofd e-mailadres dat alleen kan worden gedetecteerd met verdachte methoden zoals een geautomatiseerde adres-harvester. Dat betekent dat geen enkele legitieme gebruiker het adres kan vinden. Alle berichten die naar dit adres worden gestuurd, worden daarom geclassificeerd als spam en de afzenders van deze e-mails worden onmiddellijk geblokkeerd. Dit helpt internetproviders om e-mailspam tegen te houden.

Gegevenshoneypots

Gegevenshoneypots

Organisaties maken vaak lokdatabases met nepcontent om zwakke plekken in het systeem te identificeren en te elimineren. Gegevenshoneypots kunnen informatie verzamelen over SQL-injecties en andere methoden die hackers gebruiken om toegang te krijgen tot de nepdatabase. Ze kunnen ook worden gebruikt om de verspreiding en het gebruik van de nepgegevens die tijdens de aanval zijn gestolen, te analyseren.

Malwarehoneypots

Malwarehoneypots

Een malwarehoneypot is een techniek die bedoeld is om malware aan te trekken door een software-app of API na te bootsen en zo een gecontroleerde omgeving te maken waar de maker veilig een malwareaanval kan analyseren. Deze informatie kan vervolgens worden gebruikt om een geavanceerdere verdediging tegen malware op te bouwen.

Spiderhoneypot

Spiderhoneypot

Webcrawlers of 'spiders' zijn het beoogde doelwit van dit type honeypot-val. Een spiderhoneypot maakt webpagina's en links die alleen toegankelijk zijn voor een geautomatiseerde webcrawler of bot. Hierdoor kunnen organisaties inzicht krijgen in hoe ze werken en welke problemen ze kunnen veroorzaken.

Clienthoneypot

Clienthoneypot

Conventionele honeypots zijn serverhoneypots die passief wachten op een aanval. Maar clienthoneypots of computerhoneypots zijn proactieve beveiligingsmechanismen die servers opzoeken die aanvallen lanceren. De clienthoneypot doet zich voor als een clientapparaat, communiceert met de server en onderzoekt of er een aanval heeft plaatsgevonden.

Wat zijn de voordelen van het gebruik van een honeypot?

Het gebruik van een honeypotvalstrik om cyberdieven in de val te lokken heeft veel voordelen. Hier zijn een paar belangrijke toepassingen en voordelen van een honeypotnetwerk:

Nieuwe dreigingen in de gaten houden

Cyberaanvallen vormen een voortdurend veranderende dreiging voor netwerken en honeypots zijn een van de beste hulpmiddelen om de ontwikkelingen van het dreigingslandschap in de gaten te houden. Als een honeypot eenmaal actief is, blijft deze gegevens verzamelen telkens als er iets wordt gedetecteerd. Hierdoor kunnen netwerkbeheerders patronen in de aanvallen identificeren (zoals IP-adressen op een bepaalde locatie) en hun beveiligingsmaatregelen bijwerken om zich tegen soortgelijke activiteiten te verdedigen.

Kwetsbaarheden blootleggen

Honeypots zijn van onschatbare waarde om kwetsbaarheden in de beveiliging van organisaties bloot te leggen op een manier die weinig risico's met zich meebrengt. Door te analyseren welke exploits aanvallers gebruiken om toegang te krijgen tot de gegevens in de honeypot, kunnen organisaties hun beveiligingssystemen bijwerken om deze aanvalsmethoden te helpen blokkeren.

Dreigingen van binnenuit identificeren

Honeypots kunnen ook worden gebruikt om interne dreigingen te identificeren en te onderscheppen voordat deze echte schade kunnen aanrichten. Interne dreigingen door kwaadwillende insiders kunnen een groot probleem vormen als er zwakke plekken zijn rondom de machtigingen binnen de organisatie. Ontevreden werknemers zouden dan misbruik kunnen maken van de gegevens van het bedrijf. Maar honeypots kunnen net zo effectief interne zwakke punten en dreigingen identificeren als externe.

Weinig valspositieve meldingen

Andere soorten technologieën die beveiligingsdreigingen identificeren, hebben vaak een hoog percentage valspositieve meldingen. Hierbij geven waarschuwingen niet-bestaande dreigingen aan. Maar omdat honeypots niet toegankelijk zijn met legitieme middelen, zijn er zeer weinig valspositieve meldingen.

Kosteneffectief

Omdat ze relatief weinig onderhoud vergen en beveiligingsteams geen grote hoeveelheden gegevens hoeven door te spitten op zoek naar verdachte activiteiten, is de honeypottechnologie een kosteneffectieve verdediging tegen online aanvallen. Honeypots hebben beperkt verkeer en stellen geen hoge eisen aan de server, vooral in systemen met weinig interactie. Honeypotsoftware heeft ook vaak open source, waardoor het goedkoop en eenvoudig te implementeren is.

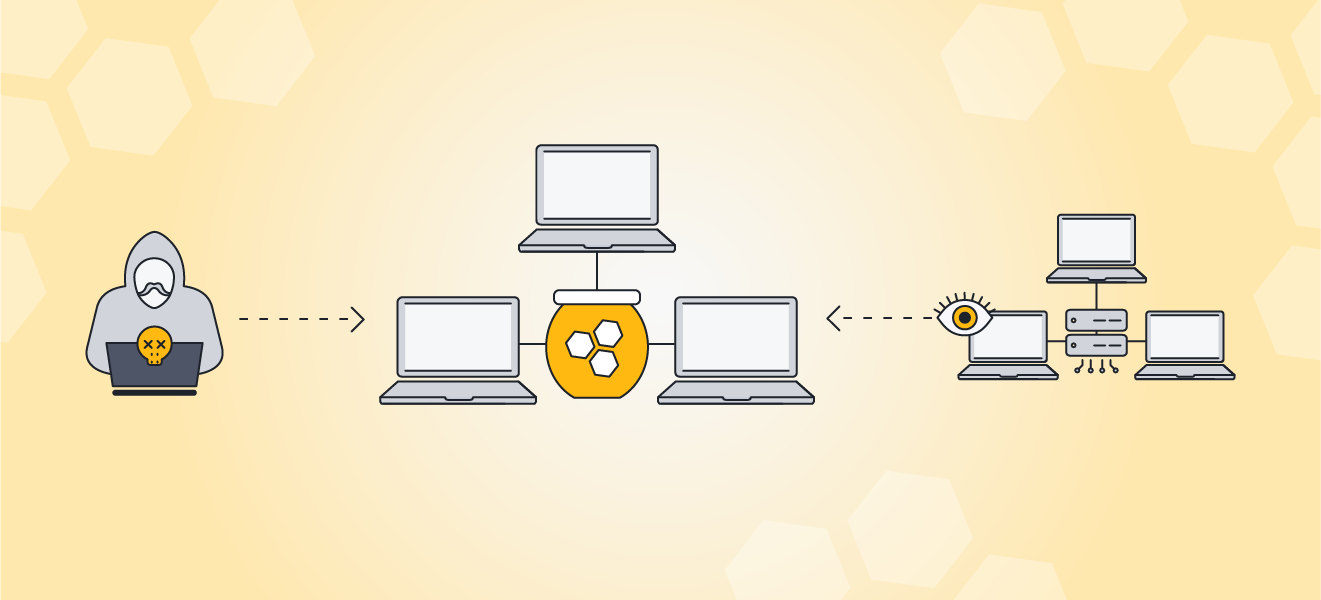

Essentiële tool voor training

Cyberbeveiligingspersoneel kan honeypots gebruiken als geavanceerde trainingstool door de verzamelde gegevens over online aanvallen te analyseren. Honeypots zijn ongeëvenaard in hun vermogen om beveiligingspersoneel op de hoogte te houden van nieuwe en veranderende online dreigingen.

Honeypots zijn een waardevol hulpmiddel voor cyberbeveiligingstraining voor een grote variëteit aan dreigingen.

Honeypots zijn een waardevol hulpmiddel voor cyberbeveiligingstraining voor een grote variëteit aan dreigingen.

Wat zijn de risico's van het gebruik van een honeypot?

Ondanks hun vele toepassingen zijn honeypots geen wondermiddel voor cyberbeveiliging en hebben ze verschillende nadelen. Hier zijn enkele beperkingen en nadelen van het gebruik van een honeypot:

Risico van hijacking

Honeypots zijn meestal geïsoleerd van het hoofdnetwerk van een organisatie. Toch bestaat het risico dat een hacker de honeypot kan gebruiken als een laterale gateway om toegang te krijgen tot de echte systemen van een organisatie en deze systemen aan te vallen. Als een geraffineerde, gevaarlijke hacker een honeypot kan identificeren of een 'vingerafdruk kan nemen' met behulp van een honeypotdetector, kunnen ze de truc omzeilen door nepaanvallen uit te voeren op het loksysteem om de aandacht af te leiden van een echte hackpoging ergens anders.

Beperkte gegevens

Omdat honeypots alleen gegevens van aanvalspogingen kunnen verzamelen, zullen er beperkte gegevens zijn om te analyseren als de honeypot er niet in slaagt om potentiële dreigingen aan te trekken. Te veel vertrouwen op de gegevens die zijn verzameld door een honeypot, kan op zichzelf al een risico zijn, omdat ervaren hackers en complexere gevaren over het hoofd kunnen worden gezien als het beveiligingsteam van een organisatie zich alleen richt op de risico's die zijn geïdentificeerd via de honeypot.

Zijn honeypots illegaal?

Honeypots zijn niet illegaal, maar er zijn wel juridische problemen rond het verzamelen van persoonlijke gegevens van gebruikers. In de VS bestaat er een brede uitzondering op de federale privacywetgeving, de zogenaamde Service Provider Protection Exemption. Deze vrijstelling stelt organisaties doorgaans in staat informatie over gebruikers te verzamelen in de context van het beschermen en beveiligen van hun netwerk.

Andere belangrijke wetgeving die het gebruik van honeypots regelt, zijn de Electronic Communications Privacy Act in de VS en de Algemene verordening gegevensbescherming (AVG) van de EU.

Elke organisatie die een website-honeypot of een andere vorm van cyberval wil gebruiken, moet eerst de privacywetgeving in hun specifieke rechtsgebied controleren om er zeker van te zijn dat het gebruik van een honeypot geen wet- of regelgeving schendt.

IJzersterke bescherming met AVG

Honeypots zijn een belangrijk stukje van de cyberbeveiligingspuzzel. Maar de meesten van ons hebben niet de middelen om thuis honeypots op te zetten. Dit is waar betrouwbare antimalware om de hoek komt kijken.

AVG AntiVirus FREE maakt gebruik van geavanceerde heuristische detectie van dreigingen op basis van AI om uw apparaat te beschermen tegen virussen en malware, u te verdedigen tegen nieuwe gevaren, u te waarschuwen voor onveilige links en websites en hackpogingen te blokkeren. Profiteer vandaag nog van de allernieuwste bescherming.

Een honeypot lokt hackers in de val en houden ze weg van echte netwerken.

Een honeypot lokt hackers in de val en houden ze weg van echte netwerken. Honeypots zijn een waardevol hulpmiddel voor cyberbeveiligingstraining voor een grote variëteit aan dreigingen.

Honeypots zijn een waardevol hulpmiddel voor cyberbeveiligingstraining voor een grote variëteit aan dreigingen.