Was ist eine Honeypot-Falle?

Eine Honeypot-Falle ist ein absichtlich kompromittiertes Köder-System, eigens dazu eingerichtet, um Hacker und andere Cyberkriminelle in eine kontrollierte Umgebung zu locken, damit Cybersicherheitsexperten sehen können, wie sie arbeiten. Bei Computern verwenden Honeypots gefälschte Netzwerke und Köder-Daten als Lockvogel, um Hacker anzulocken. Cybersicherheitsexperten beobachten dann die Angriffe, um Erkenntnisse darüber zu gewinnen, wie Cyberangreifer auf Online-Daten zugreifen und diese ausnutzen.

Indem sie Hacker in einen Honeypot locken, können Experten Bedrohungen erkennen, Informationen über Hacking-Methoden sammeln und noch wirksamere Sicherheitsrichtlinien und -infrastrukturen entwickeln. Honeypot-Fallen haben den zusätzlichen Vorteil, dass sie Zeit und Arbeitsaufwand der Hacker von dem Versuch ablenken, echte Systeme und Netzwerke auszunutzen.

Warum werden Honeypots im Bereich der Cybersicherheit eingesetzt?

Der Hauptzweck eines Honeypots bei der Cybersicherheit besteht darin, Angriffe zu beobachten und zu analysieren, um den Schutz vor Hacking-Versuchen zu verbessern. Ein Honeypot greift vom Hacker Informationen ab, anhand derer die Angriffsmethode analysiert und ermittelt werden kann, wie der unbefugte Eindringling mit dem Netzwerk interagiert, und mit deren Hilfe Cybersicherheitsexperten daran arbeiten können, Sicherheitslücken in ihren Systemen zu schließen.

Die Art und der Zweck von Honeypots variieren zwar im Einzelfall, sie lassen sich jedoch im Allgemeinen zwei Hauptkategorien zuordnen:

-

Produktions-Honeypots werden von großen Organisationen als aktive Schutzmaßnahme eingesetzt, um Hacker zu ködern und vom Hauptnetzwerk wegzulocken. Unternehmen nutzen die bei diesem "kontrollierten" Hack gesammelten Daten, um etwaige Schwachstellen in ihrer Abwehr zu beseitigen und ihr echtes Netzwerk besser vor Hacking-Versuchen zu schützen.

-

Forschungs-Honeypots sind komplexe Fallen, die in der Regel von Behörden oder großen Cybersecurity-Organisationen genutzt werden, um die Entwicklung fortgeschrittener, hartnäckiger Bedrohungen zu verfolgen und über neu entwickelte Hacking-Techniken auf dem Laufenden zu bleiben.

Wie funktioniert ein Honeypot?

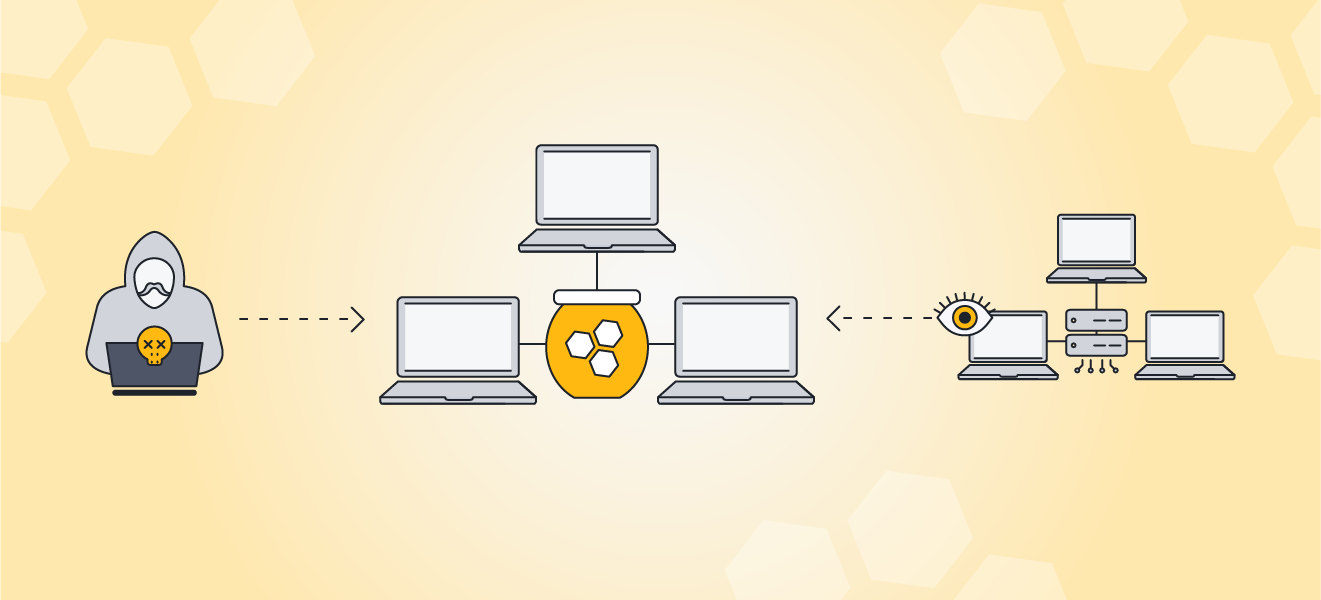

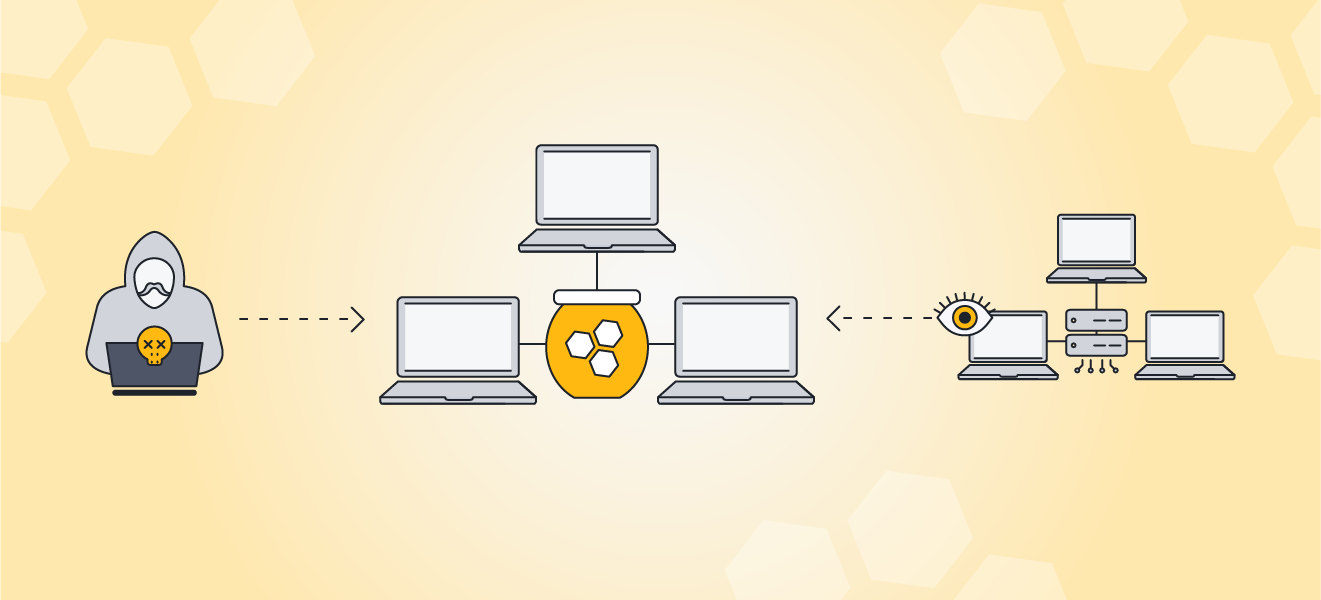

Ein Honeypot isoliert Daten oder andere digitale Ressourcen als Köder in einem vom echten Netzwerk des Unternehmens getrennten, absichtlich kompromittierten System oder einer entsprechenden Umgebung. Spezialisten für Cybersicherheit können dann den gesamten nicht autorisierten Datenverkehr zum Honeypot überwachen und die Taktiken der Hacker in einer kontrollierten Umgebung kennenlernen, während das Hauptnetzwerk geschützt bleibt.

Bei der Einrichtung eines Honeypots wird dieser nicht nur als "leichte Beute" präsentiert, die ein unwiderstehliches Ziel für verschiedene Arten von Hackern darstellt; Analysten platzieren dort in der Regel auch Daten, die sich leicht zurückverfolgen lassen, sodass sie Datenschutzverletzungen – oft in Echtzeit – überwachen und Verbindungen zwischen mehreren Teilnehmern an einem Angriff aufdecken können.

Honeypots ködern Hacker, locken sie in die Falle und halten sie so von echten Netzwerken fern.

Honeypots ködern Hacker, locken sie in die Falle und halten sie so von echten Netzwerken fern.

Was ist ein Honeynet?

Ein Honeynet ist ein als Köder dienendes Netzwerk aus Honeypots. Während es sich bei einem Honeypot um ein einzelnes in ein Netzwerk eingeschleustes Gerät handelt, ist ein Honeynet so eingerichtet, dass es wie ein komplettes echtes Netzwerk aussieht, oft mehrere Server oder Geräte umfasst und über zusätzliche Funktionen wie Firewallsverfügt. Mit einem Honeynet wird eine ähnliche Absicht verfolgt wie mit einem Honeypot: zu analysieren, wie Hacker Zugang zu den Ressourcen innerhalb des Honeynets erhalten und mit diesen interagieren – allerdings in einem größeren Maßstab.

Honeypots nach Interaktionsgrad

Honeynets und andere Formen der Honeypot-Sicherheit können nach drei verschiedenen Interaktionsgraden kategorisiert werden:

-

Pure Honeypots: umfassende operative Systeme, die komplizierteste und am schwierigsten zu wartende Form. Sogenannte pure Honeypots sind ausgestattet mit simulierten sensiblen Dokumenten und Benutzerdaten und vermitteln potenziellen Eindringlingen den authentischsten Eindruck.

-

High-Interaction Honeypots: komplexe Honeypots, die Hackern freie Hand in der Infrastruktur lassen und Analysten die meisten Daten über die Aktivitäten von Cyberkriminellen liefern. High-Interaction Honeypots erfordern mehr Wartung und können ein höheres Risiko darstellen.

-

Low-Interaction Honeypots: Diese Ködersysteme imitieren kein komplettes System, sondern stellen nur diejenigen Teile der Systeme und Dienste in einem Unternehmen dar, die für Hacker am attraktivsten sind. Sie liefern daher nur begrenzte Informationen über die Angreifer, lassen sich aber leichter über TCP/IP-Protokolle einrichten.

Welche Arten von Honeypots gibt es?

Mithilfe verschiedener Arten von Honeypots können Bedrohungen unterschiedlicher Art analysiert und neutralisiert werden. Im Folgenden stellen wir einige der gebräuchlichsten Arten von Honeypots vor und erläutern, wie die verschiedenen Methoden des Honeypotting in der Praxis funktionieren:

E-Mail-Honeypots

E-Mail-Honeypots

E-Mail-Honeypots verwenden eine gefälschte E-Mail-Adresse, die nur mit verdächtigen Methoden – beispielsweise einem automatisierten Adress-Harvester – aufgespürt werden kann: Das bedeutet, dass kein legitimer Benutzer diese Adresse finden kann. Alle an diese Adresse gesendeten Nachrichten werden daher als Spam eingestuft, und die Absender dieser E-Mails werden sofort aus dem Netzwerk gesperrt. Dies hilft Internet Service Providern, E-Mail-Spam zu stoppen.

Daten-Honeypots

Daten-Honeypots

Unternehmen erstellen oft simulierte Datenbanken mit gefälschten Inhalten, um Sicherheitslücken im System zu erkennen und zu beseitigen. Daten-Honeypots können Informationen über SQL-Injections und andere Methoden sammeln, mit denen sich Hacker Zugang zu dieser gefälschten Datenbank verschaffen, und sie können auch dazu verwendet werden, die Verbreitung und Verwendung der bei dem Angriff gestohlenen simulierten Daten zu analysieren.

Malware-Honeypots

Malware-Honeypots

Malware-Honeypots zielen darauf ab, Malware anzulocken: Sie imitieren eine Softwareanwendung oder API und schaffen dadurch eine kontrollierte Umgebung, in der der Ersteller einen Malware-Angriff gefahrlos analysieren kann. Diese Informationen können dann zur Entwicklung noch ausgefeilterer Abwehrmaßnahmen gegen Malware verwendet werden.

Spider-Honeypots

Spider-Honeypots

Webcrawler oder "Spider" sind das Ziel dieser Art von Honeypot-Fallen. Ein Spider-Honeypot erstellt Webseiten und Links, auf die nur ein automatisierter Webcrawler oder Bot zugreifen kann. So erhalten Unternehmen einen Einblick in deren Funktionsweise und in mögliche Probleme, die sie verursachen können.

Client-Honeypots

Client-Honeypots

Konventionelle Honeypots sind Server-Honeypots, die passiv auf einen Angriff warten. Client-Honeypots – oder Computer-Honeypots – sind hingegen proaktive Sicherheitsmechanismen, die nach Servern suchen, die solche Angriffe starten. Der Client-Honeypot gibt sich als Client-Gerät aus, kommuniziert mit dem Server und untersucht dann, ob ein Angriff stattgefunden hat.

Was sind die Vorteile bei der Nutzung eines Honeypots?

Die Verwendung einer Honeypot-Falle, um potenzielle Cyber-Diebe in die Falle zu locken, bietet viele Vorteile. Hier nennen wir einige der wichtigsten Anwendungsfälle und Vorteile des Betriebs eines Honeypot-Netzwerks:

Überwachung sich entwickelnder Bedrohungen

Cyberangriffe stellen eine sich ständig weiterentwickelnde Bedrohung für Netzwerke dar, und Honeypots sind eines der besten verfügbaren Tools, um diese Bedrohungslandschaft im Auge zu behalten. Sobald ein Honeypot aktiv ist, sammelt er bei jedem Treffer Daten. So können Netzwerkadministratoren Muster in den Angriffen erkennen (z. B. IP-Adressen an einem bestimmten Ort) und ihre Sicherheitsmaßnahmen aktualisieren, um sich gegen ähnliche Aktivitäten zu schützen.

Sicherheitslücken aufdecken

Honeypots sind von unschätzbarem Wert, wenn es darum geht, Sicherheitslücken in Unternehmen auf risikoarme Weise aufzudecken. Durch die Analyse der von den Angreifern für den Zugriff auf die Daten im Honeypot verwendeten Exploits können Unternehmen ihre Sicherheitssysteme aktualisieren, um diese Angriffsmethoden zu blockieren.

Identifizierung von Insider-Bedrohungen

Honeypots eignen sich auch dafür, interne Bedrohungen zu erkennen und abzufangen, bevor sie echten Schaden anrichten können. Interne Bedrohungen durch zwielichtige Insider können ein großes Problem darstellen, wenn es Schwachstellen bei den Berechtigungen innerhalb des Unternehmens gibt, die unzufriedenen Mitarbeitern die Möglichkeit geben, die Daten des Unternehmens auszunutzen. Allerdings lassen sich mit Honeypots interne Schwachstellen und Bedrohungen genauso wirksam zu identifizieren wie externe.

Niedrige Falsch-positiv-Rate

Bei anderen Technologien zur Erkennung von Sicherheitsbedrohungen gibt es oft eine hohe Rate von Fehlalarmen, d. h., es werden Bedrohungen gemeldet, die nicht existieren. Da auf Honeypots jedoch kein Zugriff mit legitimen Mitteln möglich ist, ist die Zahl der Fehlalarme sehr gering.

Kosteneffizient

Da die Honeypot-Technologie relativ wartungsarm ist und Sicherheitsteams keine großen Datenmengen auf der Suche nach verdächtigen Aktivitäten durchforsten müssen, ist sie eine kostengünstige Verteidigungsmöglichkeit gegen Online-Angriffe. Ihr Datenverkehr hält sich in Grenzen und stellt auch keine hohen Anforderungen an den Server – das gilt insbesondere für Low-Interaction-Systeme. Honeypot-Software ist außerdem oft quelloffen und damit billig und einfach zu implementieren.

Unverzichtbares Schulungs-Tool

Mitarbeiter im Bereich Cybersicherheit können Honeypots als hochmodernes Schulungsinstrument nutzen, indem sie die gesammelten Daten über Online-Angriffe analysieren. Honeypots bieten dem Sicherheitspersonal unübertroffene Möglichkeiten, sich über neue Online-Bedrohungen auf dem Laufenden zu halten.

Honeypots sind ein wertvolles Hilfsmittel für Schulungen im Bereich Cybersicherheit gegen eine breite Palette von Bedrohungen.

Honeypots sind ein wertvolles Hilfsmittel für Schulungen im Bereich Cybersicherheit gegen eine breite Palette von Bedrohungen.

Was sind die Risiken bei der Nutzung von Honeypots?

Trotz ihrer vielfältigen Einsatzmöglichkeiten sind Honeypots kein Allheilmittel für Cybersicherheit, und sie haben eine Reihe von Nachteilen. Hier beschreiben wir einige der Einschränkungen und Nachteile bei der Verwendung eines Honeypots:

Potenzielles Hijacking

Honeypots sind zwar in der Regel vom Hauptnetzwerk eines Unternehmens isoliert; dennoch besteht das Risiko, dass ein Hacker den Honeypot gewissermaßen als Seiteneingang nutzt, um sich Zugang zu den echten Systemen eines Unternehmens zu verschaffen und sie anzugreifen. Es ist auch denkbar, dass ein raffinierter, gefährlicher Hacker einen Honeypot mithilfe eines Honeypot-Detektors anhand seines "Fingerabdrucks" identifiziert. In diesem Fall könnte er den Spieß umdrehen, indem er gefälschte Angriffe auf das Köder-System startet, um von einem echten Hacking-Versuch an anderer Stelle abzulenken.

Begrenzte Daten

Da Honeypots nur Daten von tatsächlich versuchten Angriffen sammeln können, fallen nur in begrenztem Umfang Daten zur Analyse an, wenn der Honeypot keine potenziellen Bedrohungen anzieht. Sich übermäßig auf die von einem Honeypot gesammelten Daten zu verlassen, kann an sich schon ein Risiko darstellen, da erfahrene Hacker und komplexere Bedrohungen eventuell übersehen werden, wenn das Sicherheitsteam eines Unternehmens sich nur auf die über den Honeypot identifizierten Risiken konzentriert.

Sind Honeypots illegal?

Honeypots sind nicht illegal, aber es gibt rechtliche Probleme im Zusammenhang mit dem Sammeln persönlicher Daten der Benutzer. In den USA gibt es eine weitreichende Ausnahmeregelung zum nationalen Datenschutzgesetz, die sogenannte "Service Provider Protection Exemption", die es Organisationen im Allgemeinen erlaubt, im Rahmen des Schutzes und der Sicherheit ihres Netzwerks Informationen über Benutzer zu sammeln.

Weitere wichtige Gesetze, die den Einsatz von Honeypots regeln, sind der Electronic Communications Privacy Act in den USA und die Datenschutz-Grundverordnung (DSGVO) der EU.

Jede Organisation, die einen Website-Honeypot oder eine andere Form einer Cyber-Falle verwenden möchte, sollte zunächst die Datenschutzgesetze in ihrer jeweiligen Gerichtsbarkeit prüfen, um sicherzustellen, dass die Verwendung eines Honeypots nicht gegen Gesetze oder Vorschriften verstößt.

Zuverlässiger Schutz mit AVG

Honeypots sind ein wichtiger Bestandteil dieses Puzzles der Cybersicherheit. Die meisten von uns haben allerdings nicht die Mittel, um zu Hause Honeypots einzurichten. Hier kommt zuverlässige Anti-Malware-Software ins Spiel.

AVG AntiVirus FREE nutzt die fortschrittliche, KI-gestützte heuristische Bedrohungserkennung, um Ihr Gerät vor Viren und Malware zu schützen, sich gegen neu auftretende Bedrohungen zu wehren, Sie vor unsicheren Links und Websites zu warnen und Hacking-Versuche zu blockieren. Holen Sie sich noch heute modernsten Schutz.

Honeypots ködern Hacker, locken sie in die Falle und halten sie so von echten Netzwerken fern.

Honeypots ködern Hacker, locken sie in die Falle und halten sie so von echten Netzwerken fern. Honeypots sind ein wertvolles Hilfsmittel für Schulungen im Bereich Cybersicherheit gegen eine breite Palette von Bedrohungen.

Honeypots sind ein wertvolles Hilfsmittel für Schulungen im Bereich Cybersicherheit gegen eine breite Palette von Bedrohungen.