Qu’est-ce que le navigateur Tor ?

Tor est un navigateur conçu pour vous aider à anonymiser votre activité sur le web et à protéger votre confidentialité en ligne. Il vous permet également de vous rendre sur des sites présents sur le dark web, la partie d’Internet qui n’est pas indexée par les moteurs de recherche. Tor est l’acronyme de The Onion Router (« le routeur oignon »), car il chiffre les connexions derrière une série de nœuds de relais qui ressemblent aux couches d’un oignon. Ce processus de chiffrement permet de préserver l’anonymat des utilisateurs de Tor.

Tor est l’un des moyens les plus simples et les plus sûrs d’accéder au dark web, qui n’est pas accessible lors de la navigation normale sur le « web de surface ». Les sites du dark web sont également chiffrés derrière des nœuds de relais, de sorte que ni le visiteur ni l’hébergeur d’un site web ne connaît l’identité de l’autre. Le réseau de relais Tor est géré par des bénévoles, ce qui signifie que votre trafic passe par les ordinateurs d’autres personnes. Le navigateur ne stocke ni l’historique de navigation ni les données du site.

Pourquoi utiliser Tor ?

L’anonymat est le meilleur atout du navigateur Tor. Tor dissimule les utilisateurs à toute personne susceptible de les surveiller, qu’il s’agisse d’un fournisseur d’accès Internet (FAI), du gouvernement, d’annonceurs ou de cybercriminels. Le chiffrement des données de Tor attire tous ceux qui souhaitent masquer leur activité, quelles que soient leurs motivations.

Voici quelques raisons pour lesquelles les utilisateurs installent le navigateur web Tor :

-

Commerce illégal : il peut servir de marché noir pour les cybercriminels, comme les experts en piratage qui proposent leurs services, ou encore les courtiers en données qui achètent et vendent des informations personnelles.

-

Contenus illégaux : les sites Tor hébergent des informations que les autres navigateurs ne peuvent pas proposer, telles que des documents protégés par des droits d’auteur, des documents gouvernementaux ou des films et images inappropriés.

-

Lancement d’alerte : les dissidents qui disposent d’informations sur les personnes au pouvoir doivent se protéger. Edward Snowden a utilisé Tor pour dénoncer le programme de surveillance illégale de la NSA, et il a détaillé son utilisation de Tor sur Twitter (désormais connu sous le nom de X).

-

Contournement de la censure : certains pays interdisent la liberté de parole et d’expression. Dans certains pays, Tor donne accès à des canaux non disponibles sur le « web de surface », ce qui permet aux habitants de ces pays de communiquer sans craindre la censure ou la persécution.

-

Contournement des contenus restreints : de nombreux sites et services de streaming restreignent leur contenu en fonction du pays ou du continent. Avec Tor, vous pouvez plus facilement débloquer des contenus et contourner le blocage géographique.

-

Confidentialité en matière de santé : lorsqu’il s’agit de questions de santé, la confidentialité est souvent primordiale. Que ce soit pour se cacher des membres de leur famille, des compagnies d’assurance ou d’autres personnes indiscrètes, certains utilisateurs souhaitent conserver l’anonymat de leurs informations médicales.

-

Journalisme : les organismes de journalisme d’investigation, tels que ProPublica, utilisent Tor pour faire leur travail sans crainte de représailles.

De nombreuses personnes utilisent Tor de la même manière que les navigateurs normaux, mais elles bénéficient d’un plus grand anonymat.

Comment accéder à Tor ?

Vous pouvez accéder à Tor en vous rendant sur https://www.torproject.org/ et en installant le pack de navigation Tor adapté à votre système d’exploitation. Il faut toutefois garder à l’esprit certains conseils concernant l’accès à Tor et son fonctionnement sur différents systèmes :

-

Le navigateur Tor pour Mac est différent de Tor sur les autres systèmes. En effet, Apple exige que tous les navigateurs web utilisent un code spécifique (Webkit). Tor ne peut donc pas utiliser le même moteur web pour macOS que pour les autres systèmes d’exploitation. La confidentialité sur les produits Apple peut donc être inférieure à celle du navigateur Tor sur Chromebook ou Windows, par exemple.

-

Le navigateur Tor officiel n’est pas disponible pour iOS, mais il existe une bonne alternative appelée Onion Browser. Cependant, en raison des restrictions imposées par Apple, ce navigateur n’a pas un contrôle total sur tous les aspects du trafic réseau et peut acheminer des fichiers audio et vidéo par le biais de votre connexion normale.

-

Le navigateur Tor pour Android est l’application officielle du navigateur Tor, que vous pouvez installer via Google Play. Vous pouvez également obtenir le fichier APK du navigateur Tor sur le site open-source APK Pure, mais renseignez-vous sur la sécurité d’APK Pure avant de vous y rendre.

-

Navigateur Tor pour Ubuntu. Pour obtenir de l’aide lors de l’installation du navigateur Tor pour Ubuntu, consultez la section Comment installer Tor sur le site d’assistance de Tor. Cette page peut également vous aider à télécharger le navigateur Tor pour Mac si vous rencontrez des problèmes.

-

Navigateur Tor pour Linux. L’installation de Tor sur Linux peut être délicate. Si vous rencontrez des difficultés, consultez la page d’installation de Tor pour en savoir plus.

En quoi consiste le pack de navigation Tor ?

Connu sous le nom de Tor Expert Bundle, il s’agit d’un package destiné aux développeurs, qui leur permet d’intégrer Tor à leurs applications. Il est disponible pour Windows, macOS, GNU/Linux et Android.

Comment fonctionne le navigateur Tor ?

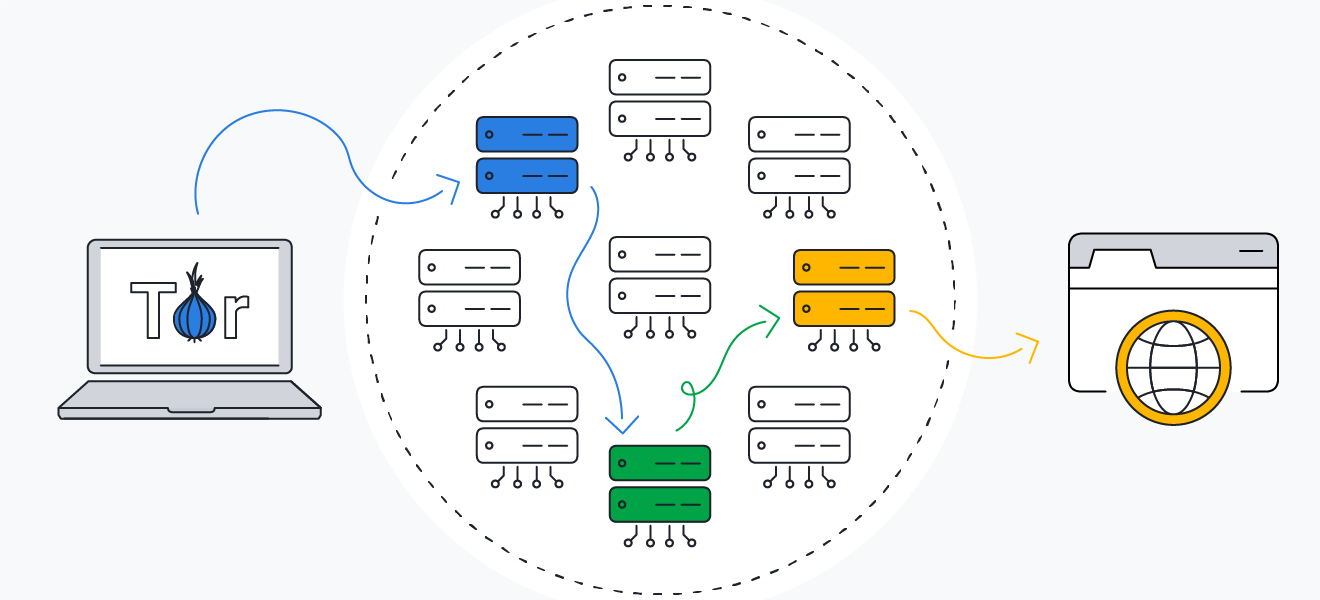

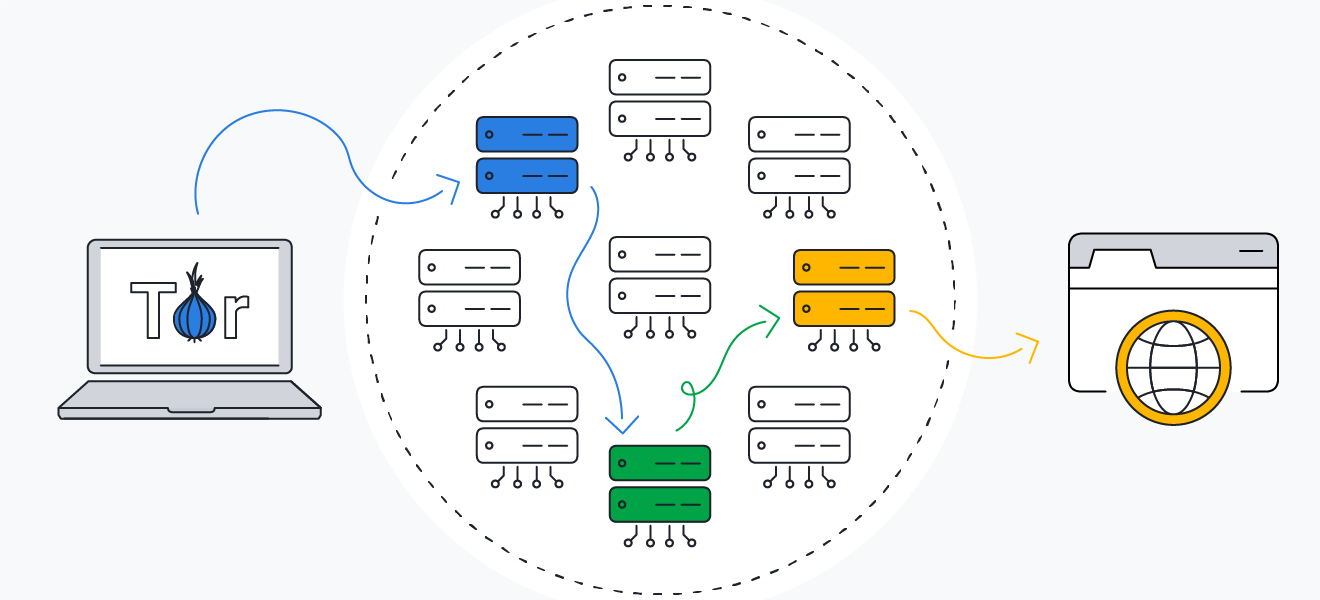

Le navigateur Tor fonctionne en envoyant un paquet de données par le biais d’un nœud d’entrée, d’un nœud de relais aléatoire et d’un nœud de sortie aléatoire. Chaque nœud ne déchiffre que suffisamment d’informations dans le paquet de données pour savoir où envoyer celui-ci par la suite, jusqu’à ce que le nœud de sortie contacte finalement le site web auquel vous souhaitez accéder. La demande est donc effectuée sans identifier la source.

Tor envoie des paquets de données par l’intermédiaire de nœuds chiffrés, ce qui permet de protéger l’identité de l’expéditeur.

Tor envoie des paquets de données par l’intermédiaire de nœuds chiffrés, ce qui permet de protéger l’identité de l’expéditeur.

Sur les navigateurs habituels, l’adresse IP de votre ordinateur ou de votre routeur peut être suivie lorsque vous accédez à des sites web. Avec le navigateur Tor, une adresse IP unique de navigation vous est attribuée à chaque fois que vous l’ouvrez. Mais lorsque vous naviguez sur Internet au cours d’une session, les nœuds d’entrée se souviennent de votre adresse IP de navigation.

N’oubliez pas que les nœuds de Tor sont en fait d’autres personnes sur le réseau. Tout le monde peut se porter volontaire pour représenter un nœud. Cela a conduit à l’apparition de relais malveillants, lorsque des acteurs mal intentionnés font office de nœud afin de voler les données des utilisateurs.

Accès à des services cachés

Les services cachés de Tor, également connus sous le nom de services en oignon, préservent l’anonymat du prestataire. Tout comme Tor masque votre identité en relayant votre connexion par le biais des nœuds, un service peut dissimuler son identité en relayant sa propre connexion. Les services cachés de Tor ont des noms de domaine se terminant par .onion, c’est pourquoi certains appellent Tor « le navigateur oignon ».

Pour savoir comment utiliser le navigateur Tor, il suffit de trouver les adresses .onion sur lesquelles vous souhaitez vous rendre. De nombreuses entreprises bien connues, telles que Facebook et Twitter, disposent de domaines .onion homologues, et Wikipédia propose même une liste complète de services en oignon.

Vous pouvez rechercher les services cachés de Tor dans votre navigateur habituel à l’aide d’un moteur de recherche tel qu’Ahmia. Tor propose également sa propre version de Wikipedia, appelée The Hidden Wiki. Sachez que The Hidden Wiki contient des liens vers des documents que vous pourriez juger inappropriés, qu’il n’existe plus de site officiel unique et que de nombreux faux sites prétendent être le vrai site.

L’utilisation du navigateur Tor est-elle sûre ?

Le navigateur Tor peut être utilisé en toute sécurité si vous naviguez sur les mêmes sites que sur le « web de surface ». Mais si vous naviguez sur des sites .onion, soyez prudent. Le chiffrement de Tor tente de dissimuler votre identité et votre destination, mais des acteurs malveillants peuvent toujours trouver un moyen de vous identifier. De plus, l’absence de réglementation de Tor favorise les activités illicites et la prolifération des cybercriminels.

Tor est-il illégal ?

Tor n’est pas illégal en soi, mais une grande partie de l’activité du dark web est illégale. Les activités effectuées au moyen du navigateur Tor sont soumises aux lois de chaque pays. Selon le pays, le simple fait d’accéder à certains sites du dark web peut être illégal.

Si vous naviguez sur les sites en oignon de Tor, faites preuve de prudence et ne vous rendez que sur les sites de bonne réputation. La sécurité du navigateur Tor dépend de ce que vous en faites et du bon sens dont vous faites preuve lorsque vous l’utilisez ou que vous vous rendez sur le dark web.

Avantages de l’utilisation du navigateur Tor

Avantages de l’utilisation du navigateur Tor

Les principaux avantages de l’utilisation du navigateur Tor sont l’anonymat et l’accès aux sites du dark web. Tor est gratuit, open-source et décentralisé ; il est donc accessible à tous et généralement résistant à la corruption.

Voici quelques-uns des avantages de l’utilisation du navigateur Tor :

Open source

Tor est un logiciel open-source, ce qui signifie que son code source est librement accessible pour inspection et modification. Vous pouvez installer ou supprimer tous les composants de votre choix, ou même modifier le code lui-même si vous savez comment faire. Cette transparence signifie que vous n’avez pas à vous préoccuper de ce que Tor vous cache. Vous, ainsi que tous les autres utilisateurs, avez un contrôle total sur Tor.

Réseau de serveurs décentralisé

Tor est décentralisé, ce qui signifie qu’il n’existe pas d’autorité centrale surveillant l’activité du navigateur. Aucune de vos activités n’est enregistrée une fois que vous avez terminé votre session. Avec Tor, vous n’avez pas à vous soucier des commentaires qui reviennent vous hanter, ni de l’historique de votre navigation sur Internet. La communauté Tor assure le fonctionnement de Tor, mais aucun organisme de supervision n’a accès aux données ou ne les contrôle.

Chiffrement multicouche

Le trafic est relayé trois fois par des serveurs aléatoires (ou relais). En effet, il passe tout d’abord par le nœud d’entrée, puis par un nœud de relais aléatoire et enfin par un nœud de sortie aléatoire. Cependant, le relais de sortie ne chiffre pas le trafic, ce qui signifie que les données ne sont pas chiffrées une fois qu’elles quittent le réseau Tor. L’utilisation d’un VPN résout ce problème et signifie que vos données seront également chiffrées au niveau du nœud de sortie.

Accès aux sites .onion et au dark web

De nombreux contenus ne sont tout simplement pas disponibles sur le web classique. Qu’il s’agisse de places de marché proposant des biens difficiles à trouver ailleurs, d’hébergeurs de recherches universitaires payantes ou de forums de discussion sur des sujets controversés, il existe généralement un site du dark web qui répond à chaque besoin.

Inconvénients de l’utilisation du navigateur Tor

Inconvénients de l’utilisation du navigateur Tor

Tor est un navigateur du dark web conçu par « le peuple ». En l’absence de ressources provenant d’entreprises privées, l’infrastructure peut devenir surchargée. De plus, si l’anonymat de Tor le met à l’abri des regards indiscrets, il l’expose également à des risques. Vous envoyez vos informations par l’intermédiaire d’ordinateurs appartenant à d’autres personnes, ce qui peut mettre certaines personnes mal à l’aise, en dépit des assurances données.

Lenteur possible de la navigation Tor

L’acheminement de votre connexion pour chaque demande prend du temps. En outre, Tor compte plus d’un million d’utilisateurs quotidiens, et seulement 6 000 à 10 000 relais à un moment donné. Cela peut engendrer une surcharge du serveur, car les relais sont très sollicités pour traiter toutes les demandes entrantes et sortantes.

Utilisation dans le cadre d’activités criminelles

L’absence de réglementation fait du navigateur en ligne Tor un point névralgique pour tous les types d’activités Internet douteuses. Les pirates informatiques recherchent une faille, les voleurs une opportunité et les escrocs une cible. L’anonymat n’est plus si pratique lorsque vous devez faire face à de nombreuses menaces.

Risque de désanonymisation

En raison de l’ampleur de son activité illégale, le navigateur web Tor attire l’attention des forces de l’ordre. Tor est né de la recherche navale américaine, et certains pensent encore que Tor est un énorme piège utilisé pour attraper les criminels. En 2015, le FBI a piraté plus de 8 000 utilisateurs du dark web dans 120 pays, sur la base d’un seul mandat.

Avec toutes les promesses d’anonymat sur Tor, il est facile de relâcher sa vigilance. Mais si les autorités obtiennent une information sur vous, ou vous incitent à la leur fournir, elles peuvent reconstituer le reste des informations. Ce cas de figure s’applique également aux cybercriminels. L’utilisation d’un VPN sur le navigateur Tor peut contribuer à mieux protéger votre anonymat, entre autres avantages.

Menaces liées aux malwares

L’anonymat réduit considérablement le risque de se faire prendre, ce qui rend les cybercriminels plus audacieux sur Tor. En parallèle, il existe moins de réglementations. Cette combinaison peut rendre les attaques de malwares plus fréquentes sur le dark web que sur le web de surface.

Veillez à ne télécharger le navigateur Tor qu’à partir de sources officielles. En mars 2023, des voleurs ont installé des malwares déguisés en navigateurs Tor et ont dérobé environ $400 000 dollars en cryptomonnaie à des victimes qui ne se doutaient de rien.

Pour compléter votre arsenal, installez un logiciel antivirus fiable comme AVG Antivirus Gratuit. Proposant une protection 24 h/24 et 7 j/7, AVG peut vous aider à protéger votre appareil contre les malwares en temps réel, notamment en bloquant les sites web et les téléchargements malveillants qui pourraient rôder sur Internet.

Protection réduite sur certains systèmes

JavaScript a déjà été utilisé pour exploiter Tor, ce qui rend les utilisateurs de Windows particulièrement vulnérables. Ces derniers représentent une grande partie des utilisateurs de Tor, ce qui fait des systèmes Windows une cible plus importante pour les pirates.

Bien qu’Apple offre une sécurité robuste, elle empêche Tor d’utiliser son code habituel sur macOS et iOS. Les utilisateurs de Tor sous Linux et macOS ont également été victimes d’une fuite d’adresses IP en 2017 en raison de failles de sécurité.

Les pirates informatiques utilisent les nœuds de sortie

Bien que Tor attribue les nœuds de sortie de manière aléatoire, n’importe qui peut se porter volontaire pour faire office de nœud de sortie, car le processus d’enregistrement des nœuds n’est pas bien réglementé. Les pirates peuvent s’installer sur les nœuds de sortie pour mettre en œuvre une attaque de type Man-in-the-middle sur quiconque a la malchance de se trouver sur leur chemin.

Les nœuds de sortie ne sont pas les seuls à être vulnérables. Les nœuds d’entrée de Tor connaissent votre adresse IP de navigation, et les nœuds intermédiaires connaissent l’emplacement des nœuds d’entrée et de sortie. Si l’un des nœuds est compromis, votre identité peut être reconstituée.

Quelle est la différence entre Tor et un VPN ?

Un VPN chiffre votre connexion par le biais d’un seul serveur privé, tandis que Tor chiffre votre session de navigation plusieurs fois au moyen de serveurs gérés par des bénévoles. Tor est destiné à préserver votre anonymat ainsi que celui du site web sur lequel vous naviguez, tandis qu’un VPN est conçu pour assurer votre confidentialité personnelle. Tor est également gratuit, tandis que les VPN sont généralement payants.

Tout comme les VPN, les serveurs proxy modifient également votre adresse IP. Mais ils n’offrent pas de chiffrement. Consultez un comparatif des avantages et des inconvénients d’un VPN par rapport à un serveur proxy ou à Tor. Si vous ne connaissez pas bien les VPN, découvrez ce qu’est un VPN et pourquoi vous devriez en utiliser un.

Pour bénéficier à la fois de la confidentialité et de l’anonymat, il est préférable d’associer Tor à un VPN. Voici comment configurer un VPN sur les appareils les plus courants :

Associer le navigateur Tor à un VPN

Les nœuds d’entrée de Tor connaissent votre adresse IP, et ses nœuds de sortie savent à quels sites vous avez accédé. Un VPN conçu pour le navigateur Tor permet de combler les failles de sécurité du système Tor, en dissimulant votre emplacement aux nœuds d’entrée et votre trafic aux nœuds de sortie.

L’utilisation d’un VPN avec Tor renforce votre confidentialité en ligne.

L’utilisation d’un VPN avec Tor renforce votre confidentialité en ligne.

Le simple fait d’utiliser Tor peut être mal perçu par les observateurs de votre activité. Même si votre fournisseur d’accès Internet ne sait pas ce que vous faites, il peut tout de même savoir que votre adresse IP s’est connectée à Tor. En vous protégeant au moyen d’un VPN tel que le VPN AVG Secure, vous empêchez, entre autres avantages, votre fournisseur d’accès Internet et d’autres regards indiscrets de savoir que vous utilisez Tor.

Utiliser Tor en toute sécurité

Outre la mise en place d’un VPN sur votre navigateur Tor, il existe d’autres moyens d’utiliser Tor en toute sécurité. Voici quelques exemples :

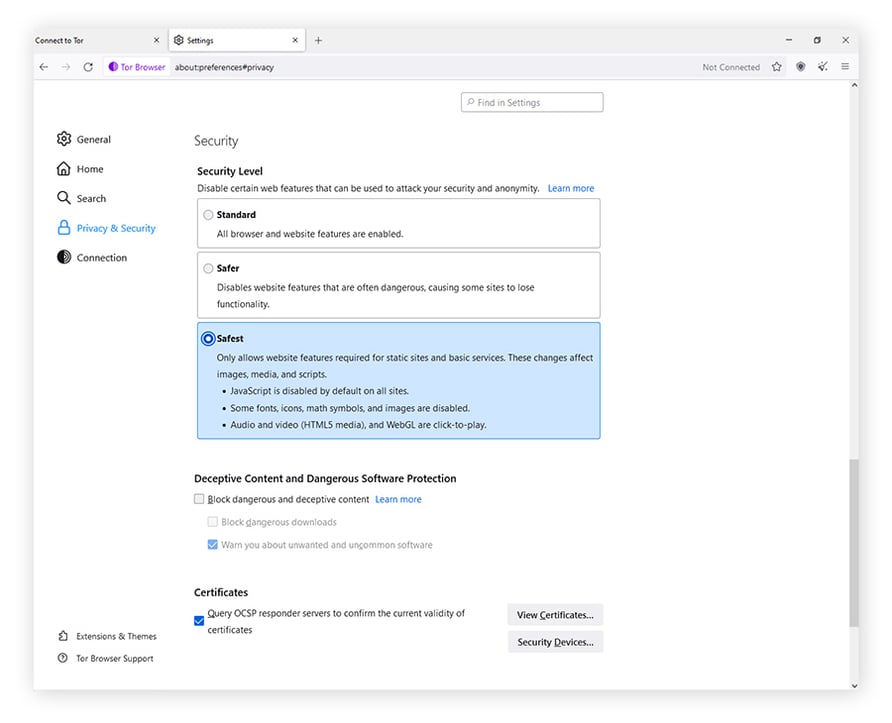

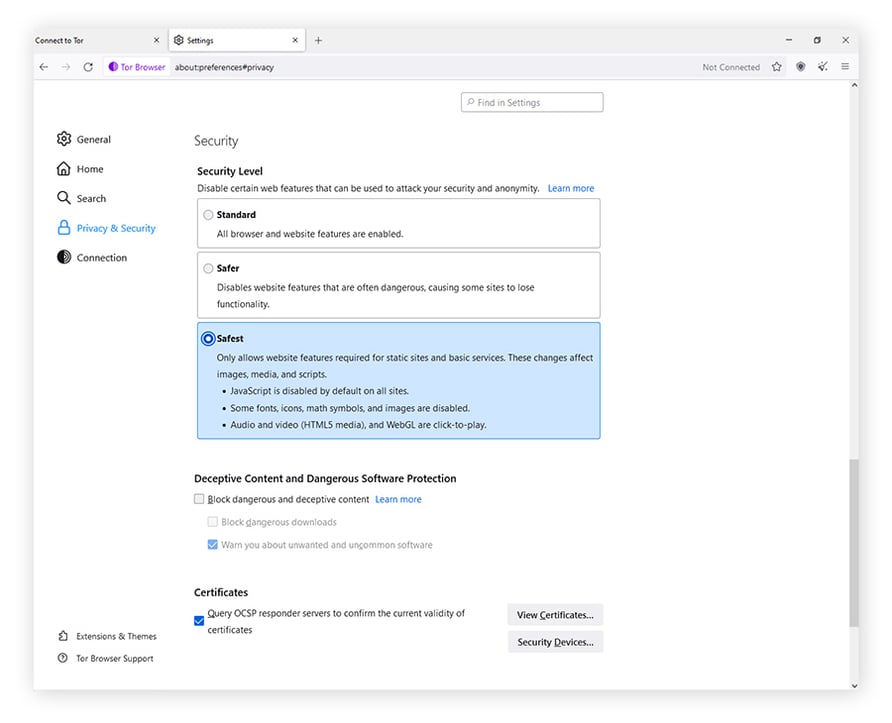

Améliorez votre niveau de sécurité

Le navigateur Tor propose trois paramètres de sécurité différents : avec le niveau Normal, toutes les fonctionnalités du navigateur et du site sont activées par défaut. Le niveau Plus sûr désactive JavaScript, certaines polices et certains symboles mathématiques sur les sites non HTTPS. Le niveau Le plus sûr désactive JavaScript et certaines polices, icônes et symboles mathématiques sur tous les sites.

Aux niveaux Plus sûr et Le plus sûr, les fonctions ayant causé des problèmes de sécurité connus sont également désactivées automatiquement. Les fichiers audio et vidéo HTML5, ainsi que WebGL, sont désormais accessibles en mode « click-to-play ».

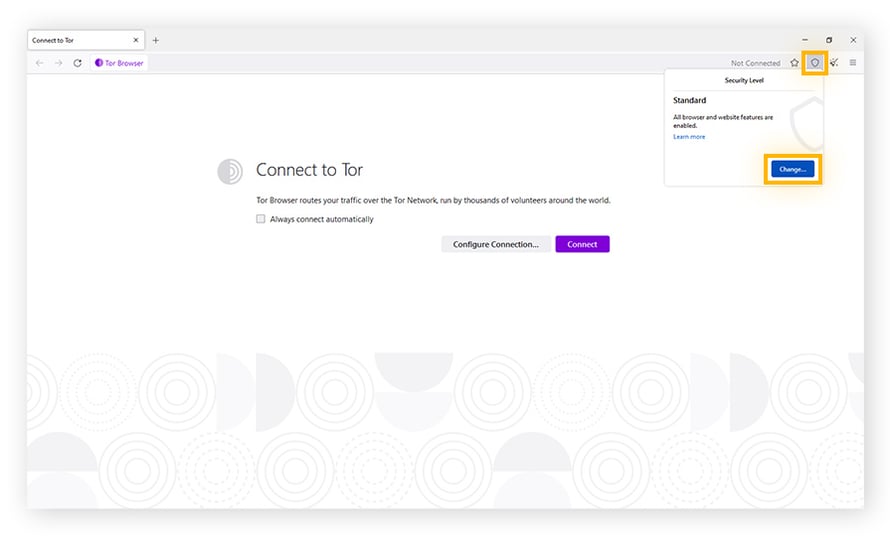

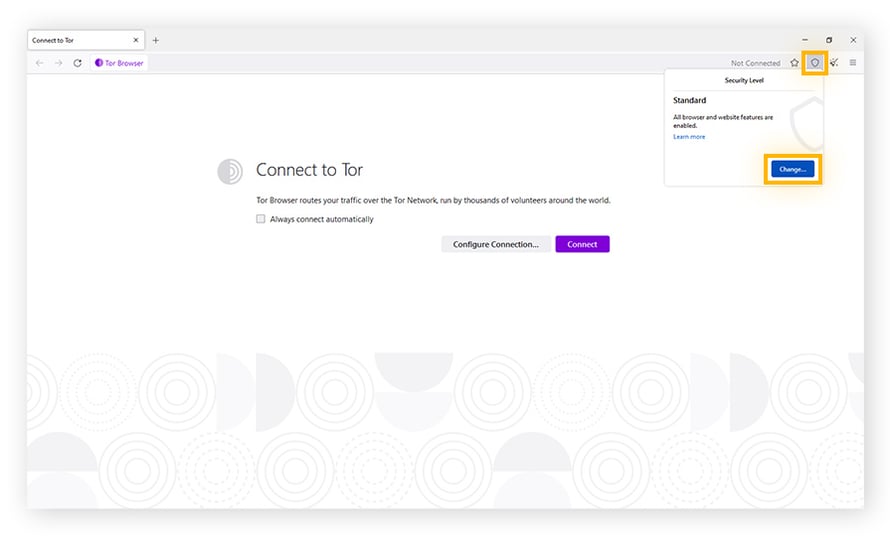

Voici comment modifier votre niveau de sécurité dans le navigateur Tor :

-

Cliquez sur l’icône de bouclier situé en haut à droite. Sélectionnez Modifier...

-

Choisissez le niveau de sécurité que vous souhaitez appliquer.

Utilisez uniquement des sites HTTPS

Le système HTTPS utilise un protocole SSL (Secure Sockets Layer) qui chiffre et authentifie les informations circulant entre un navigateur et un site web, ainsi qu’entre les différents serveurs. Les sites HTTPS sont beaucoup plus sûrs que les sites HTTP. Ne saisissez jamais vos informations personnelles sur un site HTTP, que ce soit dans Tor ou sur le web de surface.

Ne partagez pas d’informations personnelles

Ne saisissez pas vos informations personnelles. Elles incluent votre nom, votre adresse, votre adresse e-mail et votre numéro de téléphone. L’intérêt de Tor est de rester anonyme. Divulguer ses coordonnées personnelles est risqué et rarement nécessaire sur le dark web.

Ne téléchargez pas de fichiers inconnus

N’effectuez pas de téléchargements à partir de sources non fiables. Les pirates informatiques savent que Tor est rempli d’utilisateurs curieux et peu méfiants, et ont tendu de nombreux pièges contenant des virus et des malwares.

Installez un logiciel antivirus

Ne cliquez pas sur les liens suspects. De nombreux liens présents sur le dark web mènent à des marchés illégaux, des documents douteux, des sites inappropriés ou des téléchargements malveillants. En vous procurant le meilleur logiciel antivirus gratuit, vous serez protégé en cas d’erreur.

Désinstaller le navigateur Tor

Pour désinstaller le navigateur Tor, il suffit simplement de le supprimer et de vider la corbeille. Certaines personnes se perdent lorsqu’elles essaient de désinstaller Tor, car il n’apparaît pas dans les programmes du système. C’est parce que Tor est un fichier .exe entièrement portable et autonome. Il n’apporte aucune modification au registre Windows. Ne vous inquiétez donc pas de laisser des traces une fois que vous aurez désinstallé votre navigateur Tor.

Protégez votre vie privée sur le web avec le VPN AVG Secure

Le VPN AVG Secure vous permet de rester dissimulé, quel que soit votre réseau ou votre navigateur. Un chiffrement de niveau bancaire vous protège sur les réseaux Wi-Fi publics, et la sélection de votre emplacement vous permet d’accéder au contenu de votre choix. Les regards indiscrets sont partout, alors installez le VPN AVG Secure pour chiffrer votre connexion de bout en bout.

Tor envoie des paquets de données par l’intermédiaire de nœuds chiffrés, ce qui permet de protéger l’identité de l’expéditeur.

Tor envoie des paquets de données par l’intermédiaire de nœuds chiffrés, ce qui permet de protéger l’identité de l’expéditeur. L’utilisation d’un VPN avec Tor renforce votre confidentialité en ligne.

L’utilisation d’un VPN avec Tor renforce votre confidentialité en ligne.