Et toutes ces attaques, ainsi que d'autres, seraient presque impossibles sans l'un des outils les plus dangereux et les plus courants de la boîte à outils du pirate informatique : le botnet.

Qu'est-ce qu'un botnet ?

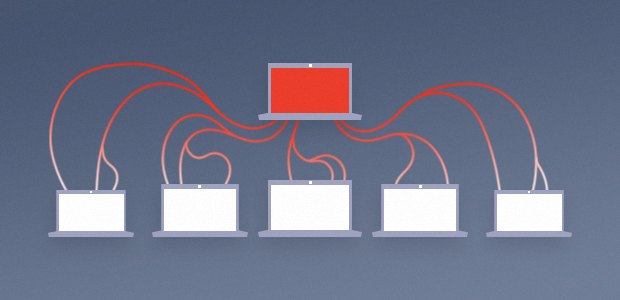

En gros, un botnet est un réseau d'ordinateurs infectés qui, sous le contrôle d'un seul ordinateur maître, travaillent ensemble pour atteindre un objectif. Cela peut sembler simple, presque inoffensif, mais comme l'atteste le paragraphe ci-dessus, il s'agit du moteur de certaines des pires attaques que les pirates peuvent tenter.

Un botnet repose sur deux éléments : tout d'abord, il a besoin d'un vaste réseau d'appareils infectés, appelés « zombies », pour faire le gros du travail et supporter tous les efforts que le pirate a planifiés. Deuxièmement, il leur faut quelqu'un pour les contrôler, il s'agit souvent d'un centre de contrôle, aussi appelé un « bot herder » (et non « nécromancien » pour une raison que nous ignorons). Une fois que ces éléments sont en place, le botnet est prêt à semer la pagaille.

À la base, les botnets sont constitués de vastes réseaux d'ordinateurs « zombies » obéissant tous à un seul ordinateur maître.

Le terme « botnet », une combinaison de « robot » et de « network » (réseau), a été inventé en 2001 par EarthLink Inc. au cours d'une action en justice contre Khan C. Smith, un habitant du Tennessee qui a généré 3 millions de dollars en gérant ce qui était à l'époque le plus grand réseau de spam jamais découvert. Le stratagème n'a pas bien abouti pour M. Smith, qui a perdu le procès et a dû payer 25 millions de dollars à Earthlink, soit une perte nette de 22 millions de dollars : pas vraiment une opération commerciale géniale, mais il a montré au monde entier à quel point cette technologie étrange pouvait être dangereuse.

Étant donné que les botnets sont complets, vous pouvez en être victime de deux manières : vous pouvez être attaqué par un système utilisant un botnet ou vos appareils peuvent rejoindre l'un de ces réseaux de pirates informatiques mondiaux. Nous y reviendrons un peu plus tard, mais pour l'instant...

Comment fonctionnent les botnets ? Deux modèles, un objectif

Le principe fondamental du fonctionnement des botnets est un peu trop complexe, même pour un article de cette envergure mais, heureusement, ce n'est pas si important. La compréhension des grandes lignes de cette menace particulière devrait être suffisante pour se faire une idée de son ampleur et le risque qu'elle représente pour tous les utilisateurs d'Internet.

Il existe une raison pour laquelle vous pouvez faire carrière en faisant interagir des ordinateurs : il est tout aussi important de savoir comment configurer efficacement un réseau que de le faire fonctionner. À cette fin, les botnets sont configurés de deux manières principales : le modèle Client-Serveur et le modèle Pair à pair.

Le modèle Client-Serveur

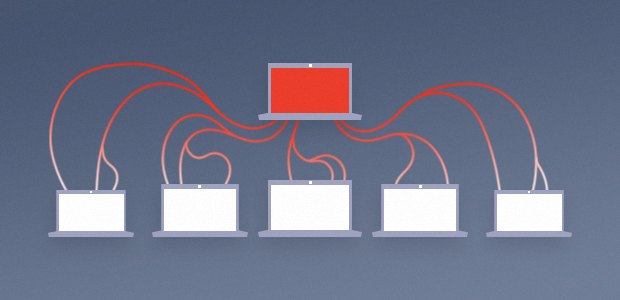

Le modèle Client-Serveur est une méthode à l'ancienne, où les « zombies » recevaient leurs instructions depuis un emplacement unique, généralement un site Web ou un serveur partagé. Même s'il était suffisant à une époque, son emploi signifiait également que la neutralisation d'un botnet était très simple : il suffisait de démonter le site Web ou le serveur et tout le système s'effondrait.

Le modèle Pair à pair

Le modèle Pair à pair corrige la faiblesse du modèle Client-Serveur. Dans ce système, chaque ordinateur infecté communique directement avec quelques autres sur le réseau, et ces quelques autres sont connectés à d'autres, qui sont connectés à d'autres encore, jusqu'à ce que tout le système soit enchaîné. De cette façon, la suppression d'un ou de deux appareils ne pose pas de problème car d'autres pourront prendre le relais.

Dans les deux cas, s'assurer que seul le propriétaire du centre de contrôle peut… et bien, contrôler le réseau est d'une importance capitale. C'est la raison pour laquelle le modèle utilise des signatures numériques (un peu comme un code spécial) pour s'assurer que seules les commandes émises par le pirate informatique (ou celui à qui le pirate a également vendu le botnet) sont diffusées sur l'ensemble du réseau.

Répandre l'infection : comment sont créés les botnets

C'est bien beau d'avoir un réseau configuré, mais il faut maintenant que les appareils le « rejoignent ». C'est possible à l'aide d'un petit élément que vous devriez reconnaître : un cheval de Troie !

Un cheval de Troie est un morceau de logiciel malveillant qui tente de se glisser dans un ordinateur en prétendant être quelque chose de plus bénin… vous savez, comme son homonyme. Les chevaux de Troie sont assez populaires pour se cacher dans des e-mails de phishing mais ils se trouvent aussi sur des logiciels piratés et sont parfois la charge utile d'attaques de malvertising. Cependant, pour les besoins de cet article, l'important n'est pas de savoir comment les pirates les introduisent sur votre PC, mais plutôt ce qu'ils font ensuite.

Les botnets sont principalement conçus sur les attaques de chevaux de Troie.

Lorsque le cheval de Troie est sur l'ordinateur, une « porte dérobée » s'ouvrira, ce qui permettra au pirate d'accéder à certains aspects du PC ou de tout autre appareil connecté, et de les contrôler. En règle générale, les chevaux de Troie permettent aux pirates de ne faire que quelques actions, suffisantes toutefois pour causer des problèmes sérieux, tels que la mise en place d'un botnet. La bonne nouvelle, c'est que les chevaux de Troie ne se propagent généralement pas d'eux-mêmes ni n'essaient de se propager (bien qu'il existe des botnets faisant exception à cette règle). Cependant, un cheval de Troie peut rester « en veille », et donc invisible, jusqu'à ce que le pirate décide de l'utiliser.

Lorsque suffisamment d'ordinateurs disposent de ces portes dérobées intégrées, le pirate les combine en un seul réseau pour créer avec succès un botnet.

Que pouvez-vous faire avec un botnet ?

Malgré toute sa complexité, un botnet permet aux pirates de faire deux choses uniquement : envoyer des éléments rapidement ou obliger chaque ordinateur à faire la même chose au même moment. Mais, en faisant preuve de créativité, même un simple outil peut devenir dangereux, et les pirates informatiques ont trouvé des moyens d'utiliser des botnets pour réaliser des tâches assez surprenantes, voire terribles.

Laissez-les manger du spam

Comme nous l'avons mentionné plus haut, les premiers botnets ont été conçus pour faciliter les attaques de phishing et de spam. Il est assez facile de créer des spams manuellement et de les envoyer à toutes les personnes figurant sur votre liste de contacts, mais vous ne rencontrerez probablement pas beaucoup de succès et la seule chose que vous réussirez à faire est de contrarier mamie. Il est de loin préférable que des millions d'ordinateurs envoient autant de spams que possible à autant de boîtes de réception que possible, de sorte que les spams puissent se répandre rapidement et fortement, et toucher le plus grand nombre de personnes possible. Et, comme par hasard, c'est exactement ce qu'un botnet peut faire. Le même principe de base s'applique au phishing, sauf s'il s'agit de phishing ciblé. Dans ce cas, un botnet n'est pas très utile.

Des malwares par milliers

Si vous avez sué sang et eau à fabriquer le virus parfait, vous contenterez-vous de l'envoyer à une ou deux personnes ? Non ! Vous devez partager votre œuvre avec le monde entier ! De la même manière que le spam veut toucher le plus grand nombre de personnes possible, un malware est à son apogée lorsqu'il frappe rapidement et fortement des personnes.

Les malwares n'ont pas une longue durée de vie : généralement, un élément individuel n'existe dans la nature que pendant environ une heure avant que les antivirus ne mettent à jour leurs définitions de virus et le rendent obsolète. Donc, pour réussir, il doit essayer d'infecter le plus rapidement possible le maximum d'ordinateurs, de téléphones ou d'autres appareils connectés pour éviter les antivirus, ou commettre tous les torts pour lesquels il a été conçu avant d'être capturé et envoyé en zone de quarantaine.

Les botnets permettent aux virus d'atteindre le plus grand nombre de personnes possible en très peu de temps, en particulier s'ils essaient d'infecter des appareils par courrier électronique ou par un réseau ouvert.

Stop aux attaques DDoS

Avez-vous déjà essayé d'accéder à une page Web pour finalement vous rendre compte que vous ne pouviez pas établir de connexion ? Ou, quand vous y arrivez, il est tellement lent qu'il est profondément inutilisable ? Souvent, le coupable est une attaque par DDoS, un sujet qui mérite son propre article. Pour résumer, les DDoS sont une pratique malveillante qui consiste à rassembler un si grand nombre de « zombies » sur une page Web qu'ils la ralentissent au maximum de sorte que tous les utilisateurs aient beaucoup de mal à y accéder.

Les pirates peuvent lancer une attaque DDoS sur un site pour un certain nombre de raisons, bien qu'il n'y ait aucun gain financier à en tirer (en dehors de l'extorsion peut-être, mais cette fraude ne paie jamais vraiment). Elle est généralement utilisée soit comme une forme de protestation, soit comme un moyen de troller. Mais, de toute évidence, peu importe la raison, vous devez disposer de nombreux ordinateurs essayant d'accéder au même site en même temps pour réussir, et c'est là que le botnet entre en jeu.

Transmettre des mots de passe

Le piratage du compte d'un autre utilisateur constitue très rarement une affaire élégante et, en supposant que vous ne répétiez pas un mot de passe connu ou que vous n'utilisiez pas l'un des 100 mots de passe les plus utilisés, les pirates informatiques tentant de s'introduire dans votre compte utiliseront ce que l'on appelle une attaque par force brute.

Sans entrer dans les détails, une attaque par force brute essaie toutes les combinaisons de mots, phrases, lettres et symboles spéciaux jusqu'à trouver la bonne par pur hasard. Lorsque vous utilisez des mots et des variantes de mots spécifiques, on appelle cela plus spécifiquement une attaque par dictionnaire. Ces attaques sont sans conteste la forme la plus courante de piratage de mots de passe.

Le problème pour les pirates est que la plupart des sites Web n'autorisent que les ordinateurs individuels ou les adresses IP à essayer de se connecter à un compte autant de fois avant de les verrouiller : l'attaque par force brute peut être difficile si vous n'avez que cinq tentatives. C'est ici qu'un botnet peut s'avérer utile : il suffit de faire en sorte que tous les ordinateurs du système essaient aussi souvent qu'ils le peuvent jusqu'à ce qu'ils soient bloqués. Avec suffisamment d'ordinateurs et assez de temps, presque tous les mots de passe peuvent être déchiffrés.

Si votre mot de passe a été volé et s'il se trouve sur le réseau darknet, les pirates auront la tâche simplifiée. Bien que la plupart des mots de passe volés sur des sites Web et des organisations soient chiffrés, les pirates peuvent toujours utiliser les méthodes par force brute pour les trouver, et ce, sans avoir à craindre un verrouillage.

À l'aide d'un logiciel spécial appelé Password Cracker, ils essaient toutes les combinaisons de caractères et de lettres qu'ils peuvent et les exécutent selon le même processus de chiffrement que celui utilisé par la base de données piratée, puis déterminent le sens réel de chaque ligne chiffrée. Et s'ils décomposent la tâche de sorte que chaque ordinateur essaie différents mots et combinaisons, ils risquent même de pirater un mot de passe décent en quelques minutes.

La bonne nouvelle, c'est que si vous avez un très, très bon mot de passe (et pas aussi compliqué que vous le pensez), l'attaque par force brute pourrait prendre des millions d'années, même avec un botnet. Nous avons un article complet sur la création de mots de passe forts.

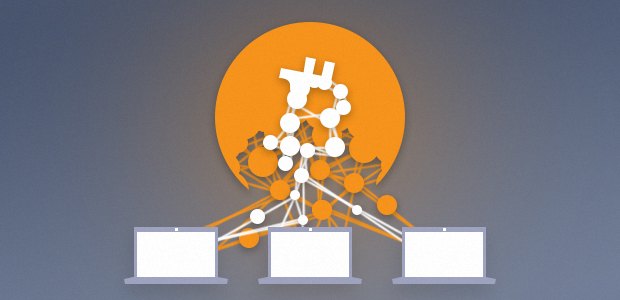

Le minage de cryptomonnaie 24h/24, 7j/7

Les botnets ne sont pas forcément utilisés pour attaquer des personnes. Les pirates ont de plus en plus tendance à exploiter les botnets dans le seul but de faire en sorte que leurs « zombies » extraient des bitcoins ou d'autres monnaies en ligne en leur nom. Le malware en question s'appelle un mineur de cryptomonnaie et, bien que personne ne soit vraiment ciblé, il fait quand même des victimes : les propriétaires du PC à l'origine du minage, ce dernier étant extrêmement ralenti. Il entraîne également une hausse considérable des factures d'électricité et contribue à l'usure générale de l'ordinateur.

Et, quand je dis « de plus en plus », je le pense vraiment. Rien que l'an dernier, 1,65 million d'ordinateurs ont été détournés dans le cadre d'un minage de cryptomonnaies pour les pirates et le phénomène ne fait que s'accroître : en fait, le « cryptojacking » a augmenté de 8 500 % par rapport à 2017. La popularité de ce malware peut être attribuée à sa grande accessibilité et à son degré relativement inoffensif : la plupart des gens acceptent d'ignorer un ralentissement occasionnel et ces virus peuvent rester non détectés pendant des mois.

Les conséquences de la transformation en botnet : cinq raisons de ne pas devenir un zombie

Au cas où ce ne serait pas clair : nous vous recommandons vivement d'éviter que votre ordinateur soit enchaîné à la volonté d'un inconnu malveillant.

Bienvenue dans la dimension lente

Les ordinateurs ne sont pas magiques. Qu'on se le dise. Si votre ordinateur est occupé à faire quelque chose, il n'aura pas la puissance de traitement nécessaire pour faire une autre tâche. Donc, normalement, si vous essayez de regarder un film en streaming et que vous réalisez qu'il s'interrompt régulièrement, vous pouvez améliorer la vitesse et la qualité en quittant un autre programme exécuté en même temps. Simple et efficace.

Un botnet volera vos ressources informatiques à ses propres fins et peut vous ralentir.

Le problème, c'est que lorsque votre ordinateur est un zombie, vous n'en êtes plus le maître : et si la personne chargée de l'opération décide qu'elle souhaite que votre ordinateur envoie le plus de spams possible, vous ne pourrez pas l'en empêcher. Mince, il est même tout à fait possible que vous ne le remarquiez pas, sauf le fait que votre ordinateur est beaucoup, beaucoup plus lent maintenant. Quel est le problème n° 1 (et le signe le plus évident) d'une infection par botnet : ces spams drainent les ressources de l'ordinateur lorsque vous essayez de faire autre chose de moins illégal (espérons-le).

En passant, c'est ce qu'on appelle le scrumping. À l'origine, ce mot voulait dire « voler les pommes restantes » d'autres personnes après la récolte, mais… maintenant, c'est ça. Pour une quelconque raison.

Un cas d'identité volée

Lorsque le moment est venu d'envoyer des spams, les pirates ciblent toujours le plus de personnes possible. Et, en plus de s'adresser à des inconnus, ils saisissent également l'occasion d'utiliser votre compte de messagerie pour envoyer à tous vos contacts leur spam pénible et dangereux, profitant généralement du fait que les comptes personnels contournent les antispams. Cela peut être un bon indice pour savoir que vous faites partie d'un réseau mais il est parfois mal interprété (pas injustement), votre compte étant piraté plutôt que votre ordinateur lui-même. Heureusement, il existe d'autres indices que vous pouvez rechercher pour voir quel est le véritable problème.

Des factures d'électricité astronomiques

Nous avons tous des factures à payer et, si vous êtes le soutien financier de votre foyer, vous avez une autre raison de garder votre ordinateur hors de portée des botnets : votre facture d'électricité. Lorsque le Bot Herder a besoin de sa horde de zombies, peu importe si la machine est éteinte : il la réactive pour pouvoir l'utiliser dans sa campagne. C'est agaçant mais, au moins, c'est un signe très révélateur que votre ordinateur est compromis. Il n'y a qu'un seul problème…

Plus désarmant que le traité de Versailles

Une fois que votre ordinateur fait partie d'un botnet, le pirate informatique ne veut pas vraiment que vous en partiez. Alors, généralement, le même malware qui vous y a entraîné vous empêchera également de télécharger ou d'exécuter un antivirus. Non seulement il vous empêchera de vous débarrasser de lui, mais il vous rendra également vulnérable à d'autres malwares tout aussi néfastes sur Internet.

Je pense que vous pouvez comprendre pourquoi c'est à éviter.

Devenir une cible facile

Les pirates ne visent que le rendement, alors n'allez pas croire que, simplement parce que vous travaillez techniquement pour eux, vous êtes à l'abri de leurs stratagèmes. Ils vous envoient le même spam, les mêmes adwares et les mêmes fenêtres contextuelles qu'ils envoient à tout le monde, non seulement parce que vous êtes une bonne source de revenus, mais aussi parce qu'ils savent que vous êtes aussi peu protégé que les autres. Vous pouvez reprocher aux pirates informatiques de nombreuses choses, mais pas le gaspillage.

Les plus grandes réussites

Il y a eu pas mal d'exemples célèbres de ces bots gênants dans toute la courte histoire d'Internet. Jetons-y un œil :

GAmeover ZeuS : pire que sa propre orthographe

Les pirates informatiques ont vraiment un souci avec la langue.

Enfin bref. GAmeover ZeuS était un botnet pair à pair conçu à partir d'un programme malveillant appelé le cheval de Troie ZeuS. Un sacré héritage puisque son progéniteur a su infecter plus de 3,6 millions d'appareils et a fait l'objet d'une enquête internationale menée par le FBI qui a abouti sur l'arrestation de plus de 100 personnes dans le monde. Malheureusement, il a été à la hauteur, car il utilisait un réseau chiffré spécial rendant presque impossible pour les forces de l'ordre de localiser le botnet basé sur Windows et causant des ravages en servant de principal canal de distribution du ransomware Cryptolocker et d'une série d'escroqueries bancaires.

En 2014 , l'Opération Tovar, une collaboration internationale des forces de l'ordre, a pu perturber le malware, réduisant la capacité des pirates à communiquer avec le Bot Herder pendant deux semaines. Lorsque les pirates ont tenté de créer une copie de leur base de données, celle-ci a été interceptée dans le cadre de la même opération. Le code de déchiffrement du ransomware Cryptolocker y a été découvert, le rendant totalement inoffensif. Le meneur de l'opération a également été dévoilé : le cybercriminel russe présumé Evgeniy Mikhailovich Bogachev.

L'année suivante, le FBI offrait une récompense de trois millions de dollars à quiconque pourrait les aider à trouver et à arrêter cet homme mais, sinon, c'était la fin de la partie pour GAmeover. Pourtant, les criminels avaient obtenu ce qu'ils voulaient : environ 1,3 % des personnes infectées par Cryptolocker avaient payé la rançon, ce qui leur permettait de disparaître avec trois millions de dollars en poche.

Et, en raison de ce succès, des variantes du programme malveillant d'origine GAmeover ZeuS existent toujours dans la nature... prêtes à attaquer...

Mirai : le futur des botnets

Vous savez que quelque chose de spécial vous attend lorsque votre malware porte le nom d'un anime de 2011 sur des enfants qui utilisent des journaux intimes pour voyager dans le temps, s'entretuer et devenir Dieu.

Découvert en 2016 par les pirates white hat de MalwareMustDie, Mirai est un botnet spécialement conçu pour cibler les systèmes Linux. Il a été utilisé pour orchestrer certaines des plus grandes attaques par DDoS de la décennie. Ce qui a rendu Mirai si spécial, c'est sa propagation agressive : une fois sur un appareil, il recherche en permanence d'autres appareils de l'IoT à connecter au même réseau. Une fois qu'il en a trouvé un, il utilise une base de données interne contenant des noms d'utilisateur et des mots de passe définis par défaut pour tenter de s'introduire dans chaque appareil. Ensuite, il les infecte et commence à rechercher encore plus de victimes.

Mirai a attaqué les infrastructures Internet de GitHub, de Twitter, de Reddit, de Netflix, d'Airbnb et du Liberia.

À son apogée, il a été utilisé dans un grand nombre d'attaques DDoS, trop pour pouvoir entrer dans les détails. Mais sa liste de victimes comprend GitHub, Twitter, Reddit, Netflix, Airbnb, l'Université Rutgers et toute l'infrastructure Internet du Liberia. Cependant, une fois qu'il a été découvert et décortiqué par les employés de MalwareMustDie, il a fallu peu de temps avant que les appareils soient mis à jour et que le malware devienne obsolète. Néanmoins, il a fonctionné pendant près de deux ans avant d'être totalement neutralisé, ce qui en fait l'un des botnets les plus efficaces au monde.

Malgré sa portée et son agressivité, on pourrait dire que Mirai est l'un des botnets les moins malveillants que nous ayons vus. Non seulement il évitait spécifiquement d'infecter certains appareils (tels que ceux appartenant à l'armée ou à la poste), mais il supprimait également les malwares déjà présents sur le système et le protégeait des futures infections. Il n'utilisait également que les appareils contrôlés lors d'attaques occasionnelles de type DDoS : d'après ce que nous pouvons en dire, il n'a jamais essayé de causer plus de dommages aux appareils qu'il contrôlait, ce qui explique probablement pourquoi il a pu rester non détecté aussi longtemps.

Il est intéressant de noter que les trois créateurs présumés, Paras Jha, Josiah White et Dalton Norman, ont plaidé coupables lorsqu'ils ont été accusés de la création du malware. Les méchants ont donc fini par être coincés...

mais, fait amusant, ils ont travaillé sous le pseudonyme Anna-senpai, d'après Anna Nishikinomiya, personnage d'un anime de 2015 sur une adolescente qui porte une culotte sur la tête et distribue des pamphlets pornographiques comme des actes de terrorisme dans un monde où les pensées d'ordre sexuel sont illégales.

Les animes sont bizarres.

ZeroAccess : un mauvais nom pour un mauvais malware

Malgré son nom, le botnet ZeroAccess n'a participé à aucune attaque DDoS, ce qui prouve une fois de plus que les pirates ont vraiment besoin d'un rédacteur marketing ou similaire lorsqu'ils choisissent un nom.

Mais si la validité du nom pouvait être discutée, l'efficacité et surtout la menace du botnet restaient indiscutables. Le rootkit ZeroAccess, qui a été la principale méthode utilisée pour forcer les machines Windows à rejoindre le botnet, s'est propagé de manière agressive en utilisant des attaques par ingénierie sociale et des adwares, parvenant ainsi à infecter environ 9 millions d'appareils. Cependant, le botnet lui-même reposait sur un à deux millions de machines : un nombre gérable avec environ 8 millions d'ordinateurs dans les coulisses au cas où l'un d'entre eux quitterait le réseau.

Les concepteurs du botnet ZeroAccess auraient pu gagner jusqu'à 38 millions de dollars.

Une fois intégrées au botnet, les machines infectées rejoignaient un vaste système générant de l'argent : chaque appareil commençait à exploiter des bitcoins et chaque annonce en ligne était « remplacée » par une annonce du malware générant de l'argent pour les pirates et non pour la page Web qui l'hébergeait. Ces deux activités se sont révélées extrêmement rentables pour les pirates. Bien qu'il soit difficile de connaître le nombre exact, on estime qu'ils auraient pu gagner jusqu'à 38 millions de dollars par an, bien que le nombre réel soit probablement inférieur.

En décembre 2013, une coalition menée par Microsoft a essayé de détruire le réseau, une réussite pendant un certain temps. Mais tous les centres de contrôle n'ayant pas été saisis, le réseau a pu être reconstruit. Toutefois, sa découverte a permis aux antivirus de commencer à offrir une protection contre le rootkit et, même s'il existe toujours, sa portée et sa menace sont considérablement réduites.

Donc, je suppose que, à certains égards, le nom a en fait un véritable sens… maintenant, le malware a zéro accès aux ordinateurs protégés ! Oh oh oh ! C'est la honte pour ce logiciel inANIME ! Oooooooh !

Backdoor.Flashback : personne n'est à l'abri

Si vous étiez satisfait de votre Macbook et vous moquiez des appareils Windows et Linux infectés par des malwares, descendez de votre piédestal et lisez la suite : le cheval de Troie Backdoor.Flashback a touché plus de 600 000 appareils Mac en 2011 et 2012, causant de nombreux problèmes à des personnes non préparées à affronter la réalité, comme quoi leurs appareils n'étaient en fait pas complètement immunisés contre les attaques. (Ne soyez pas pris au dépourvu : consultez notre guide ultime pour la sécurité Mac).

Par le biais d'une vulnérabilité Java, le cheval de Troie a infecté la machine et l'a redirigée vers un site frauduleux qui télécharge ensuite un ensemble de malwares capables de transformer le Mac en zombie obéissant, en plus des malwares qui volent les données personnelles et ralentissent l'appareil.

Cela étant dit, à notre connaissance, le botnet n'a en réalité rien fait. L'autre malware téléchargé lui, est totalement coupable mais, si Backdoor.Flashback a créé un réseau pair à pair, les créateurs ne lui ont jamais ordonné de faire autre chose que d'essayer de se propager, dans la mesure de ce que nous comprenons. Et il a pu fonctionner en toute impunité pendant environ un an avant d'être découvert par le Dr. Web, puis de disparaître début 2012.

Il est probable que 600 000 ordinateurs ne suffisaient pas pour exploiter efficacement un botnet et les pirates attendaient qu'il prenne de l'ampleur avant de l'utiliser et de révéler son existence. Mais ce ne sont que des spéculations : contrairement à la plupart des malwares de cette liste, Backdoor.Flashback est bel et bien mort, et nous ne le verrons plus jamais… très probablement.

Se débarrasser des botnets

Comme tout boss de jeu vidéo digne de ce nom, plus le problème est gros, plus il a de points faibles. Il en va de même pour les botnets. Cependant, si les mesures personnelles que vous devez prendre pour vous protéger d'un botnet, que vous en rejoigniez un ou que vous en deveniez victime, sont assez simples, les grandes mesures que les organisations et les gouvernements doivent prendre pour neutraliser les plus puissants restent un problème bien plus considérable.

Les botnets et vous : comment ne pas rejoindre un botnet

Bien que les botnets soient beaucoup plus complexes et de plus grande envergure, vous pouvez vous en protéger comme vous vous protégez de tout autre malware :

-

Ne téléchargez pas de fichiers qui vous semblent suspects.

-

Ne cliquez pas sur les annonces en ligne.

-

Ne tombez pas dans le piège des e-mails de phishing.

-

Conservez un antivirus puissant sur votre ordinateur, tel que la version gratuite AntiVirus d'AVG

En suivant ces tactiques de bon sens, vous pouvez être certain de ne jamais rejoindre un botnet ou de ne jamais tomber dans le piège d'une attaque.

Votre ordinateur fait partie d'un botnet ?

Les choses se compliquent légèrement si vous commettez l'erreur de rejoindre un botnet, parce que le cheval de Troie ou le rootkit habituel est extrêmement efficace pour rester caché des logiciels antivirus. Si votre ordinateur commence à présenter tous les symptômes liés à un botnet et si un antivirus ne détecte rien (ou ne s'exécute pas du tout), deux options s'offrent à vous :

-

Faire une réinitialisation d'usine : une réinitialisation d'usine de votre machine éliminera le problème ainsi que tout le reste sur votre ordinateur.

-

Lancer une analyse au démarrage : les analyses au démarrage détectent les malwares profondément ancrés en analysant le système avant le démarrage du système d'exploitation, laissant le malware sans recours.

Évidemment, la seconde option est préférable à la première et, avec l'analyse au démarrage d'AVG, vous ne devriez pas avoir à réinitialiser l'ordinateur.

Cela étant dit, ne vous inquiétez pas trop à ce sujet. La durée de vie moyenne des infections par botnet ne vaut pas mieux que celle d'une mouche, 58 % des infections durant moins d'une journée et seulement 0,9 % d'entre elles durant plus d'une semaine. Alors, ne vous arrachez pas les cheveux.

Votre (insérez votre appareil autre qu'un ordinateur) fait partie d'un botnet ?

Si l'un de vos appareils IoT est infecté, c'est encore un autre problème car il n'existe pas encore beaucoup d'antivirus pour votre réfrigérateur. Cela dit, une fois que vous avez déterminé si un appareil est infecté, sa lenteur étant souvent votre seul indice, il existe une solution assez simple. Redémarrez simplement la machine, puis changez rapidement le mot de passe. Chaque fois que l'ordinateur est mis hors tension, le malware doit le « réinfecter », donc si vous modifiez les informations d'identification d'accès assez rapidement, il sera effectivement éjecté du système.

Malheureusement, ce stratagème ne mettra pas un terme à la toute dernière menace de malware, Hide n' Seek. Nous devrons y revenir plus tard.

Donc, votre petite entreprise est en train de subir une attaque DDoS par un botnet.

Si vous êtes le propriétaire d'une petite ou moyenne entreprise, vous avez de bonnes raisons d'être inquiet à propos des attaques DDoS. Même s'il est peu probable que vous soyez personnellement ciblé (mais c'est possible si vous suscitez la colère des internautes), le serveur sur lequel votre page Web est hébergée est en première ligne et, dans ce cas, vous pourriez effectivement vous retrouver hors jeu aussi longtemps que le problème perdurera. Si vous n'utilisez pas votre propre serveur, c'est… impossible à arrêter.

Mais si vous utilisez votre propre serveur, vous pouvez alors remarquer une augmentation soudaine et inhabituelle de votre activité et, si vous agissez rapidement, vous pouvez commencer à bloquer les machines infectées pour les empêcher de prendre le dessus sur votre bande passante. Si cette solution échoue, vous pouvez toujours louer temporairement plus de bande passante ou héberger votre site ailleurs, même si c'est assez onéreux.

Et si vous êtes un dirigeant de Google et que vous lisez ceci pour une raison quelconque, ne vous inquiétez pas : les grandes entreprises n'ont pas à craindre les attaques DDOS : après tout, si vous ne pouviez pas gérer des millions d'ordinateurs en leur envoyant une commande ping en même temps, vous ne seriez pas le géant que vous êtes aujourd'hui.

Abattre le botnet

Heureusement, si vous êtes un consommateur moyen, ce n'est pas vraiment votre rôle d'interrompre une opération de botnet. Cependant, pour les autorités chargées de cette tâche, il n'existe qu'un seul moyen raisonnable de tuer la bête : lui couper la tête. Ou, métaphores mises à part, débarrassez-vous du Centre de contrôle, soit en détectant et en neutralisant la machine qui agit en tant que tel, soit en empêchant les pirates d'y accéder eux-mêmes.

Pour le modèle Client-Serveur, c'est très simple : seule une source peut renvoyer à chaque appareil infecté, il est donc facile de la retrouver et de l'éliminer. C'est pourquoi les pirates ont adopté le modèle Pair à pair, selon lequel n'importe quel appareil du système pourrait, en théorie, jouer le rôle de Bot Herder. Il ne vous suffit donc pas d'en éliminer un : vous devez trouver chaque Bot Herder et le retirer du système, faute de quoi le réseau pourra être réparé.

Pour conclure

Les zombies peuvent faire de parfaits rôles dans les jeux vidéo et les films d'horreur mais un ordinateur lent et mal en point, hors de contrôle, n'a rien d'amusant. Mais, au vu de toutes les actions que les pirates peuvent faire avec un botnet, il est rassurant de savoir que leur meilleur outil peut être facilement contrecarré : avec un antivirus puissant comme la version gratuite AntiVirus d'AVG et un peu de bon sens, le monde entier pourrait neutraliser les pirates « black hat ».

Et cela nous amène à notre dernière bonne nouvelle : nous le faisons pour de vrai. Au moment de la rédaction de cet article, le nombre de botnets actifs et d'appareils infectés a sensiblement diminué dans le monde entier. Donc, si nous maintenons le cap avec d'excellentes habitudes en ligne et un puissant antivirus, nous pourrons éventuellement éliminer les botnets une fois pour toutes.

Restez en sécurité !