Qu’est-ce qu’une attaque par rebond ?

Une attaque par rebond est un type d’attaque par déni de service distribué (DDoS) qui submerge un réseau par un immense volume de requêtes. Les attaques par rebond envoient un flot de requêtes ICMP (Internet Control Message Protocol) au réseau ciblé afin d’exploiter les vulnérabilités IP et de ralentir considérablement ou de neutraliser les appareils du réseau.

Les attaques DDoS visent à mettre hors service un réseau en le bombardant de données IP usurpées. Dans une attaque par rebond, ces données sont des requêtes d’écho ICMP, ou requêtes ping. L’attaque utilise des dispositifs connectés au réseau pour créer un botnet qui submerge le réseau par un énorme volume de requêtes ping.

En paralysant ses serveurs, les attaques par rebond peuvent entraîner d’importantes pertes de revenus pour une entreprise. Elles peuvent interrompre les services, perturber le fonctionnement des sites web et conduire les clients vers des sites web concurrents. Les attaques par rebond peuvent également servir de couverture à des menaces plus graves, comme le vol de données ou de propriété intellectuelle.

Pourquoi parle-t-on d’attaque par rebond ?

Les attaques par rebond sont appelées « Smurf » en anglais (soit « Schtroumpf »), du nom d’un exploit populaire dans les années 1990. Les paquets ICMP créés par l’outil étaient de petite taille, mais ils détruisaient de grandes cibles, comme les Schtroumpfs de la célèbre bande dessinée.

Comment fonctionne une attaque par rebond ?

Une attaque par rebond ressemble à une attaque « ping flood », qui inonde la cible de requêtes ping. Ces « inondations » constituent également des attaques DDoS qui surchargent les réseaux cibles avec des requêtes d’écho ICMP. Mais les attaques par rebond font plus de dégâts en mobilisant tous les appareils connectés au réseau ciblé.

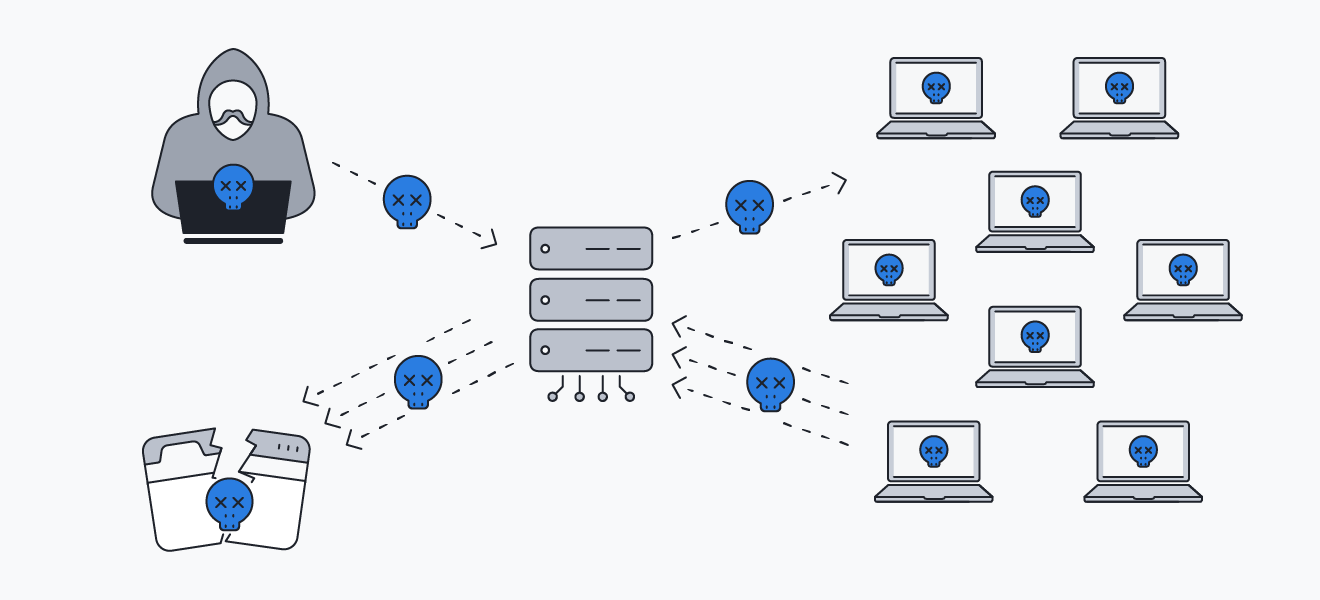

Les attaques par rebond peuvent orchestrer une attaque sur plusieurs appareils en exploitant une faille dans un réseau de diffusion. Un pirate (hôte 1) utilise une adresse IP usurpée pour envoyer une requête d’écho ICMP (ping) à l’hôte 2, déclenchant une réponse automatique. Le délai de retour de la réponse à l’hôte 1 mesure la distance entre les deux hôtes.

Ensuite, lorsqu’une requête d’écho ICMP est envoyée à un réseau de diffusion, elle déclenche une réponse de chaque adresse IP connectée au réseau. Comme un exploit de sécurité informatique, les attaques par rebond profitent de cette vulnérabilité pour maximiser les dégâts.

Une attaque par rebond est un type d’attaque DDoS qui repose sur l’usurpation d’adresse IP pour neutraliser des réseaux.

Une attaque par rebond est un type d’attaque DDoS qui repose sur l’usurpation d’adresse IP pour neutraliser des réseaux.

Voici comment fonctionne le déni de service des attaques par rebond :

1. Un malware crée un paquet réseau.

À l’aide d’un malware dédié, l’attaquant crée une requête d’écho ICMP liée à une adresse IP usurpée. La fausse adresse IP est en fait celle du serveur cible. Ainsi, lorsque la requête d’écho est renvoyée, elle est adressée à la cible et non à l’attaquant.

2. Des messages ping ICMP sont envoyés à l’adresse IP ciblée.

Le message ping ICMP est ensuite envoyé au réseau de diffusion IP ciblé, qui relaie le message à tous les appareils connectés au réseau. Les appareils qui reçoivent le paquet de données sont invités à renvoyer une réponse à l’adresse IP usurpée.

3. Les « échos » continus font tomber le réseau.

Le serveur ciblé reçoit des réponses continues de tous les appareils du réseau, qui sont à nouveau renvoyées par le serveur. Appelée « écho », cette boucle infinie submerge le réseau et le paralyse indéfiniment.

Les attaques par rebond tentent de se dissimuler et de passer inaperçues, mais l’accumulation à long terme des requêtes d’écho se traduit par un ralentissement du réseau, ce qui freine considérablement le fonctionnement des sites web et des appareils connectés, jusqu’à les rendre totalement inopérants.

Si votre connexion Internet est lente, mais que vous ne pensez pas être victime d’une attaque DDoS par rebond, consultez notre guide pour accélérer votre ordinateur. Votre fournisseur d’accès à Internet pourrait être en cause. Découvrez le bridage des FAI et ce que vous pouvez faire pour l’empêcher.

Symptômes d’une attaque par rebond

Le malware d’une attaque par rebond peut rester inactif sur un ordinateur jusqu’à ce qu’un pirate entreprenant décide de l’activer. Il est donc difficile d’en détecter les symptômes avant une attaque. Mais en tant que propriétaire ou visiteur d’un site web, un serveur très lent ou inopérant reste le signe le plus évident d’une attaque par rebond.

De nombreuses raisons peuvent provoquer l’arrêt d’un réseau, mais il est toujours important d’exclure une attaque par rebond ainsi que toute autre activité malveillante. Une attaque par déni de service distribué par rebond peut entraîner des dommages plus graves, comme le vol de données ou une attaque par ransomware.

Si vous pensez que votre ordinateur est infecté par un malware, consultez notre guide pour apprendre à vous débarrasser des virus informatiques.

Quels sont les types d’attaques par rebond ?

Les attaques par rebond interviennent généralement sous deux formes : par des attaques DDoS menées sur le réseau ou par le téléchargement de malwares dédiés. En vous familiarisant avec ces différences, vous pourrez atténuer les dégâts potentiels.

Voici les types d’attaques par rebond :

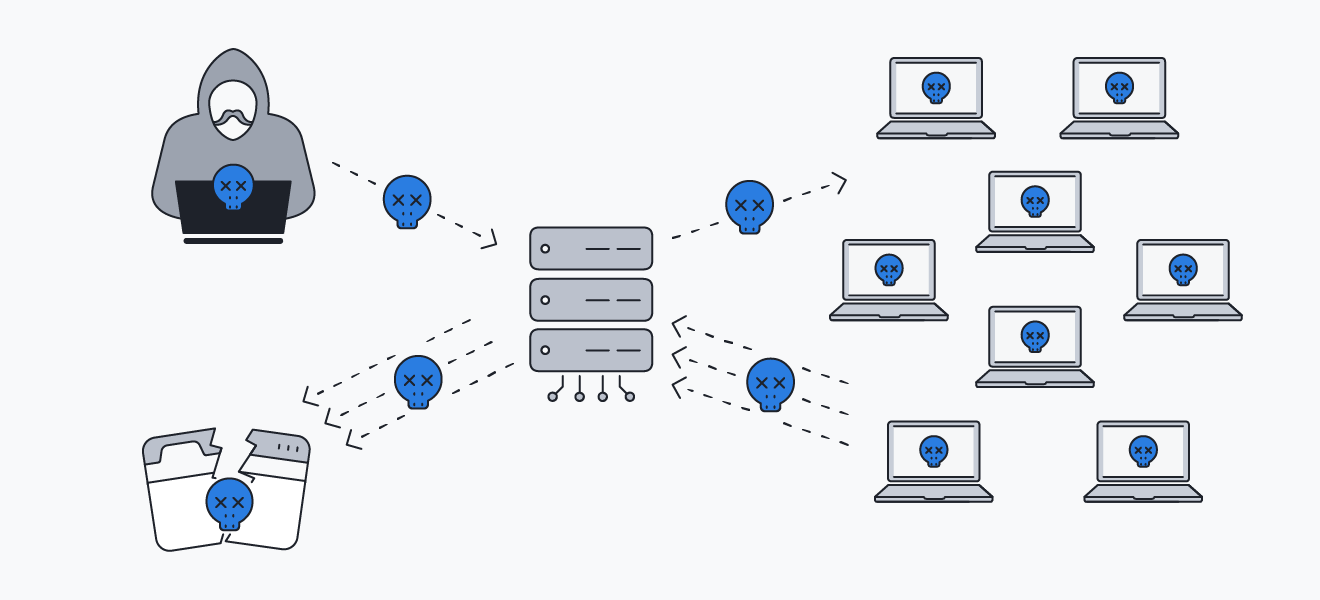

Attaque basique par rebond

Une attaque basique par rebond bombarde le réseau ciblé d’un nombre infini de requêtes ICMP. Ces requêtes sont relayées à tous les appareils connectés au serveur, qui sont invités à envoyer une réponse. La quantité astronomique de réponses submerge le serveur cible.

Attaque avancée par rebond

Une attaque avancée par rebond commence par une attaque basique. À la différence qu’en configurant les sources, une attaque avancée peut répondre à des victimes tierces. En élargissant le vecteur d’attaque, les pirates peuvent cibler des groupes de victimes plus importants et des réseaux plus étendus.

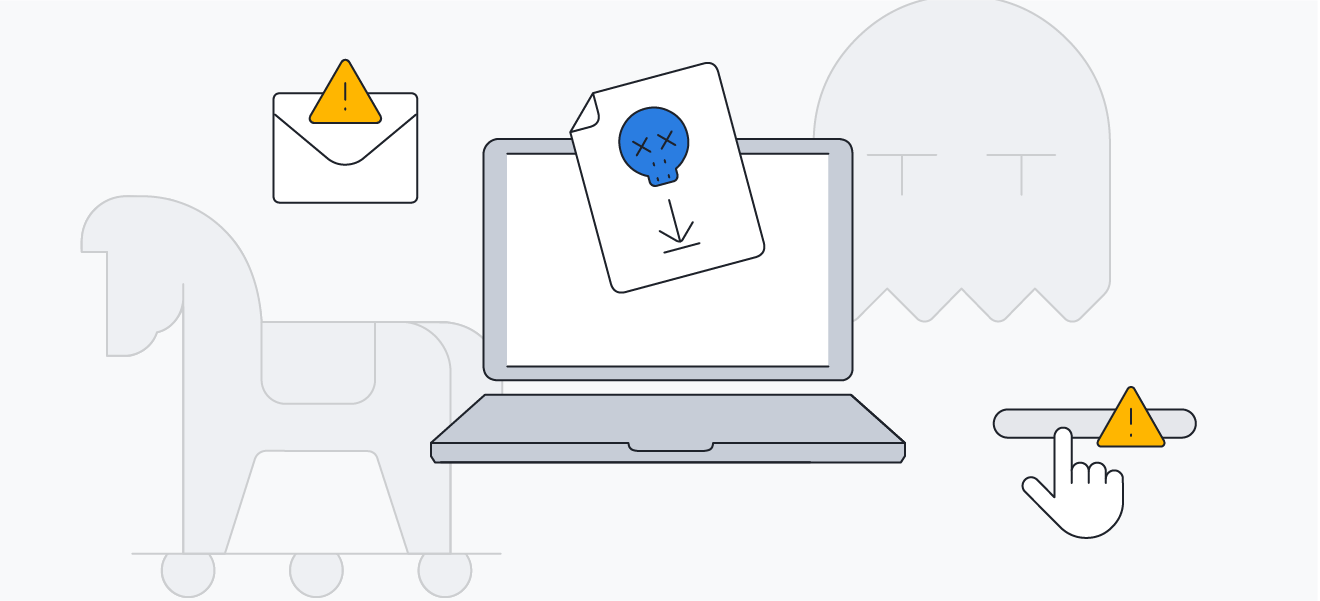

Par le biais de logiciels/applications téléchargés

Les attaques par rebond peuvent aussi être téléchargées. Un cheval de Troie peut inclure un malware dédié dans les téléchargements de logiciels et d’applications à partir de sites web non sécurisés ou de liens infectés reçus par e-mail. Si votre appareil est infecté par un cheval de Troie, supprimez-le à l’aide d’un outil de suppression des chevaux de Troie.

Les attaques par rebond peuvent également être regroupées dans des rootkits. Les pirates créent ainsi des portes dérobées pour accéder sans autorisation aux données et aux systèmes du réseau. Les rootkits sont souvent difficiles à détecter, mais un outil d’analyse des rootkits peut vous y aider.

Les malwares des attaques par rebond peuvent également être diffusés par des chevaux de Troie et des rootkits.

Les malwares des attaques par rebond peuvent également être diffusés par des chevaux de Troie et des rootkits.

Comment contrer ou éviter une attaque par rebond

La technique est ancienne, mais les attaques par rebond restent efficaces. Et comme elles sont difficiles à détecter, les techniques de prévention sont cruciales pour les éviter.

Notre guide de renforcement de la cybersécurité vous aidera à comprendre les techniques générales de prévention des malwares et à adopter de bonnes pratiques numériques.

Voici comment empêcher le piratage de votre routeur et éviter les attaques par rebond :

-

Désactivez la diffusion IP : cette fonctionnalité envoie des paquets de données à tous les appareils d’un réseau donné. Et c’est précisément ce sur quoi les attaques par rebond s’appuient pour augmenter leur portée. Désactivez la diffusion IP sur tous les routeurs du réseau.

-

Configurez les hôtes et les routeurs : les attaques par rebond exploitent les requêtes d’écho ICMP. Vous pouvez configurer vos hôtes et vos routeurs pour qu’ils ignorent ces requêtes.

Quelle est la différence entre les attaques par rebond et les attaques Fraggle ?

Une attaque Fraggle est une variante des attaques par rebond. Si les attaques par rebond envoient des requêtes d’écho ICMP, les attaques Fraggle envoient des requêtes UDP (User Datagram Protocol). En utilisant des méthodes différentes, toutes deux ciblent les vulnérabilités IP pour obtenir des résultats similaires.

Les mêmes conseils de prévention sont valables pour éviter les attaques Fraggle et par rebond.

Protégez-vous des attaques par rebond avec AVG

Dans le monde virtuel, les attaques par rebond ne sont qu’un type de menaces parmi d’autres. Pour vous protéger contre les nombreuses menaces en ligne, équipez votre appareil d’une puissante solution contre les malwares comme AVG Antivirus Gratuit. Notre moteur antivirus compte six couches de protection pour vous défendre contre les attaques DDoS et les souches de malwares les plus avancées.

Et avec son Agent e-mail intégré, AVG Antivirus Gratuit bloque également les pièces jointes dangereuses et les liens de phishing qui peuvent mettre vos données en danger. Installez AVG dès maintenant pour vous protéger en temps réel contre les cybermenaces.

Une attaque par rebond est un type d’attaque DDoS qui repose sur l’usurpation d’adresse IP pour neutraliser des réseaux.

Une attaque par rebond est un type d’attaque DDoS qui repose sur l’usurpation d’adresse IP pour neutraliser des réseaux. Les malwares des attaques par rebond peuvent également être diffusés par des chevaux de Troie et des rootkits.

Les malwares des attaques par rebond peuvent également être diffusés par des chevaux de Troie et des rootkits.