O prolocklema é que há várias taxas de assinatura e honorários advocatícios que precisam ser pagos antes que ele possa transferir legalmente o dinheiro. Ele então envia um e-mail para você para propor um negócio: se você puder enviá-lo a soma de que ele precisa (algo em torno de 20–30 mil dólares) e assinar conjuntamente a transferência bancária, você receberá 30% da fortuna do pai, ou seja US$ 9,6 milhões.

Você teria uma pequena surpresa, caso você decidisse aceitar a oferta, quando ele ficasse feliz com seu dinheiro e nunca mais voltaria a entrar em contato com você. Esse é o golpe 419 e uma das versões mais conhecidas de golpes de phishing.

Por isso, você não vê mais coisas desse tipo.

O que é phishing?

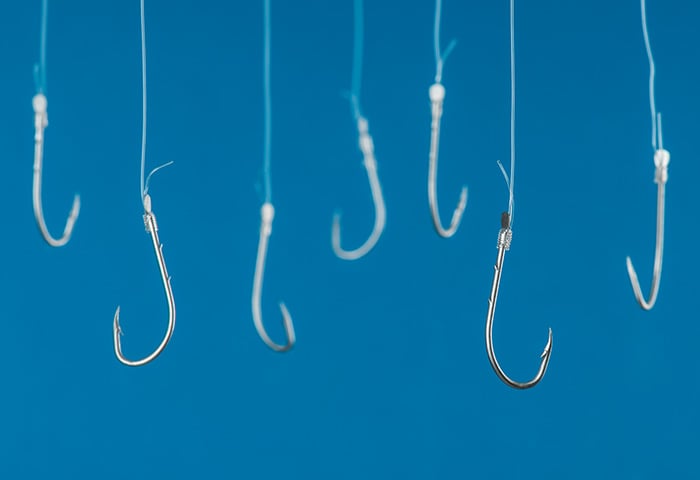

Phishing, que se parece com “fishing” (pescaria em inglês), é basicamente uma tentativa de enganar as pessoas por meio de e-mail, SMS, ligações telefônicas ou um site falso. A meta pode ser tentar fazer com que as pessoas enviem dinheiro, cedam informações sigilosas, ou mesmo baixem malware sem saber, e os autores desses ataques usam um arsenal de mentiras, truques, falsificações e manipulação para conseguirem o que querem. Por isso, phishing é o que chamamos de engenharia social: um tipo de ataque que conta com as falhas humanas, em vez de uma falha de software ou hardware, para funcionar.

Phishing é uma tentativa de enganar alguém, geralmente por e-mail.

Como a maioria do phishing depende de você clicar em links infectados para baixar malware ou enviá-lo para sites falsos, um bom antivírus vai mantê-lo em segurança mesmo contra as fraudes mais sofisticadas.

Tudo é culpa da AOL

Desde que existe a linguagem, as pessoas contam e ouvem mentiras, e enganam e são enganadas. Por isso, de forma geral, o phishing é a ameaça virtual mais antiga do mundo. Mas o registro da primeira vez que a palavra “phishing” foi usada é de 2 de janeiro de 1996, em um grupo de notícias Usenet chamado AOHell, em uma convers sobre o aumento de golpistas e mentirosos na America Online. A palavra foi obviamente inspirada pelo termo “fishing”, pois envolve tentar atrair alguém com uma isca para uma armadilha, com a letra “f” substituída por “ph”, como referência a outra gíria antiga, “phreaking”, que é o estudo, exploração e dissecação dos sistemas de telecomunicações. O “ph” foi emprestado para ligar as fraudes com o submundo obscuro da comunidade phreaking (chamada de comunidade warez na época), onde elas se originavam.

Os primeiros ataques de phishing vinham de pessoas que se passavam por funcionários da AOL para pedir que as pessoas confirmassem o endereço de cobrança com a empresa. Como ninguém tinha ouvido falar em phishing e as empresas não tinham o mesmo rigor que têm hoje em dia, as pessoas frequentemente caiam nesses golpes. A AOL eventualmente se tornou a primeira empresa a alertar as pessoas de que eles nunca solicitariam esse tipo de informação por e-mail, mas o estrago já havia sido feito. A viabilidade dos ataques de phishing ficou provada e não havia mais volta.

Todo mundo que é legal está fazendo

Embora ransomwares possam estar nas notícias, os ataques de phishing são, facilmente, o tipo de ameaça online mais comum e bem-sucedido. Sua prevalência, em grande parte, deve-se à sua versatilidade: o phishing pode ser a meta em si, além do método de entrega de outros ataques. Combinado com o fato de que as pessoas ainda caem nos golpes todos os dias, os cibercriminosos não têm nenhum motivo para mexer no que está funcionando.

Esses são alguns dados brutos para você:

Então se parece com spam, certo?

Embora phishing e spam se sobreponham com frequência, eles ainda são duas entidades muito diferentes. Spam é qualquer e-mail indesejado e produzido em massa que tenta entupir sua caixa de entrada, ao passo que phishing tem uma meta muito específica e ilícita. E-mails de phishing podem ser spam e para os leigos como eu, normalmente são. Mas, se você for um CEO ou dono de empresa, ou digamos, um presidente de campanha, então é bem possível que os cibercriminosos criem um golpe de phishing exclusivo para você, o que neste caso, não seria classificado como spam.

Da mesma forma, spam é irritante, mas não é ilícito ou realmente “errado” por si só. Como muitas coisas na vida, o spam ser bom ou mau depende das pessoas que o utilizam: não importa se você é uma empresa local tentando divulgar suas ofertas ou um cibercriminoso tentando espalhar seu supervírus pelo mundo. Uma ferramenta popular para phishers, como vimos, mas os dois termos ainda podem ser usados de forma intercambiável.

O que acontece se eu for fisgado?

O efeito de ser enganado por um e-mail de phishing depende exatamente do que o golpista quer de você. Neste exemplo no início deste artigo, é muito simples: eles querem dinheiro. Assim, alguns desses golpes também vão solicitar uma “prova de autenticidade”, solicitando para escanear e enviar seu passaporte, habilitação e outros, que significa que eles poderão roubar ou vender sua identidade. Como esses tipos de golpes são menos populares atualmente, é improvável que alguém vai cair neles.

O tipo mais comum de ataque de phishing é aquele que tenta enganá-lo para fornecer um nome de usuário e senha, seja por meio de um link para uma versão falsa de um site que você confia e solicita que você acesse sua conta, ou solicitação por e-mail (veja abaixo). Nesses casos, não só essa conta é comprometida, mas se você for uma das aproximadamente 84% das pessoas que reutilizam suas senhas, também correrá o risco de comprometer suas outras contas.

Finalmente, se você for vítima de um ataque de phishing que peça para você baixar um anexo maligno, e seu antivírus não impedi-lo, parabéns, seu computador está infectado. O que acontece em seguida depende muito do que o malware vai fazer, mas pode ser desde roubar seus dados e mantê-los como reféns, excluir tudo, fazer você participar de uma botnet ou apenas “emprestar” seu processador para minerar bitcoin.

Tipos de ataque de phishing

Existem muitos tipos de ataque de phishing, mas todos dependem do mesmo mecanismo básico: explorar a confiança, ignorância ou apatia humana para fazer algo que não queremos.

Spear phishing: mirando nas estrelas (literalmente)

Alguns phishers ficam contentes em roubar dinheiro, dados e segurança de qualquer um que caírem em suas redes. Mas outros têm metas mais ambiciosas: seja por motivos pessoais, políticos ou financeiros, eles decidem visar pessoas específicas e conhecidas. Isso se chama spear phishing, tanto porque é mais preciso quanto porque visam “baleias”, que são políticos conhecidos, celebridades e CEOs, todos com acesso a dados valiosos (e muito dinheiro em caixa).

Spear phishing é um ataque preciso em um alvo específico e conhecido, como um CEO, ou “baleia”

Ao imitar um contato conhecido, funcionário, amigo, associado ou mesmo uma organização, os Spear Phishers enviam e-mails cuidadosamente criados, bem pesquisados e muitas vezes extremamente específicos aos seus alvos. Geralmente, a meta final é fazer com que eles baixem algum malware que fornecerá acesso ao sistema, mas um nome de usuário e senha também darão poderes de administrador nas redes, o que seria igualmente desastroso.

Se os cibercriminosos quiserem atacar com spear phish toda uma empresa ou organização, eles provavelmente tentarão um ataque “waterhole”, no qual seguem a organização até um site que ela usa com frequência (como Whatsapp, Facebook ou Slack) e envia links de phishing. Eles, como os e-mails pessoais enviados aos indivíduos, tendem a ser muito bem pesquisados e difíceis de serem diferenciados de mensagens mais autênticas.

Devido à alta personalização, esses ataques são quase tão bem-sucedidos como os ataques antigos à AOL nos velhos tempos, e são a causa de 91% das invasões bem-sucedidas às organizações.

Clone phishing: gêmeos maus

Todos recebemos e-mails oficiais de nossos provedores de serviço, incluindo cibercriminosos. Onde nós vemos chateação, eles enxergam oportunidade. Clone phishing é quando um cibercriminoso copia um e-mail legítimo enviado por uma organização confiável, mas substitui ou adiciona um link que leva a um site falso e maligno. Depois, eles enviam esse e-mail em massa e esperam alguém clicar.

Às vezes, o link vai levar a um site infectado, mas, atualmente, é mais comum que eles tentem furtar seu nome de usuário e senha com uma tela de acesso falsa. Dessa maneira, eles podem acessar qualquer conta que você estiver tentando acessar e qualquer outra conta que use a mesma senha (por isso, você nunca deve repetir sua senha).

Se o malware em seu PC ou roteador redirecioná-lo para um site falso, isso é chamado de pharming. Nome parecido, mas exceto pelo objetivo de roubar credenciais de login (e o “ph” no nome), não há muito em comum entre esses dois ataques.

Golpes 419 – O negócio de uma vida

Embora tenha o nome da seção do código criminal da Nigéria que lida com fraude, um golpe 419 pode vir de qualquer lugar do mundo. Tradicionais e conhecidas a ponto de não terem nenhuma utilidade, elas usam histórias elaboradas para tentar tirar seu dinheiro, além de possivelmente roubar dados pessoais para algum roubo de identidade à moda antiga.

Atualmente, os golpistas começam como amigos de chat ou parceiros à distância antes que um “infortúnio” os atinja e eles precisem subitamente de dinheiro.

No passado, eles eram muito mais comuns, e as histórias envolviam geralmente uma promessa de grandes recompensas se você pagasse um valor comparativamente pequeno. Atualmente, tenta-se fazer amizade com os contatos, para que eles se tornem mais próximos antes que algum “infortúnio” aconteça e o golpista subitamente precise de dinheiro, explorando a natureza caridosa da vítima. Esses novos golpes são certamente parecidos com phishing, mas são tecnicamente mais como “catfishing” ou “spoofing”, então não vamos entrar em maiores detalhes aqui. Ainda assim, para registro, vale a pena mencioná-los.

Phishing telefônico

A maioria dos ataques de phishing acontece na sua caixa de entrada. Mas nem todos. Às vezes, os phishers vão enviar mensagens ou ligar fingindo ser do seu banco ou da polícia, dizendo que há problemas com sua conta que eles precisam resolver. Assim que você entregar seus números de conta e PIN, eles acessarão e esvaziarão sua conta, que é o oposto do problema que você quer resolver. Isso se chama phishing telefônico, ou vishing (“voice phishing”).

Phishing também pode acontecer por telefone

Embora não tenha a mesma eficiência do phishing por e-mail, o phishing telefônico está aumentando. Além de fingir ser seu banco, os golpistas podem também fingir ser do IRS, suporte técnico ou uma empresa de serviços de utilidade pública. Nada é descartado, realmente.

Entrega especial: um malware!

Além de tentar roubar seus dados, como já discutimos, quase todo tipo de phishing pode ser usado para entregar malware a um sistema. Um link pode levar a um site comprometido, um anexo pode ser um malware. Droga, até um documento ou planilha do Google pode ser um malware agora, graças ao aumento dos ataques sem arquivo que pega um software que é confiável e seguro e o transforma em maligno ao recodificar seus mecanismos internos.

Os tipos de truques que as pessoas podem usar só aumentaram, pois mais dispositivos e serviços foram introduzidos em nossas vidas. As pessoas têm usado convites falsos do Google Doc, compartilhamentos falsos do Dropbox, faturas falsas, contas, faxes... O que conseguirem imaginar para fazer você clicar em um arquivo ou baixá-lo. Como mencionamos, isso é tão comum e eficaz que está se tornando o método preferido para entregar malware, enganando milhões de pessoas em todo o mundo, a cada ano.

A boa notícia, no entanto, é que malwares não podem usar engenharia social para passar por um bom antivírus. Então, embora o phishing possa colocar malwares em sua caixa de entrada, o AVG pode impedi-lo de fazer qualquer mal. Mas estamos nos adiantando um pouco aqui.

Exemplos de e-mails de phishing

O problema com ataques de phishing é que eles são tão comuns e únicos ao tempo e circunstâncias em torno deles, que cada exemplo individual pode ser muito monótono. Vamos dissecar um e-mail de phishing comum abaixo, mas há ainda muitas vezes em que phishings viraram notícia. Vamos dar uma olhada, ok?

Levando phishers à corte

Já escrevemos sobre os primeiros ataques de phishing na AOL, imitando funcionários para obter informações de pagamento dos clientes. Mas a AOL foi a primeira em outra categoria do mundo do phishing: em 2014, o U.S. Federal Trade Commission processou pela primeira vez um phisher suspeito, um adolescente californiano que supostamente usou uma versão falsa do site da AOL para roubar informações de cartão de crédito. Um ano depois, o senador Patrick Leahy apresentou o Anti-Phishing Act de 2005, que concretizou a lei com relação à criminalidade de sites e e-mails falsos, com os contraventores podendo ser multados em até US$ 250.000 e encarcerados por até 5 anos.

Grandes ambições no Reino Unido

No que foi chamado de “o maior caso que a unidade de fraudes da Polícia Metropolitana de Londres precisou enfrentar”, três homens foram presos em 2013 após terem tirado 59 milhões de libras de clientes de clientes de bancos em mais de 14 países, usando mais de 2.600 páginas falsas que imitavam os sites de banco. Eles viviam em hotéis de luxo no Reino Unido e foram capturados por acaso, ao usar a Wi-Fi do hotel para se conectarem aos servidores que armazenavam as informações bancárias comprometidas. (Se eles conhecessem os perigos da Wi-Fi aberta talvez tivessem evitado a captura. Usem uma VPN, criminosos!). Cada um deles foi sentenciado a 20 anos de cadeia e os dados de quase 70 milhões de clientes bancários foram recuperados em seguida.

Operação Phish Phry

Não só essa investigação de 2 anos levou as autoridades dos EUA e do Egito a mexer com o melhor codinome do mundo, como também levou à intimação de 100 pessoas por uso de fraudes de phishing para roubar informações de conta de milhares de pessoas em 2009. Enquanto estiveram em operação, os vigaristas conseguiram roubar 1,5 milhão de dólares.

No final, alguns dos acusados teriam que passar cerca de 20 anos na cadeia. Outros se livram com penas mais brandas, mas todos se parabenizaram por um trabalho bem feito nessa investigação internacional de phishing, que tem sido chamada de o maior caso internacional já conduzido.

E aqui uma curiosidade: O diretor do FBI que supervisionou tudo? Robert Muller. Sim, o mesmo.

Fique no alvo...

A invasão da Target de 2013 chamou a atenção internacional quando descobriu-se que os dados de mais de 110 milhões de clientes foram comprometidos, deixando a empresa em frangalhos para proteger sua propriedade e avisar os clientes afetados. Mas o que você pode não saber é que tudo começou com um ataque de phishing. Mas ele não atacou a Target em si: os cibercriminosos fisgaram uma empresa de aquecimento, ventilação e ar-condicionado de Pittsburg, que estava conectada ao sistema da Target graças à sua parceria íntima.

A invasão da Target, um dos maiores vazamentos de dados da história, começou com um ataque de phishing.

Depois que as credenciais de rede foram roubadas por meio de uma fraude de phishing por e-mail, malware foi injetado no sistema e se espalhou para a Target, roubando dados de cartão de crédito de milhares de caixas registradoras.

Esse também é um dos primeiros casos em que o mau gerenciamento executivo pode ser diretamente culpado pelo incidente. Tanto o CEO quanto CIO da Target foram demitidos por saber das falhas na segurança e deixar de tratá-las corretamente. É bom ver que o karma cumpriu seu ciclo, mas isso oferece pouco conforto para os milhões que foram invadidos.

E agora, as coisas se tornam políticas

Talvez as maiores fraudes de phishing do ano passado foram da cena política dos Estados Unidos, em que o presidente da campanha de Hilary Clinton, John Podesta, foi vítima de e-mail de phishing que levou ao vazamento de seus e-mails privados. Frequentemente citado como um momento importante nas eleições de 2016, a invasão revelou informações pessoais e profissionais sobre a ex-candidata e disparou uma discussão sobre segurança cibernética e uma investigação sobre os culpados. Mas o outro lado do espectro político também teve problemas com phishing: A Gizmodo mostrou como a Casa Branca de Trump era vulnerável ao enviar phishing a todos os funcionários, divulgando que 8 pessoas (incluindo Newt Gingrich e o diretor do FBI, James Comey) acreditaram em seu e-mail.

Como identificar um e-mail de phishing

Como os objetivos dos e-mails de phishing são muito variados, o “visual” deles também é muito diferente. Embora observemos alguns poucos exemplos, a maioria deles tem alguns “atributos” básicos:

Infelizmente, esses atributos não são encontrados em e-mails de spear phishing, que são projetados para enganar pessoas ou organizações específicas, então, eles não são vagos nem são mal escritos como e-mails mais comuns de phishing.

Mas, não vamos nos adiantar.

Clone phishing

Esse seria o exemplo típico de um e-mail de clone phishing e possui todos os sinais: não há menção a você diretamente e não há nenhum sinal pessoal incluído no corpo do e-mail. Para provar a autenticidade, e-mails enviados pelos serviços atuais incluirão seu nome, número de conta ou outras informações para mostrar que eles são sérios. Esse e-mail não tem nada disso.

Mas o segundo sinal mais óbvio é o link do e-mail: ele vai para um site http, que não é verificado e está desprotegido. Um link autêntico levaria a um site HTTPS, mas, às vezes, eles tentam ocultar esse link usando hipertexto:

Mas você pode sempre rolar o mouse sobre ele para ver para onde vai. Assim, por segurança, se você receber um e-mail desse tipo, não clique no link, mas acesse a página diretamente com o navegador. Dessa maneira, você pode ter certeza de que está no site autêntico.

O e-mail acima mostra algumas marcas de um e-mail de phishing: erros de gramática. Agora, isso não acontece apenas porque todos os cibercriminosos foram reprovados em inglês no colegial. Frequentemente, os erros são intencionais. Os cibercriminosos imaginam que a pessoa que deixar de notar os erros é mais imprudente e talvez até mesmo menos inteligente, o que significa que reagirá mais lentamente se tiver as informações roubadas, isso se notar esse roubo.

Vamos examinar outro tipo de e-mail comum...

E-mails de entrega de malware

Esses são divertidamente diretos.

Esse é um exemplo de malware recente para Google Doc, que discutimos na passagem acima. No minuto que você clica no botão “Abrir no Docs”, você está convidando malwares para seu computador. Vamos ver outro:

E outros são ainda menos sutis:

Esses e-mails não estão realmente querendo “enganá-lo”. Bom senso e senso crítico fariam com que a maioria das pessoas os excluísse. Em vez disso, os cibercriminosos estão explorando a apatia e curiosidade em igual medida: as mesmas ferramentas que eles usam para fazer as pessoas conectarem unidades USB infectadas.

Mesmo assim, essas marcas são muito reveladoras. Por exemplo, as extensões de arquivo nos dois últimos e-mails são sinais óbvios. Não há motivo para uma imagem escaneada ser um arquivo ZIP e ninguém enviou uma página HTML para resolver problemas de conta. Os remetentes também são estranhos: Tenho certeza de que ninguém na buzzfeed precisa que você colabore em algum artigo e “hortonhouse1@horntonhouse1.karzoo” não é o nome de usuário com mais credibilidade que existe. No segundo, o endereço de retorno parece mais convincente, mas o atendimento ao cliente teria mesmo um “.com” no nome? Se tiver dúvida, você pode verificar na página de contato do site.

Claro, você nunca deve baixar algo que estiver em dúvida. Essa é a dica nº1 para e-mails e para a vida, em alguns casos.

Spear phishing

Spear phishing é um monstro mais complicado.

Como você pode ver, um e-mail de spear phishing bem construído evita muitos dos sinais anteriores. Ele é direcionado a uma pessoa específica, usa um site HTTPS e não contém nenhum erro gramatical ou ortográfico. Nesse caso, o sinal revelador seria o remetente: Google ArAutoBot, deveria ser suspeito para qualquer pessoa. Mas, se estiver ocupado no trabalho ou olhando tudo rapidamente, esse seria um detalhe fácil de passar desapercebido.

Às vezes, será mais difícil identificar as contas falsas: usar caracteres de outros idiomas que parecem idênticos a caracteres da língua inglesa pode fazer com que alguém tenha um URL diferente que parece exatamente o mesmo. Por exemplo, a letra grega “A” maiúscula em vez da letra em inglês: parece idêntica a um humano, mas para um computador elas são muito diferentes.

A natureza personalizada desses e-mails é parte do motivo de serem tão bem-sucedidos. Um planejamento melhor, como avisar o destinatário antes de enviar um e-mail ou verificar bem os anexos e links antes de abri-los, pode evitar esses ataques, mas, para muitos, o risco dos ataques de phishing não parece compensar o inconveniente de se preparar para eles. Esse é o motivo pelo qual os cibercriminosos gostam tanto dessa ferramenta.

Socorro! Tenho um e-mail de phishing na minha caixa de entrada!

Se você tem um endereço de e-mail, há uma chance muito grande de você eventualmente abri-la e descobrir um e-mail de phishing ali. No entanto, não precisa entrar em pânico. Compilamos uma lista de etapas fáceis de serem seguidas quando você estiver nessa situação.

Etapa 1: Exclua-o

E pronto!

Ok, há um pouco mais a fazer além disso. Embora um ataque de phishing normal seja inevitável e possa ser ignorado, se você encontrar uma tentativa de spear phishing em sua caixa de entrada, é essencial informar seu gerente e ao departamento de TI, se sua empresa tiver um. Nenhum cibercriminoso vai ficar satisfeito em enviar apenas um e-mail e provavelmente vai visar vários funcionários nas semanas ou meses seguintes, ou até em um prazo maior. Por isso, é importante não só preparar todos para ficarem atentos, como também descobrir se outro funcionário menos informado mordeu a isca. Quanto antes as falhas de segurança forem corrigidas, menos danos você provavelmente sofrerá.

Você também pode denunciar fraudes de phishing comuns ao United States Federal Trade Commission se quiser, em OnGuardOnline.gov, que também possui algumas informações legais sobre fraudes, phishing, etc. É possível que sua denúncia leve a algumas prisões, se você tiver sorte!

Como posso evitar ataques de phishing?

Como mencionamos acima, phishing é infelizmente uma realidade: um anti-spam vai reduzir o número de e-mails que você recebe, mas é provável que alguns vão escapar. Mas em vez de se preocupar em manter sua caixa de entrada livre desses aborrecimentos, é melhor simplesmente ficar alerta sobre seus perigos e se armar contra qualquer possível repercussão se acontecer de você for enganado por uma de suas fraudes.

Preste atenção

A maneira número um para evitar e-mails de phishing é simplesmente se lembrar de verificar e-mails que você acha que são suspeitos.

-

Verifique a ortografia e gramática

-

Veja se os links são seguros ou use seu navegador

-

Preste atenção às extensões de arquivo

-

Veja o endereço de retorno e veja se ele faz sentido

-

Confira se tudo é específico e o remetente pode provar sua identidade

Leva apenas alguns segundos para conferir, mas isso pode te poupar de aborrecimentos a vida inteira. Por isso, não descuide!

Use um anti-spam

Quase todo provedor de e-mail tem algum tipo de anti-spam integrado, mas nem sempre eles são os melhores. Um filtro de spam externo pode ajudar a melhorar o recurso e encontra qualquer e-mail de phishing sorrateiro, mas frequentemente eles funcionam apenas com caixas de entrada instaladas no computador.

Pense antes de informar um endereço de e-mail

Um endereço de e-mail “relaxado” que é publicamente conhecido vai convidar e-mails de phishing. É uma boa ideia ter dois ou mais endereços de e-mail: um para se cadastrar em sites e criar contas e outro para uso privado e pessoal. Assim, a maioria dos e-mails de phishing deve ir para a primeira conta, que você de qualquer forma não vai acessar.

O bom e velho software de segurança

Como já mencionamos, um e-mail de phishing vai colocar um vírus na porta da sua casa, mas isso é tudo: ele não vai fazer o malware passar por qualquer antivírus que você tenha no PC ou telefone. Então, algo simples como, digamos, o AVG AntiVirus FREE, vai manter seu computador seguro se você tentar baixar acidentalmente anexos enganosos. Uma boa proteção também pode te manter seguro contra sites falsos. Ela vai verificar se cada um deles tem um certificado de segurança autêntico e isso significa que você nunca terá a chance de acessar o site falso que os cibercriminosos trabalharam tanto para criar.

Uma observação sobre “vishing”

Obviamente, as medidas que listamos acima não se aplicam se você sofrer “vishing”, mas isso não significa que não existem opções para você se proteger. Por exemplo, a Apple, Microsoft e outros gigantes da tecnologia nunca vão ligar para você por causa de um “problema” com seu dispositivo, especialmente não com “agentes independentes”. Então se receber uma chamada desse tipo, fique à vontade para desligar ou brincar com a pessoa do outro lado da linha. Aproveite a situação ao máximo. Se o seu banco ligar para você, eles sempre saberão seu nome e, embora possam fazer perguntas para confirmar sua identidade, eles não pedirão a senha, SSN ou outros números comprometedores. O mesmo se aplica se alguém ligar dizendo ser da polícia: eles nunca precisam confirmar seus dados bancários por telefone.

As gigantes da tecnologia nunca vão ligar por causa de um “problema” com seu dispositivo, por isso, fique à vontade para pregar uma peça no golpista

Da mesma forma, se alguém disser que é da Receita Federal ou outra organização para a qual você “deve”, mas solicita pagamento através de transferência bancária ou cartão pré-pago, você sabe que está lidando com uma fraude. Esses métodos de enviar dinheiro são impossíveis de rastrear e por isso os golpistas gostam de usá-los.

E se ainda tiver dúvida? Basta desligar e ligar de volta. Mas ligue usando o número do site oficial da organização. Qualquer organização real não teria nenhum problema em fazer isso, apenas os golpistas protestariam.

Finalizando

Por favor, me interrompa se já ouviu essa:

Um carpinteiro profissional de 29 anos entra em sua conta de e-mail depois de um longo dia de trabalho e, ao ver seus e-mails, descobre um estranho: alguém pede para ele colaborar em um documento da Google. Ele fica um pouco intrigado em saber o remetente e sua curiosidade fica aguçada em descobrir qual seria a natureza do documento.

Mas antes de clicar no botão “Abrir em Docs”, ele para e coloca o ponteiro do mouse sobre ele. Ele examina o URL que aparece no canto e descobre que, qualquer seja o endereço, ele com certeza não é um documento da Google. Com um suspiro aliviado, ele exclui imediatamente o e-mail e continua com seus negócios.

Talvez não tenha sido tão empolgante e dramático como os dólares perdidos do príncipe nigeriano, mas esse é o tipo de história que queremos ouvir cada vez mais: pessoas exercendo o bom senso e se contendo ao lidar com coisas estranhas, curiosas e provavelmente perigosas na internet. Por que, com um pouco de prevenção e cuidado, a ferramenta mais popular no kit de ferramentas dos cibercriminosos é absolutamente inútil.

Essa não é a sensação mais empoderadora do mundo?

.png)

.png)