Purtroppo è necessario coprire tutta una serie di spese legali e commissioni di firma, prima di poter procedere al trasferimento del denaro. A questo punto il presunto principe nigeriano ti propone un affare: se accetterai di inviargli il denaro necessario (una somma solitamente compresa tra i 20 e i 30 mila dollari) e di apporre la tua firma come cofirmatario per il trasferimento bancario, riceverai come ricompensa il 30% della fortuna di suo padre, ovvero ben 9,6 milioni di dollari.

Mi pare superfluo precisare, che nel caso dovessi mai decidere di accettare tale proposta, il principe si prenderà il tuo denaro dileguandosi immediatamente dopo, senza ricontattarti mai più. La truffa alla nigeriana, nota anche con il nome di scam 419, è una versione talmente famosa di una truffa di phishing...

che ormai non viene quasi più utilizzata.

Cosa si intende per phishing?

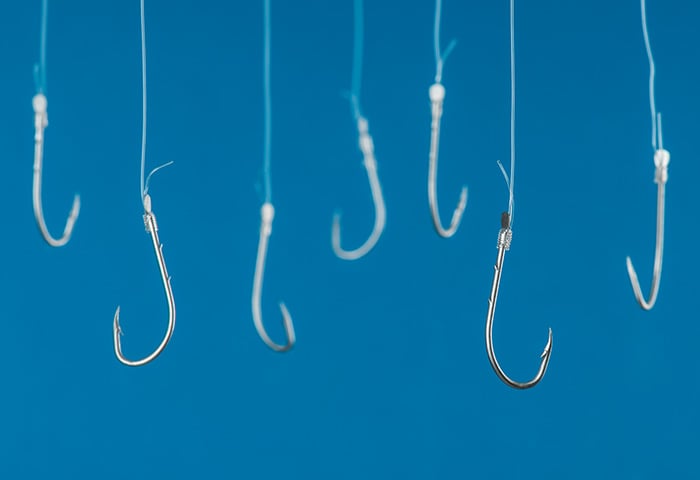

Il termine phishing, oltre a essere un gioco di parole che ruota attorno all'assonanza con "fishing" (pescare), viene utilizzato sostanzialmente per indicare qualsiasi tentativo di raggirare qualcuno attraverso l'invio di email. Lo scopo del phishing può andare dal convincere la persona a inviare denaro o fornire informazioni riservate fino a scaricare del malware a sua insaputa. Naturalmente, per riuscirci gli autori di questi attacchi ricorrono a bugie, inganni, contraffazioni e vere e proprie manipolazioni. Per tale ragione, il phishing rientra nelle tecniche di social engineering, termine che indica una forma di attacco che sfrutta la fallibilità umana, anziché un difetto dell'hardware o del software, per riuscire ad andare a segno.

Il phishing è un tentativo di raggirare qualcuno, solitamente via email

Detto questo, poiché la maggior parte degli attacchi di phishing si basa sul presupposto che il malcapitato faccia clic su un qualche collegamento dannoso per fargli scaricare del malware o per rimandarlo a un sito Web contraffatto, un buon antivirus è fondamentale per proteggersi persino dai raggiri più sofisticati.

Tutta colpa di AOL

Da quando l'essere umano ha iniziato a parlare, menzogne e truffe sono all'ordine del giorno. Possiamo pertanto dire che per molti versi il phishing è la forma di minaccia informatica più antica del mondo. In realtà la prima istanza del termine "phishing" è stata registrata il 2 gennaio 1996 in un newsgroup Usenet denominato AOHell, durante una discussione sull'aumento degli scammer e dei truffatori su America Online. Il termine è ovviamente ispirato a "fishing", letteralmente "pescare", e indica appunto il prendere all'amo un malcapitato. La sostituzione dell'iniziale "f" con "ph", tuttavia, rimanda a un altro vecchio termine gergale, cioè "phreaking", che indica lo studio, l'esplorazione e la dissezione dei sistemi di telecomunicazioni. Il dittongo "ph" è stato preso a prestito per collegare le truffe con le frange più malfamate della community di phreaking (a quel tempo chiamata community "warez", termine utilizzato in relazione a software pirata) in cui tali truffe hanno avuto origine.

Nei primissimi attacchi di phishing qualcuno, che si fingeva un dipendente di AOL, chiedeva al malcapitato di confermare il proprio indirizzo di fatturazione per esigenze amministrative dell'azienda. Poiché questo accadeva prima che il phishing assurgesse agli onori della cronaca, ovvero quando le aziende non erano ancora soggette ai vincoli e ai rigidi requisiti di oggi, molti caddero vittime di questi tipi di frodi. AOL fu la prima ad avvisare i propri utenti che l'azienda non avrebbe mai chiesto loro di specificare questo tipo di informazioni via email, ma ormai il danno era fatto. La semplicità e la redditività degli attacchi di phishing era ormai sotto gli occhi di tutti e non si poteva più tornare indietro.

Un gioco da ragazzi

Sebbene il ransomware faccia molto parlare di sé, in realtà sono gli attacchi di phishing il tipo di minaccia online più diffuso e con il maggior tasso di successo. L'onnipresenza degli attacchi di phishing è dovuta principalmente alla loro versatilità, il phishing può infatti essere l'obiettivo ma anche semplicemente il veicolo di altri attacchi. In considerazione di ciò e del fatto che ancora oggi miete moltissime vittime ogni giorno, è chiaro come gli hacker non abbiano motivo per cambiare qualcosa che funziona ancora perfettamente.

Un paio di dati:

Quindi è come lo spam, giusto?

Sebbene talvolta phishing e spam si sovrappongano, in realtà si tratta di due tipi di minacce molto ben distinte. Il termine spam si riferisce a qualsiasi email indesiderata o prodotta in massa con cui si cerca di intasare una casella di posta, mentre il phishing ha un obiettivo illegale ben preciso. Le email di phishing possono essere spam e per i profani, come me, solitamente lo sono. Ma se sei un CEO o un dirigente aziendale o il responsabile di una campagna elettorale, ci sono buone possibilità che qualche hacker decida di mettere a punto una truffa di phishing personalizzata su misura per te, nel qual caso non verrebbe classificata come spam.

Inoltre, pur essendo fastidioso lo spam non è illegale, né realmente "sbagliato" di per sé. Come molte altre cose della vita, lo spam può essere buono o cattivo a seconda di chi lo utilizza, non importa se sei un dirigente aziendale che cerca di far conoscere le offerte sui suoi prodotti o un hacker che tenta di diffondere un supervirus che porterà alla fine del mondo. Lo spam è uno strumento molto utilizzato negli attacchi di phishing, come abbiamo visto, ma questi due termini non possono ancora essere considerati intercambiabili.

Inoltre, pur essendo fastidioso lo spam non è illegale, né realmente "sbagliato" di per sé. Come molte altre cose della vita, lo spam può essere buono o cattivo a seconda di chi lo utilizza, non importa se sei un dirigente aziendale che cerca di far conoscere le offerte sui suoi prodotti o un hacker che tenta di diffondere un supervirus che porterà alla fine del mondo. Lo spam è uno strumento molto utilizzato negli attacchi di phishing, come abbiamo visto, ma questi due termini non possono ancora essere considerati intercambiabili.

Che cosa succede se abbocco?

Gli effetti derivanti dal venire presi all'amo da un'email di phishing dipendono da quelle che sono le reali intenzioni dell'autore dell'attacco. Nell'esempio riportato all'inizio dell'articolo è lampante, gli autori vogliono del denaro. Detto questo, alcune di queste truffe chiedono anche che venga fornita una qualche "prova di autenticità" inviando ad esempio una scansione del passaporto, della patente e simili, il che significa che in quel caso gli autori dell'attacco potrebbero rubare o vendere l'identità del malcapitato. Si tratta tuttavia di truffe meno diffuse oggi, per cui non sono molte le probabilità di subire un attacco di questo tipo.

Il tipo più comune di attacchi di phishing mira a raggirare le persone convincendole a fornire nome utente e password, chiedendo loro di eseguire l'accesso a una versione contraffatta di un sito noto oppure di inviare i dati tramite email (vedi di seguito). In questi casi non viene compromesso solo quello specifico account: se rientra nell' 84% di utenti che riutilizza le proprie password, la vittima corre il rischio di vedere compromessi anche tutti gli altri suoi account.

Infine, se dovessi subire un attacco di phishing che ti richiede di scaricare un allegato dannoso e il tuo antivirus non dovesse bloccarlo, ti ritroverai con un bel computer infetto. Quello che accadrà in seguito dipende in gran parte dallo scopo per cui il malware è stato progettato: dal furto di dati alla richiesta di un riscatto, dall'eliminazione di file o dati fino alla semplice "presa in prestito" della capacità di elaborazione del tuo computer ai fini del mining di bitcoin.

Tipi di attacchi di phishing

Esistono moltissimi tipi diversi di attacchi di phishing, ma tutti si avvalgono dello stesso meccanismo di base: sfruttare la fiducia, l'ignoranza o l'apatia per indurci a fare qualcosa che in realtà non dovremmo fare.

Spear phishing. Saper puntare in alto

Alcuni autori di attacchi di phishing si accontentano di sottrarre denaro, dati e sicurezza a chiunque cada nella loro rete. Altri invece hanno obiettivi più ambiziosi. Per motivi personali, politici o finanziari decidono di prendere di mira determinati soggetti di alto profilo. In questo caso si parla di spear phishing, una forma di phishing più precisa e accurata che attacca i pesci più grandi (in gergo "balene"), ovvero politici ad alto livello, celebrità e CEO di grandi aziende, tutti soggetti che hanno accesso a dati preziosi (oltre che a somme ingenti, in alcuni casi).

Lo spear phishing è un attacco preciso a un obiettivo specifico di alto profilo, quale un CEO, alias la "balena"

Imitando un contatto noto, che può essere un dipendente, un amico, un partner o persino un'organizzazione, gli autori degli attacchi di spear phishing inviano email contraffatte, frutto di accurate ricerche e spesso estremamente specifiche e convincenti. Solitamente lo scopo ultimo è convincere la persona a scaricare del malware che fornirà loro accesso al sistema, ma possono bastare anche un nome utente e una password per consentire agli autori dell'attacco di accedere alla rete con diritti di amministratore, con risultati altrettanto disastrosi.

Quando intendono lanciare un attacco di spear phishing a un'intera azienda o a un'organizzazione, gli hacker utilizzano in genere un attacco di tipo waterhole, con il quale seguono l'organizzazione su un sito che viene utilizzato spesso (i più comuni sono Whatsapp, Facebook o Slack) e in questo modo inviano i collegamenti di phishing. Questi messaggi, in maniera analoga alle email personali inviate a singoli individui, tendono a essere ben fatti e difficili da distinguere da un messaggio autentico.

Per il fatto di essere estremamente personalizzati, questi attacchi hanno percentuali di successo simili a quelle dei primi attacchi AOL e sono la causa del 91% delle violazioni con esito positivo ai danni di organizzazioni.

Clone phishing. I gemelli terribili

Tutti noi riceviamo email ufficiali dai nostri provider di servizi, compresi gli hacker. E dove noi vediamo una seccatura o un problema, loro vedono un'opportunità. Nel clone phishing un hacker copia un'email legittima inviata da un'organizzazione fidata, sostituendo o aggiungendo un collegamento che rimanda a un sito Web contraffatto. In seguito, l'hacker invia l'email in massa e aspetta di vedere chi abbocca.

Talvolta il collegamento rimanda a un sito infetto, ma più comunemente oggi cerca di sottrarre nome utente e password mediante una falsa schermata di accesso. In questo modo, l'hacker potrà accedere a qualsiasi account a cui l'utente tenti di connettersi e a qualsiasi altro account che utilizzi la stessa password (motivo per cui non si dovrebbe mai utilizzare la stessa password due volte).

Se il malware presente sul tuo PC o sul tuo router ti reindirizza a un sito contraffatto, allora si parla di pharming. Il nome è simile, ma a parte lo scopo di rubare credenziali di accesso (e il "ph" iniziale), questi due tipi di attacchi hanno ben poco in comune.

Truffa alla nigeriana o scam 419. L'affare della vita

Nonostante il nome rimandi al numero dell'articolo del codice penale nigeriano che regola le frodi, uno scam 419 può provenire da qualsiasi parte del mondo. Talmente note da essere diventate inefficaci ai nostri giorni, queste truffe utilizzano storie elaborate per convincere la persona a inviare denaro contante, oltre che per sottrarre informazioni personali per qualche furto d'identità alla vecchia maniera.

Oggi gli autori di questo tipo di truffe si presentano spesso come amici di penna o partner lontani, che dopo qualche tempo subiscono improvvisi "rovesci di fortuna" trovandosi ad avere bisogno di grosse somme di denaro.

Molto più diffuse in passato, queste truffe utilizzavano storie che solitamente prevedevano ricche ricompense a fronte di un versamento di denaro relativamente contenuto. Oggi, gli autori degli attacchi tendono prima a farsi amica la vittima in qualità di amici di penna o di partner a distanza, per poi fingere di venire colpiti da qualche sventura, a seguito della quale si trovano improvvisamente ad avere bisogno di soldi, facendo leva sullo spirito caritatevole della vittima. Queste nuove truffe assomigliano sicuramente ad attacchi di phishing, ma tecnicamente sono più simili al "catfishing" o allo "spoofing", ragion per cui non ce ne occuperemo oltre in questa sezione. Tuttavia, per completezza del nostro excursus storico, non potevamo non prenderli in considerazione.

Phishing telefonico. La truffa viene dal telefono

La maggior parte degli attacchi di phishing prende di mira la casella di posta. Ma non tutte. Talvolta i phisher effettuano una chiamata o inviano un SMS fingendosi un funzionario di banca o un agente di polizia e dichiarando che ci sono dei problemi con il conto corrente della vittima, su cui è necessario fare chiarezza. Una volta che la persona ha comunicato loro i numeri di conto e il relativo PIN, i criminali procedono subito a svuotare il conto corrente. Questo tipo di attacco è chiamato phishing telefonico, o vishing da "voice phishing".

Il phishing può avvenire anche al telefono

Sebbene non altrettanto fruttuoso quanto il phishing via email, anche il phishing telefonico è in aumento. Oltre a fingersi funzionari di banca, gli impostori possono anche farsi passare per funzionari dell'Agenzia delle Entrate, addetti del supporto tecnico o dipendenti di aziende di pubblica utilità (gas, energia elettrica e così via). Niente si salva ormai.

Consegna speciale. È in arrivo il malware!

Oltre a tentare di trafugare dati personali è possibile ricorrere praticamente a qualsiasi tipo di phishing per recapitare del malware nel sistema di qualcuno. Un collegamento può inviare a un sito Web compromesso, un allegato potrebbe contenere del malware. Persino un documento o un foglio di calcolo di Google può contenere del malware ormai, grazie alla diffusione degli attacchi malware fileless, che prendono del software affidabile e sicuro e ne ricodificano i meccanismi interni trasformandolo così in software dannoso.

I tipi di trucchi utilizzati non fanno che aumentare via via che sempre più dispositivi e servizi entrano a far parte delle nostre vite. Vengono utilizzati inviti di Google Documenti o condivisioni di Dropbox contraffatti, fatture, conti o fax falsi, ogni cosa è buona per indurre il malcapitato a fare clic e scaricare il file. Come abbiamo visto, il phishing è talmente comune ed efficace da essere divenuto ormai il metodo preferenziale per veicolare il malware e truffare ogni anno milioni di persone in tutto il mondo.

La buona notizia, tuttavia, è che il malware non è in grado di sfruttare il social engineering per aggirare un buon antivirus. Pertanto, se il phishing è in grado di introdurre il malware nella tua casella di posta, AVG è in grado di impedirgli di fare danni. Ma sto correndo troppo.

Esempi di email di phishing

Il problema con gli attacchi di phishing è che sono talmente comuni, ma al tempo stesso specifici dal punto di vista del tempo e delle circostanze, che qualsiasi esempio appare banale. Di seguito analizzeremo una comune email di phishing, anche se esistono moltissimi altri casi di phishing ben più noti. Diamo un'occhiata.

Autori di attacchi di phishing finiti al fresco

Abbiamo già visto come nei primissimi attacchi di phishing i criminali si fingessero membri del personale di AOL per convincere le vittime a fornire le proprie informazioni di pagamento. Ma AOL vanta anche un altro primato nella storia del phishing, nel 2004 infatti la Commissione federale degli Stati Uniti per il commercio ha intentato la prima causa contro un sospetto phisher, un adolescente della California accusato di utilizzare una versione contraffatta del sito Web di AOL per sottrarre informazioni di carte di credito. Un anno dopo, il senatore Patrick Leahy ha introdotto la legge anti-phishing del 2005, che ha rafforzato la legge sui reati di contraffazione di siti Web e messaggi di posta elettronica, con multe fino a 250 mila dollari e reclusione fino a cinque anni.

Il caso di phishing più eclatante nel Regno Unito

In quello che è stato definito "il più grande caso mai affrontato dall'unità antifrodi della polizia metropolitana", tre uomini sono stati arrestati nel 2013 dopo avere truffato 59 milioni di sterline a clienti di istituti di credito in oltre 14 paesi utilizzando 2.600 pagine contraffatte che imitavano quelle dei siti Web di banche. I tre, che risiedevano in hotel di lusso nel Regno Unito, sono stati catturati grazie a un passo falso: utilizzare la rete Wi-Fi dell'hotel per connettersi ai server sui quali erano archiviati i dati bancari compromessi. Se fossero a stati a conoscenza dei pericoli delle reti Wi-Fi aperte sarebbero riusciti probabilmente a sfuggire alla cattura... Criminali! Utilizzate una VPN se volete fare bene il vostro mestiere. I tre sono stati condannati a vent'anni di prigione ciascuno e subito dopo la polizia è riuscita a recuperare i dati di quasi 70 milioni di clienti bancari.

Operazione Phish Phry... ovvero la "frittura" egiziana

Questa indagine dal divertente nome in codice ("Phish Phry" gioca sull'assonanza con "fish fry", ovvero "frittura di pesce"), durata ben due anni e condotta dalle autorità statunitensi ed egiziane, ha portato all'arresto di 100 persone accusate di avere condotto truffe di phishing per sottrarre dati di account a migliaia di persone in tutto il mondo nel corso del 2009. I truffatori sarebbero riusciti a rubare 1,5 milioni di dollari.

Alla fine alcuni di essi sono stati condannati a vent'anni di reclusione, mentre altri rimarrebbero a piede libero. In ogni caso, le autorità internazionali hanno fatto un ottimo lavoro nel corso di quella che è stata definita la più grande indagine internazionale mai condotta.

E c'è anche una piccola chicca. Chi era il direttore dell'FBI che ha supervisionato l'indagine? Robert Muller. Proprio lui.

Puntare al Target…

Il caso Target del 2013 ha attirato l'attenzione internazionale quando si è scoperto che i dati di oltre 110 milioni di clienti erano stati compromessi, lasciando l'azienda nei guai fino al collo nel tentativo di mettere al sicuro i propri averi e di avvisare i clienti compromessi. Quello che forse non sai è che tutto ha avuto inizio con un attacco di phishing, che tuttavia non era diretto contro la catena di negozi Target. Gli hacker avevano infatti preso di mira un suo appaltatore, un'azienda di Pittsburg che si occupava di impianti di riscaldamento, ventilazione e aria condizionata, legata da stretta collaborazione al sistema informatico di Target.

La truffa Target, uno dei casi di violazione di dati più grandi della storia, ha avuto inizio con un attacco di phishing

Dopo avere sottratto le credenziali di rete mediante un'email di phishing, il malware venne inserito illegalmente nel sistema, che lo diffuse a Target, dove riuscì a trafugare i dati delle carte di credito da migliaia di registratori di cassa.

Questo fu anche uno dei primi casi in cui è stato possibile imputare la causa dell'incidente a una cattiva amministrazione. Sia il CEO che il CIO di Target sono stati licenziati per essere stati a conoscenza delle falle nel sistema di sicurezza dell'azienda e non aver fatto nulla per porvi rimedio. Il fatto che per una volta i responsabili abbiano pagato rimane comunque una magra soddisfazione per i milioni di utenti truffati.

E ora il phishing minaccia la politica

Il più grosso caso di truffa di phishing dell'anno scorso è stato probabilmente quello che ha interessato la scena politica degli Stati Uniti, quando il direttore della campagna elettorale di Hillary Clinton, John Podesta, è stato vittima di una truffa di phishing tramite email che ha condotto alla divulgazione delle sue email private. Spesso citato come momento di svolta nelle elezioni del 2016, questo caso di hackeraggio ha rivelato informazioni personali e professionali sull'ex candidata alla Casa Bianca dando il via a un'accesa discussione sulla sicurezza informatica oltre che a un'indagine sui responsabili. Ma anche all'estremo opposto dello spettro politico si sono verificati problemi di phishing. Il blog Gizmodo ha infatti condotto un esperimento per dimostrare la vulnerabilità della Casa Bianca di Trump inviando email di phishing a tutto il suo staff, alle quali hanno abboccato ben otto persone (tra cui il consigliere Newt Gingrich e il direttore dell'FBI, James Comey).

Come individuare un'email di phishing

Considerata la varietà degli obiettivi delle email di phishing, ogni email ha un aspetto diverso, ma come vedremo con l'aiuto di alcuni esempi, presentano tutte degli attributi di base:

-

Errori di ortografia e grammatica

-

Testo generico

-

Collegamenti o allegati strani

-

Indirizzo del mittente insolito o con errori di ortografia

Sfortunatamente, questi attributi non sono presenti nelle email di spear phishing, destinate a truffare organizzazioni o soggetti specifici, che non sono mai vaghe né contengono gli errori di ortografia o grammatica che caratterizzano invece le più comuni email di phishing.

Ma non voglio correre troppo.

Clone phishing

Questo può essere considerato un esempio perfetto di email di clone phishing, in quanto ne presenta tutte le caratteristiche: in primo luogo, non si rivolge direttamente alla persona utilizzando il suo nome e cognome e nemmeno nel corpo dell'email contiene riferimenti personali al destinatario. Per dimostrare la propria autenticità, le email inviate da servizi legittimi includono sempre il nome, il numero di conto o altre informazioni in proprio possesso che testimoniano l'autenticità dell'email. In questa email mancano completamente.

Un altro indizio ancora più evidente è il collegamento contenuto nell'email, che rimanda a un sito http non verificato e non sicuro. Qualsiasi collegamento autentico rimanderà a un sito HTTPS, sebbene talvolta l'URL del sito possa essere celato dall'ipertesto, come nell'esempio che segue:

Naturalmente è sufficiente muovere il mouse al di sopra del collegamento per scoprire a cosa rimanda. Detto questo, la cosa più sicura da fare nel caso dovessi ricevere un'email di questo tipo è quella di non fare clic sul collegamento stesso, ma piuttosto di visitare la pagina direttamente dal tuo browser. In questo modo potrai essere sicuro di finire sul sito autentico.

L'email riportata sopra contiene anche un altro indizio che indica che si tratta di un'email di phishing, ovvero degli errori grammaticali. La ragione non è certo perché tutti gli hacker non abbiano terminato gli studi, spesso questo tipo di errori infatti è intenzionale. Il ragionamento degli hacker è che se qualcuno non si accorge degli errori di ortografia o di grammatica, probabilmente è incauto o forse anche un po' stupido, e pertanto reagirà più lentamente al furto delle sue informazioni personali, sempre che se ne accorga.

Diamo ora un'occhiata all'altro tipo più diffuso di email…

Email contenenti malware

Queste sono semplicissime da riconoscere.

Ecco un esempio del recente malware di Google Documenti, di cui abbiamo accennato in precedenza. Fare clic sul pulsante "Apri in documenti" significa invitare il malware nel proprio computer. Eccone un altro:

E altri che vanno ancora meno per il sottile:

E altri che vanno ancora meno per il sottile: Queste email in realtà non cercano di "aggirare" l'utente, in quanto basta un po' di buon senso e ancor meno senso critico perché qualsiasi utente le elimini immediatamente. Gli hacker in questo caso sfruttano piuttosto l'apatia e la curiosità, gli stessi punti deboli su cui fanno leva per indurre qualcuno a collegare chiavette USB infette.

Queste email in realtà non cercano di "aggirare" l'utente, in quanto basta un po' di buon senso e ancor meno senso critico perché qualsiasi utente le elimini immediatamente. Gli hacker in questo caso sfruttano piuttosto l'apatia e la curiosità, gli stessi punti deboli su cui fanno leva per indurre qualcuno a collegare chiavette USB infette.

Eppure le estensioni dei file presenti nelle due ultime email sono un chiaro indizio. Non c'è ragione per inserire in uno ZIP un'immagine digitalizzata e nessuno invierebbe una pagina HTML per risolvere dei problemi con l'account. Anche i mittenti sono piuttosto strani. Sono sicuro che nessuno di buzzfeed ha bisogno di te per collaborare ad un articolo e "hortonhouse1@horntonhouse1.karzoo" non è certo il nome utente più credibile del mondo. Nel secondo caso, l'indirizzo del mittente è più convincente, ma il supporto clienti contiene davvero il suffisso finale .com? Se non sei sicuro, puoi sempre verificare sulla pagina di contatto del sito Web.

Ma soprattutto, non scaricare mai nulla se non sei più che certo. Questo è il primo consiglio per quanto riguarda le email... un consiglio che per certi versi vale anche per la vita.

Spear phishing

Lo spear phishing è una faccenda più complessa. Come si vede, un'email di spear phishing ben congegnata non contiene quei campanelli d'allarme che abbiamo appena visto. È indirizzata a una persona specifica, utilizza un sito HTTPS e non contiene errori di ortografia o di grammatica. In questo caso, l'indizio principale però è il mittente, Google ArAutoBot, che dovrebbe far sorgere qualche dubbio. Ma se stai lavorando e dai solo un'occhiata veloce alla mail, è un dettaglio che può sfuggire.

Come si vede, un'email di spear phishing ben congegnata non contiene quei campanelli d'allarme che abbiamo appena visto. È indirizzata a una persona specifica, utilizza un sito HTTPS e non contiene errori di ortografia o di grammatica. In questo caso, l'indizio principale però è il mittente, Google ArAutoBot, che dovrebbe far sorgere qualche dubbio. Ma se stai lavorando e dai solo un'occhiata veloce alla mail, è un dettaglio che può sfuggire.

Talvolta, gli account contraffatti risultano più difficili da identificare. Utilizzare caratteri di altre lingue che assomigliano a caratteri della lingua italiana significa tecnicamente che qualcuno ha un URL diverso, che tuttavia viene scritto nello stesso modo. Ad esempio, la A maiuscola dell'alfabeto greco appare in tutto e per tutto simile alla A maiuscola dell'italiano ai nostri occhi, mentre per il computer è molto diversa.

La natura personalizzata di queste email è parte del motivo per cui hanno tanto successo. Un po' di precauzione, come avvisare qualcuno prima di inviare un'email o controllare gli allegati o i collegamenti prima di aprirli, può aiutare a prevenire questi attacchi, ma per molti il rischio di un attacco di phishing non sembra meritare di prestare un po' di attenzione. Ed è esattamente questo il motivo per cui questo strumento è tanto amato dagli hacker.

Aiuto! C'è un'email di phishing nella mia casella di posta!

Se hai un indirizzo email, molto probabilmente prima o poi aprendo la tua casella di posta ci troverai un'email di phishing. Niente panico però. Ecco una semplice procedura da seguire nel caso dovessi trovarti in tale situazione.

Passaggio 1: Elimina l'email

Tutto qui.

… in realtà c'è qualcos'altro che puoi fare. Mentre un comune attacco di phishing è inevitabile e trascurabile, se identifichi un tentativo di spear phishing nella tua casella di posta, è essenziale segnalarlo subito al tuo responsabile o al reparto IT, se presente. Nessun hacker si accontenta mai di inviare una sola email e solitamente prende di mira più dipendenti in un arco di tempo che può andare da diverse settimane a diversi mesi o più. Pertanto è importante non solo informare tutti di stare in guardia, ma anche indagare se qualche altro dipendente meno informato abbia abboccato all'amo. Prima si riuscirà a chiudere eventuali falle nella sicurezza, minore sarà il danno che ne deriverà.

È anche possibile segnalare le comuni truffe di phishing alla Commissione federale degli Stati Uniti per il commercio, utilizzando il sito OnGuardOnline.gov, che contiene molte informazioni utili su truffe, phishing e simili. Con la tua segnalazione potresti contribuire all'arresto di qualche criminale, se sei fortunato.

Come evitare gli attacchi di phishing

Come abbiamo visto, il phishing purtroppo è una triste realtà. Un programma anti-spam ridurrà il numero di email che riceverai, ma alcune riusciranno comunque a passare tra le maglie della sua rete. Tuttavia, anziché preoccuparti di come tenere queste scocciature alla larga dalla tua casella di posta, è meglio tenere gli occhi aperti sui potenziali pericoli e proteggerti da possibili ripercussioni nel caso dovessi commettere un passo falso e cadere vittima di tali truffe.

Fai attenzione

Il modo migliore per evitare le email di phishing è semplicemente quello di ricordare di controllare ogni email che abbia un aspetto anche solo vagamente sospetto.

-

Controlla l'ortografia e la grammatica.

-

Assicurati che i collegamenti siano sicuri oppure utilizza il browser.

-

Fai attenzione alle estensioni dei file.

-

Guarda sempre l'indirizzo del mittente e verificalo se possibile.

-

Assicurati che il testo della mail sia specifico e che il mittente sia in grado di dimostrare la sua identità.

Questi controlli richiedono pochi secondi, ma possono davvero evitare di complicarti l'esistenza. Quindi, non abbassare mai la guardia.

Utilizza un programma anti-spam

Quasi tutti i provider di posta elettronica dispongono di un qualche tipo di programma anti-spam integrato, anche se non si tratta certo dei migliori strumenti sul mercato. Procurarti un filtro anti-spam esterno può aiutarti a completare l'opera, bloccando qualsiasi email di phishing cerchi di intrufolarsi nel tuo computer. Spesso tuttavia questi filtri funzionano solo con le caselle di posta basate su desktop.

Rifletti prima di fornire il tuo indirizzo email

È risaputo che divulgare il proprio indirizzo email in maniera un po' troppo liberale è un invito a nozze per le email di phishing. Spesso è buona norma disporre di due o più indirizzi email, uno per accedere ai siti Web e creare account e un altro destinato all'utilizzo privato o professionale. In questo modo, la maggior parte delle email di phishing verrà indirizzata al primo account, che controllerai solo raramente.

Il buon vecchio software di sicurezza

Come abbiamo visto, un'email di phishing non può fare altro che recapitare un virus sulla tua porta di casa, non può certo riuscire ad aggirare il tuo antivirus introducendo il malware nel PC o nel telefono. È sufficiente un antivirus, come ad esempio AVG AntiVirus FREE, per proteggere il tuo computer nel caso dovessi accidentalmente scaricare allegati dannosi. Una buona protezione può anche metterti al sicuro dai siti Web fasulli, controllando che ogni sito sia dotato di un certificato di sicurezza autentico, in modo da non correre il rischio di finire su siti contraffatti.

Due parole sul "vishing", ossia l'impersonare per telefono un rappresentante di una nota compagnia

Ovviamente, le misure elencate non valgono nel caso del "vishing", ma questo non significa che non sia possibile mettere in atto altre precauzioni per proteggerti. Sappi che non riceverai mai una telefonata da Apple, da Microsoft e dagli altri giganti della tecnologia per un "problema" con il tuo dispositivo, nemmeno tramite sedicenti "agenti indipendenti". Pertanto se dovessi mai ricevere una telefonata di questo tipo, sentiti libero di riattaccare o di prenderti gioco della persona all'altro capo. Approfitta della situazione una volta tanto. E ricorda che quando vieni contattato telefonicamente da un vero funzionario di banca, costui si rivolgerà a te sempre con il tuo nome o cognome e se anche dovesse porti delle domande per accertarsi della tua identità, non ti chiederà mai di fornirgli PIN, numeri di conto o qualsiasi altro dato che potrebbe comprometterti. Lo stesso vale se vieni contattato da qualcuno che afferma di essere della polizia. Nessun vero agente di polizia ti chiederà mai di fornire i tuoi dati bancari al telefono.

I giganti della tecnologia non ti contatteranno mai al telefono per informarti di un problema relativo al tuo dispositivo, per cui sentiti libero di prendere pure in giro il truffatore di turno.

Allo stesso modo, se qualcuno afferma di essere un funzionario dell'Agenzia delle Entrate o di qualche altra azienda, organizzazione o ente pubblico a cui devi dei soldi, e ti chiede di pagare delle somme mediante trasferimento di denaro o carta prepagata, puoi stare certo che si tratta di una truffa. Questi metodi per inviare denaro sono impossibili da tracciare, esattamente ciò che vogliono i truffatori.

E se qualcosa non ti convince, riattacca dicendo che richiamerai tu. Ma richiama utilizzando il numero di telefono che trovi sul sito Web ufficiale di chi ti ha chiamato. Qualsiasi organizzazione reale non avrà nulla da ridire in tal senso, solo i truffatori protesteranno.

Concludendo

Forse hai già sentito questa storia.

Un uomo di 29 anni che di professione costruisce tetti accede alla sua casella di posta dopo una lunga giornata di lavoro e mentre passa in rassegna le email si imbatte in uno strano messaggio, in cui un estraneo gli chiede di collaborare su un file di Google Documenti. L'uomo è incuriosito e vorrebbe sapere chi è il mittente e dare un'occhiata al contenuto del file,

ma prima di fare clic sul pulsante "Apri in Documenti", si ferma un attimo e sposta il mouse in corrispondenza del collegamento. Osservando l'URL che viene visualizzato nell'angolo si rende conto che ovunque rimandi tale collegamento, di sicuro non è un documento di Google. Tirando un sospiro di sollievo, elimina immediatamente l'email e torna al suo lavoro.

Sicuramente questa storia è meno interessante di quella dei milioni perduti del principe nigeriano, ma sono queste le storie che vorremmo ascoltare più spesso, quelle di persone che esercitano il buon senso e la cautela quando hanno a che fare con le insolite, curiose e probabilmente pericolose creature che popolano Internet. Perché di fronte a un po' di lungimiranza e a un pizzico di cautela persino lo strumento più pericoloso al servizio degli hacker si rivela del tutto inutile.

E riuscire a sventare queste truffe, credimi, dà una sensazione davvero stimolante.

Inoltre, pur essendo fastidioso lo spam non è illegale, né realmente "sbagliato" di per sé. Come molte altre cose della vita, lo spam può essere buono o cattivo a seconda di chi lo utilizza, non importa se sei un dirigente aziendale che cerca di far conoscere le offerte sui suoi prodotti o un hacker che tenta di diffondere un supervirus che porterà alla fine del mondo. Lo spam è uno strumento molto utilizzato negli attacchi di phishing, come abbiamo visto, ma questi due termini non possono ancora essere considerati intercambiabili.

Inoltre, pur essendo fastidioso lo spam non è illegale, né realmente "sbagliato" di per sé. Come molte altre cose della vita, lo spam può essere buono o cattivo a seconda di chi lo utilizza, non importa se sei un dirigente aziendale che cerca di far conoscere le offerte sui suoi prodotti o un hacker che tenta di diffondere un supervirus che porterà alla fine del mondo. Lo spam è uno strumento molto utilizzato negli attacchi di phishing, come abbiamo visto, ma questi due termini non possono ancora essere considerati intercambiabili.

E altri che vanno ancora meno per il sottile:

E altri che vanno ancora meno per il sottile: Queste email in realtà non cercano di "aggirare" l'utente, in quanto basta un po' di buon senso e ancor meno senso critico perché qualsiasi utente le elimini immediatamente. Gli hacker in questo caso sfruttano piuttosto l'apatia e la curiosità, gli stessi punti deboli su cui fanno leva per indurre qualcuno a collegare chiavette USB infette.

Queste email in realtà non cercano di "aggirare" l'utente, in quanto basta un po' di buon senso e ancor meno senso critico perché qualsiasi utente le elimini immediatamente. Gli hacker in questo caso sfruttano piuttosto l'apatia e la curiosità, gli stessi punti deboli su cui fanno leva per indurre qualcuno a collegare chiavette USB infette. Come si vede, un'email di spear phishing ben congegnata non contiene quei campanelli d'allarme che abbiamo appena visto. È indirizzata a una persona specifica, utilizza un sito HTTPS e non contiene errori di ortografia o di grammatica. In questo caso, l'indizio principale però è il mittente, Google ArAutoBot, che dovrebbe far sorgere qualche dubbio. Ma se stai lavorando e dai solo un'occhiata veloce alla mail, è un dettaglio che può sfuggire.

Come si vede, un'email di spear phishing ben congegnata non contiene quei campanelli d'allarme che abbiamo appena visto. È indirizzata a una persona specifica, utilizza un sito HTTPS e non contiene errori di ortografia o di grammatica. In questo caso, l'indizio principale però è il mittente, Google ArAutoBot, che dovrebbe far sorgere qualche dubbio. Ma se stai lavorando e dai solo un'occhiata veloce alla mail, è un dettaglio che può sfuggire.