Qu’est-ce que le décodage de mots de passe ?

Le piratage de mots de passe consiste à décoder le mot de passe d’un utilisateur. Les sites web utilisent le chiffrement pour enregistrer vos mots de passe afin que personne d’autre ne puisse découvrir vos véritables mots de passe. Les pirates malintentionnés et autres cybercriminels appliquent des méthodes de décodage des mots de passe pour contourner les sécurités chiffrées, découvrir vos mots de passe et accéder à vos informations personnelles.

Techniques courantes de décodage de mot de passe

Votre mot de passe est enregistré sur le serveur du site web sous la forme de chaîne de caractères chiffrée appelée hachage. Les pirates ne peuvent pas inverser l’algorithme de hachage pour consulter votre mot de passe. Mais il existe un certain nombre de techniques de décodage de mot de passe pour cela. Ils peuvent par exemple vous faire taper votre mot de passe dans un site web dangereux.

Les types d’attaques de mot de passe et autres méthodes de décodage des mots de passe ou de contournement du chiffrement sont de plus en plus diversifiés et sophistiqués. Examinons de plus près certaines des principales méthodes de décodage des mots de passe et comment vous pouvez vous en protéger.

Deviner le mot de passe

Deviner le mot de passe

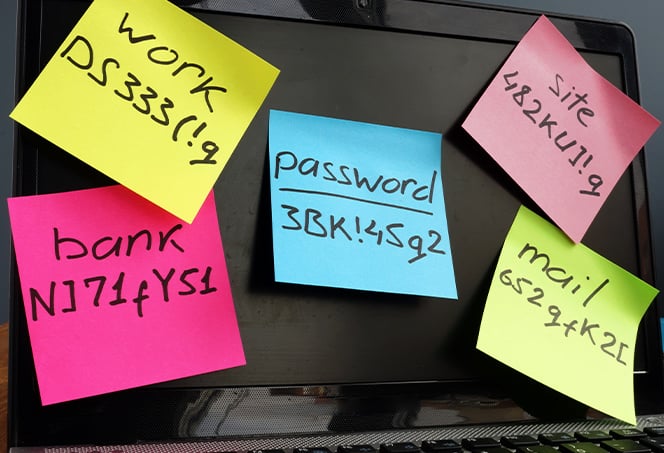

Un mot de passe doit être difficile à décoder, mais facile à retenir. Malheureusement, les utilisateurs sous-estiment les risques et ont tendance à utiliser des mots de passe facilement mémorisables. Parfois, il est possible d’accéder aux informations en essayant tout simplement le mot de passe « motdepasse ».

Parmi les mots de passe souvent utilisés, on retrouve aussi les dates d’anniversaire ou les passe-temps, ce qui permet de facilement les deviner. Quand vous créez vos mots de passe, n’utilisez pas de mots faciles à deviner ou à retrouver en ligne. Utilisez plutôt des expressions ou des mots de passe longs et difficiles à deviner et composés de plusieurs mots choisis au hasard.

Comment créer un mot de passe sûr que vous n’oublierez pas ? Il peut être risqué de mémoriser votre mot de passe ou de le noter quelque part. C’est pour cela qu’il est conseillé d’utiliser un gestionnaire de mots de passe, qui offre un espace sûr pour enregistrer vos mots de passe.

Les gestionnaires de mots de passe sont un moyen sûr pour enregistrer vos mots de passe.

Les gestionnaires de mots de passe sont un moyen sûr pour enregistrer vos mots de passe.

Attaquer par force brute

Attaquer par force brute

Les méthodes par force brute essaient toutes les combinaisons possibles de caractères. Les attaques de mot de passe par force brute convertissent des millions de mots de passe possibles en hachages et comparent ces hachages à celui qui est associé à votre mot de passe.

Cette méthode prend beaucoup de temps et plus le mot de passe est complexe, plus il faut du temps pour le décoder. S’il est suffisamment complexe, un mot de passe peut prendre des centaines, voire des milliers d’années à décoder pour un ordinateur puissant. Bien que certaines de ces attaques exploitent la puissance des botnets, un mot de passe bien choisi peut éviter les attaques par force brute.

Le piratage par force brute peut aussi exploiter le recyclage des informations d’identification, qui correspond à l’utilisation d’anciennes combinaisons de noms d’utilisateurs et de mots de passe déjà décodés. De même, les attaques par force brute partent d’un mot de passe courant (par exemple « motdepasse ») et repèrent les noms d’utilisateurs à partir de là.

Comme la palette de méthodes de décodage des mots de passe gagne en sophistication, il devient encore plus important d’utiliser un logiciel de surveillance des fuites de données. AVG BreachGuard vous alerte quand l’un de vos mots de passe se retrouve dans une fuite de données et vous donne des conseils pour renforcer la sécurité de vos mots de passe.

Attaque par dictionnaire

Attaque par dictionnaire

Les attaques par dictionnaire reposent sur de gigantesques tableaux contenant des mots de passe assez courants et les hachages correspondants. Par exemple, un outil d’attaque par dictionnaire peut comparer le hachage chiffré qu’il trouve sur Facebook à celui qui est présent dans sa base de données. Et il peut très bien y trouver une correspondance.

Ces exemples de mots de passe contiennent des expressions ou des mots du dictionnaire, avec en plus quelques variations. De cette façon, même un mot de passe comportant un caractère ou un chiffre au milieu qui n’a rien à voir, ou avec une lettre en moins, peut quand même être décodé.

Si vous vous demandez comment de telles listes contenant des centaines de millions de mots de passe possibles existent, c’est qu’un fichier contenant une telle quantité de texte ne fait que quelques gigaoctets et peut facilement se télécharger.

Cette liste d’attaque par dictionnaire fonctionne aussi comme une base de données de mots de passe déjà décodés, ce qui augmente encore les risques pour ceux qui réutilisent plusieurs fois le même mot de passe. Les attaques par dictionnaire mettent en avant l’importance qu’il y a à toujours utiliser des mots de passe uniques.

Ingénierie sociale

Ingénierie sociale

L’ingénierie sociale consiste à manipuler une personne de façon à la forcer à divulguer des informations sensibles. Les pirates savent très bien quel type de messages les utilisateurs ont tendance à ouvrir sans trop réfléchir. Si vous recevez un e-mail vous avertissant d’un problème de sécurité imminent concernant votre compte, ne cliquez pas sur le lien et n’entrez pas votre mot de passe, ni aucune autre information personnelle.

D’autres tactiques consistent à utiliser des adresses e-mail frauduleuses comme admin [at] paypa|.com. Vous n’imaginez même pas combien de personnes ne font pas la différence entre un L en minuscule et le symbole |.

Peu importe le niveau apparent de fiabilité de l’adresse, ne cliquez jamais sur les liens dans les e-mails que vous n’avez pas demandés (e-mails de confirmation de connexion) ou qui n’ont pas été envoyés par quelqu’un que vous connaissez. Les attaques de phishing peuvent prendre de nombreuses formes, mais elles espèrent toutes que vous n’allez rien remarquer de suspect.

Attaque par table arc-en-ciel

Attaque par table arc-en-ciel

Les attaques par table arc-en-ciel éliminent la nécessité de stocker des centaines de millions de combinaisons de mots de passe et hachages. Les tables arc-en-ciel retiennent une partie des hachages avant de rechercher l’emplacement de la chaîne entière, ce qui limite le volume nécessaire et simplifie la recherche des combinaisons mot de passe/hachage.

Alors que les attaques par force brute prennent beaucoup de temps et que les attaques par dictionnaire consomment énormément d’espace (en raison de la taille énorme des fichiers à examiner), les attaques par table arc-en-ciel font certains compromis qui permettent de gagner du temps et de l’espace. Cette approche s’avère assez efficace, en particulier avec le très populaire outil RainbowCrack.

Attaque par masque

Attaque par masque

Les attaques par masque partent du principe que le mot de passe adopte une forme courante (par exemple une majuscule au début suivie de plusieurs lettres minuscules) plutôt que de passer par toutes les itérations possibles. C’est ce qui permet aux attaques par masque de décoder des mots de passe en quelques minutes et non en plusieurs années pour les attaques par force brute.

Spidering

Spidering

Le spidering consiste à examiner les communications internes ou externes d’une entreprise pour y rechercher des expressions ou des éléments de jargon susceptibles d’être réutilisés comme mot de passe par les employés de cette entreprise. Comme pour les mots de passe des utilisateurs individuels, les mots de passe employés en entreprise font souvent référence aux activités quotidiennes de ceux qui les utilisent. Et plus une entreprise dispose de documents de formation et de promotion, plus ses mots de passe sont susceptibles d’être décodés.

Décodage hors ligne

Décodage hors ligne

Le décodage hors ligne consiste pour le pirate à récupérer un jeu de mots de passe hachés sur un serveur compromis et les mettre en correspondance hors ligne avec un mot de passe en texte clair. Le site web concerné ne remarque rien et le pirate a tout le temps nécessaire pour décoder le mot de passe.

Outils de piratage de mots de passe

Les analyseurs de réseau et les outils de capture de paquets sont deux types d’outils de piratage de mots de passe qui surveillent et interceptent les paquets de données. Ces outils ont besoin d’une connexion réseau, mais une fois celle-ci établie, les données qui entrent et sortent du réseau peuvent être converties en texte clair. Heureusement, ces mêmes outils peuvent aussi permettre aux entreprises de découvrir les failles de sécurité.

Outils de piratage de mot de passe

La plupart des outils de piratage les plus utilisés combinent les différentes techniques présentées plus haut. Le fait qu’ils soient faciles à utiliser et la demande constante en PC de plus en plus puissants fait que de plus en plus de personnes se lancent dans le piratage.

Protégez-vous du piratage de mots de passe avec AVG BreachGuard, qui surveille les fuites de données et vous alerte immédiatement si l’un de vos mots de passe a fait l’objet d’une fuite. Ainsi, vous pourrez rapidement changer vos mots de passe avant que quiconque puisse les utiliser pour attaquer vos comptes.

Malwares

Les malwares sont d’autres outils de piratage des mots de passe. Les enregistreurs de frappe sont un type de malware qui enregistre en toute discrétion tout ce que vous tapez au clavier et envoie ces informations à celui qui l’a implanté dans votre ordinateur.

Utilisez le meilleur logiciel antivirus possible pour vous défendre des enregistreurs de frappe et autres logiciels malveillants. Installez un outil anti-malwares puissant pour protéger votre appareil des logiciels de piratage des mots de passe.

Brutus

Brutus est un outil de piratage de mots de passe par force brute qui utilise une méthode exhaustive d’attaque par dictionnaire lui permettant de générer un nombre infini de tentatives. En plus d’être populaire chez les cybercriminels, Brutus peut aussi être utilisé de façon légitime, par exemple pour retrouver le mot de passe de son propre routeur.

RainbowCrack

RainbowCrack aide les pirates à décoder les mots de passe en produisant des tables arc-en-ciel (des jeux de hachages précalculés qui accélèrent le processus de décodage du mot de passe). Heureusement, l’utilisation des tables arc-en-ciel peut être contrée par la technique du salting, un processus dans lequel les sites web hôtes insèrent des chaînes de texte aléatoires dans les mots de passe en texte clair avant de les chiffrer dans leur base de données.

Cain and Abel

L’outil Cain and Abel extrait tous les mots de passe qu’il trouve sur un PC. À moins de procéder à un effacement complet de tous vos fichiers système, les outils de piratage de mots de passe Windows 10 comme Cain and Abel sont capables de retrouver les mots de passe dans les adresses e-mail, le système d’exploitation, les connexions Wi-Fi, etc.

La protection des fichiers Word et Excel avec un mot de passe peut contribuer à protéger les informations sensibles.

Medusa

Medusa compare les mots de passe à une liste de mots et cet outil peut même servir à extraire des mots de passe d’autres machines qui se trouvent sur le même réseau Wi-Fi. Medusa nécessite quelques connaissances techniques, mais il est facile de trouver les instructions nécessaires à son utilisation.

La prolifération d’outils comme Medusa fait qu’il est encore plus important que jamais d’utiliser des mots de passe ou des phrases secrètes longs, uniques et difficiles à deviner.

Le piratage de mots de passe est-il une activité illégale ?

Le piratage de mots de passe sur un service en ligne est illégal, à moins d’être autorisé à tester la sécurité du système. Même s’il s’agit de votre propre mot de passe, le fait de pirater un service comme Facebook est considéré comme une intrusion. Et même si vos intentions sont légitimes, d’un point de vue légal, vous êtes dans une situation précaire.

Aux États-Unis et ailleurs, de nombreux utilisateurs ont été arrêtés pour avoir proposé des services de piratage de mot de passe. En 2014, on a découvert que les opérateurs d’un de ces services avaient pénétré dans des comptes d’e-mail et les avaient pris en otage, exigeant une rançon pour en libérer l’accès.

Comment protéger mes mots de passe du piratage ?

La protection des mots de passe peut paraître insurmontable. Mais vous êtes aux commandes : les mots de passe les plus piratés sont ceux qui font fi des pratiques de sécurité les plus simples, par exemple éviter de choisir « motdepasse » comme mot de passe ou d’utiliser une suite de chiffres simple comme « 123456 ».

Voici comment éviter que vos mots de passe soient piratés.

Créez un mot de passe long, unique et difficile à deviner

-

Utilisez des lettres en majuscules et en minuscules, des chiffres et des caractères spéciaux.

-

Utilisez par exemple une phrase secrète qui contient des mots aléatoires sans lien entre eux.

-

Mettez des caractères spéciaux un peu partout, et ne mettez pas qu’une seule majuscule au début.

-

Créez un mot de passe d’au moins 16 caractères.

Utilisez des phrases secrètes difficiles à deviner contenant différents mots pour sécuriser vos comptes.

Utilisez des phrases secrètes difficiles à deviner contenant différents mots pour sécuriser vos comptes.

Même les méthodes les plus sophistiquées sur les ordinateurs les plus puissants ont besoin de plusieurs années pour décoder un mot de passe correspondant à tous ces critères. Un gestionnaire de mots de passe de qualité peut même vous proposer des mots de passe complexes, ce qui vous évite d’avoir à les inventer vous-même.

Utilisez en permanence un antivirus

Les bons logiciels anti-malwares sont capables de détecter les enregistreurs de frappe bien avant qu’ils ne puissent commencer à enregistrer des données sensibles. AVG Antivirus Gratuit détecte et bloque tous les programmes malveillants et recherche et supprime tous les malwares déjà présents sur votre appareil.

Activez l’authentification à deux facteurs

Le fait de toujours avoir votre téléphone à portée de main peut être un avantage. L’authentification à deux facteurs ajoute une couche supplémentaire de sécurité à vos connexions, la plupart du temps via une application mobile ou un SMS. Bien que certains pirates aient réussi à usurper des messages texte d’authentification à deux facteurs, les applications d’authentification sont une méthode sûre de vérification et de protection des comptes.

Utilisez un VPN

Le VPN (Virtual Private Network) est un réseau privé virtuel qui chiffre votre trafic Internet entrant et sortant. Les outils de piratage de mots de passe peuvent parfois récupérer des éléments de données en transit et c’est là que les avantages des VPN sont assez évidents.

Protégez vos mots de passe et vos données avec AVG BreachGuard

AVG BreachGuard fait plus que consulter les dernières listes de mots de passe publiées pour voir si l’un des vôtres s’y trouve. Il vous permet aussi de refuser la collecte de données par les tiers, ce qui réduit la capacité des courtiers en données à stocker vos données sur leurs serveurs. Protégez vos mots de passe avec AVG BreachGuard.

Les gestionnaires de mots de passe sont un moyen sûr pour enregistrer vos mots de passe.

Les gestionnaires de mots de passe sont un moyen sûr pour enregistrer vos mots de passe. Utilisez des phrases secrètes difficiles à deviner contenant différents mots pour sécuriser vos comptes.

Utilisez des phrases secrètes difficiles à deviner contenant différents mots pour sécuriser vos comptes.