Lo que saben es que las cámaras de los equipos portátiles y las tabletas pueden piratearse sin que los usuarios lo detecten. Esta acción generalmente se lleva a cabo con herramientas de administración remota (RAT), que según algunas estimaciones representan más del 70 % de los troyanos, una pieza de software que se oculta en los PC para realizar un seguimiento de la actividad y, a veces, tomar el control. Las RAT son relativamente fáciles de crear y desplegar y permiten que mafiosos cibernéticos capturen vídeo sin conocimiento del usuario.

¿Cuál es el peligro?

La intrusión mediante una RAT más conocida quizás sea la que ocurrió hace unos años en California. Jared James, un hacker adolescente, logró deslizar un troyano en el equipo de la entonces vigente «Miss Teen» de los EE. UU. y captó imágenes de ella mientras se cambiaba de ropa. La amenazó con arruinar sus posibilidades futuras en concursos de belleza, haciendo que las imágenes fueran públicas si ella no accedía a darle más fotos.

Y esto solo es la punta del iceberg. Tras rendirse al FBI, James confesó que pirateaba las cámaras de hasta 150 mujeres. Otros ciberdelincuentes difunden en directo imágenes de los dormitorios en Internet o incluso molestan de forma activa a la persona que han «esclavizado», con pantallas congeladas, acoso a través de mensajes instantáneos y correos electrónicos y visualización de imágenes impactantes.

La inmensa mayoría de estos delincuentes perpetran ataques contra mujeres, pero los hombres también han sido víctimas de ello. Y mientras que muchos piratas de webcam utilizan las imágenes y el vídeo para satisfacer sus necesidades «voyeurísticas» y humillar a sus víctimas, otros lo hacen solo por dinero. A un australiano, que literalmente fue sorprendido con los pantalones bajados, le pidieron el pago de 10.000 dólares a cambio de no difundir sus imágenes en la red. Se negó a pagar, pero entendió que existen determinadas situaciones en las que las mujeres pueden verse más forzadas a entrar en este juego peligroso.

¿Qué nivel de implantación tiene el pirateo de webcams?

A pesar de la gran cantidad de nuevas historias que van surgiendo, se hace difícil conseguir estadísticas oficiales. Y como sucede con los ataques de ransomware, muchas víctimas nunca denuncian el delito.

A un australiano, que literalmente fue sorprendido con los pantalones bajados, le pidieron el pago de 10.000 dólares a cambio de no difundir sus imágenes en la red.

Pero con las cámaras, el pirateo es relativamente fácil. Un inquietante servicio llamado Shodan proporciona acceso a webcams desprotegidas de todo el mundo, así como a televisores inteligentes, sistemas de iluminación y otros dispositivos en línea. El principal problema es que las cámaras (y los dispositivos conectados, de forma más generalizada) tienen protocolos de seguridad poco seguros. (Para los genios de la informática: Shodan rastrea la web en busca de protocolos de transmisión en tiempo real [puerto RTSP 554], que generalmente no usa protección básica mediante contraseña).

Para las cámaras integradas en los PC, los delincuentes también necesitan tener acceso al PC. Esto se hace a menudo haciéndose pasar como amigo del usuario, a través de un ataque de phishing, o mediante otra forma de ingeniería social para engañar a las víctimas.

Vaya, veo que estoy vendido. Pero ¿un trozo de cinta o una nota adhesiva es suficiente?

Para tapar la cámara, sí. Este problema, sin embargo, pone de relieve la importancia de cultivar una mentalidad de seguridad cuando estamos en línea. Hablamos de llevar a cabo una diversidad de acciones tales como mantener las aplicaciones actualizadas, usar contraseñas seguras, implementar prácticas recomendadas de seguridad del correo electrónico, mantener una vigilancia generalizada cuando estamos en la red e instalar una seguridad de Internet adecuada, como la que puede obtenerse de AVG.

De este modo, aunque la acción de tapar la webcam resulta inteligente (y fácilmente reversible si utilizamos una nota adhesiva o un dispositivo específico para ello), esta corrección rápida debe ser solo el principio de toda una serie de medidas para llevar a cabo.

Sugerencia adicional: ya que lo hace, hágalo del todo

Desactivación compleja de la cámara (manualmente)

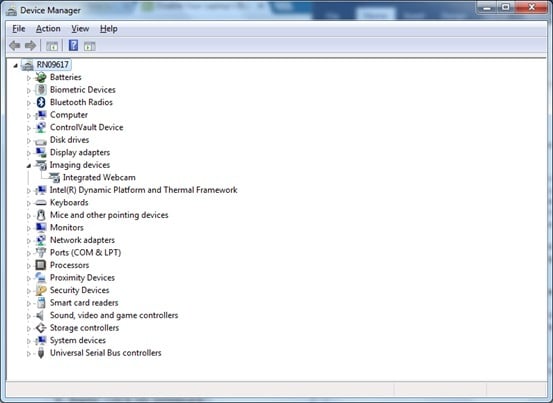

Si la cinta no es un método lo suficientemente permanente para usted, también puede desactivar la cámara por completo. (Sin embargo, tenga en cuenta que necesitará invertir el proceso cada vez que quiera hacer una llamada de vídeo o capturar vídeo). Para Windows 8, simplemente utilice la búsqueda del menú Inicio, escriba «Administrador de dispositivos» y cuando el sistema le muestre la opción, ábrala. A continuación, seleccione Dispositivos de imagen y haga clic en su opción específica de webcam integrada. Si no la encuentra, intente buscar bajo Controladoras de sonido y vídeo y dispositivos de juego.

Administrador de dispositivos de Windows

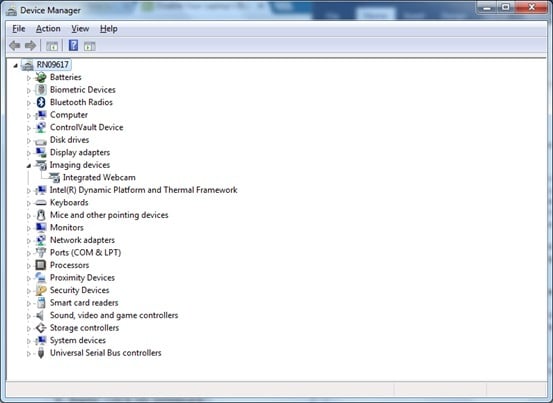

En el cuadro emergente que se abre, seleccione la pestaña Controlador y el botón Deshabilitar. Tenga en cuenta que el nombre de la cámara de su PC puede ser diferente al de las capturas de pantalla. Además, si no tiene derechos de administrador, no podrá desactivar la cámara.

Propiedades de la webcam integrada en Windows

En el cuadro de diálogo, asegúrese también de actualizar su controlador.

Desactivación sencilla de la cámara (con AVG Internet Security)

AVG Internet Security incluye nuestra Protección de la webcam, que ofrece tres diferentes niveles de protección para que pueda volver a tomar el control de su privacidad y olvidarse de todo este barullo, de la cinta adhesiva, etc.