¿Qué es el descifrado de contraseñas?

El descifrado de contraseñas es el acto de descubrir la contraseña de un usuario. Los sitios web usan el cifrado para guardar sus contraseñas de modo que terceros no puedan averiguar sus contraseñas reales. Los piratas informáticos y los ciberdelincuentes usan métodos de descifrado de contraseñas para burlar las protecciones de cifrado, descubrir sus contraseñas y acceder a su información personal.

Técnicas habituales de descifrado de contraseñas

Su contraseña se guarda en el servidor de un sitio web como una cadena de caracteres cifrada llamada hash. Los piratas informáticos no pueden invertir los algoritmos de hashing y descubrir su contraseña. Pero hay muchas técnicas de descifrado de contraseñas que pueden usar para conseguir lo que quieren. Incluso pueden hacerle escribir su contraseña en un sitio web no autorizado y peligroso.

Algunos tipos de ataques a las contraseñas y otras formas de descifrarlas y burlar el cifrado son cada vez más sofisticados y diversificados. A continuación le mostramos algunos de los principales métodos de descifrado de contraseñas y cómo puede protegerse de ellos.

Adivinar contraseñas

Adivinar contraseñas

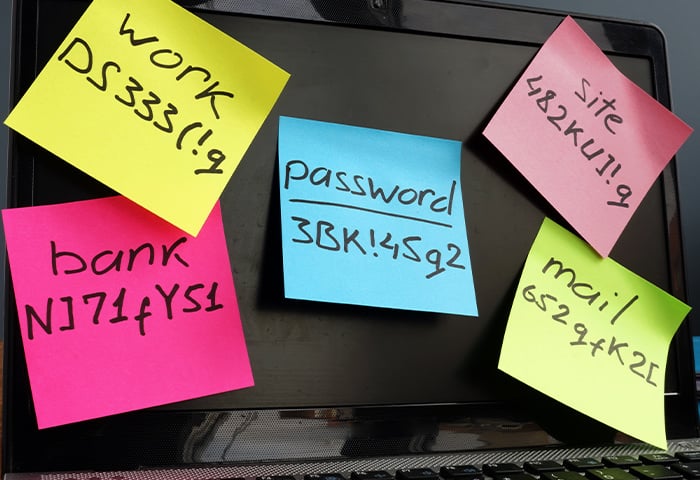

Las contraseñas deben ser difíciles de descifrar pero fáciles de recordar. Por desgracia, la gente subestima los riesgos y se inclina demasiado por hacer que sus contraseñas sean difíciles de olvidar. A menudo es fácil acceder a la información simplemente adivinando que la contraseña es, de hecho, «contraseña».

Otras contraseñas comunes son los cumpleaños y los pasatiempos, que hacen que su contraseña sea fácil de adivinar. Cuando establezca sus contraseñas, no use términos que puedan adivinarse con facilidad o encontrarse en Internet. En su lugar, use contraseñas largas y difíciles de adivinar o frases de contraseña que combinen varias palabras al azar.

¿Cómo se puede crear una contraseña segura que no se olvide? Memorizar su contraseña o anotarla puede ser arriesgado. Por eso debería usar un administrador de contraseñas, que es una forma mucho más segura de almacenar sus contraseñas.

Los administradores de contraseñas son una forma segura de almacenar sus contraseñas.

Los administradores de contraseñas son una forma segura de almacenar sus contraseñas.

Ataque de fuerza bruta

Ataque de fuerza bruta

Los métodos de fuerza bruta prueban todas las combinaciones de caracteres imaginables. Los descifradores de contraseñas por fuerza bruta convierten millones de posibles contraseñas en hashes y comparan esos hashes con el asociado a su contraseña.

Este método lleva mucho tiempo: cuanto más compleja sea la contraseña, más tiempo se tarda en descifrarla. Un ordenador potente necesitaría cientos o incluso miles de años para descifrar una contraseña lo suficientemente compleja. Aunque algunos de estos ataques usan la potencia de las redes de bots, la contraseña correcta puede evadir un ataque de fuerza bruta.

El pirateo por fuerza bruta también puede aprovechar el reciclaje de credenciales, que es el uso de combinaciones anteriores de nombres de usuario y contraseñas descifradas. De forma similar, los ataques de fuerza bruta inversa parten de una contraseña común (como «password») y husmean en su lugar los nombres de usuario.

A medida que el abanico de métodos para descifrar contraseñas se ha vuelto más sofisticado, usar un software de monitorización de filtraciones de datos se ha vuelto más importante. AVG BreachGuard le avisará cuando una de sus contraseñas aparezca en una filtración, y le dará consejos sobre cómo reforzar la seguridad de sus contraseñas.

Ataque de diccionario

Ataque de diccionario

Los ataques de diccionario implican una enorme tabla de contraseñas relativamente comunes y sus hashes. Por ejemplo, una herramienta de ataque de diccionario podría comparar un hash cifrado encontrado en el servidor de Facebook con uno de su base de datos. Y es muy posible que encuentre una coincidencia.

Estas contraseñas de ejemplo contienen frases o palabras del diccionario junto con ligeras variaciones. Así, una contraseña que añada u omita un carácter o con un número aleatorio en medio de la contraseña podría seguir quedando al descubierto.

Si se pregunta cómo puede existir una lista con cientos de millones de contraseñas posibles, la respuesta es que un archivo de texto que contiene esa cantidad de texto sigue ocupando solo unos pocos gigabytes y se puede descargar fácilmente.

La lista de ataques de diccionario también funciona como una base de datos de contraseñas previamente descifradas, lo que pone en mayor riesgo a quienes reutilizan sus contraseñas varias veces. Los ataques de diccionario ponen de manifiesto la importancia de usar siempre contraseñas únicas.

Ingeniería social

Ingeniería social

La ingeniería social implica manipular a alguien para que entregue información delicada. Los piratas informáticos saben exactamente qué tipo de correos electrónicos suele abrir la gente sin pensar. Si recibe un correo electrónico en el que se le advierte de un problema de seguridad inminente en su cuenta, no haga clic en el enlace ni introduzca su contraseña o cualquier otro dato personal.

Otras tácticas incluyen usar direcciones de correo electrónico fraudulentas como admin [arroba] paypa|.com. Le sorprendería saber cuánta gente no ve la diferencia entre una L minúscula y el símbolo |.

Por muy fiable que parezca la dirección, nunca haga clic en un enlace de un correo electrónico que no haya generado usted mismo (correos de confirmación de inicio de sesión) o que no le haya enviado alguien conocido. Los ataques de phishing adoptan muchas formas, pero todos esperan que no se dé cuenta de algo sospechoso.

Ataque de tabla arcoíris

Ataque de tabla arcoíris

Los ataques de tabla arcoíris eliminan la necesidad de almacenar cientos de millones de combinaciones de contraseñas. Las tablas arcoíris recuerdan partes de los hashes antes de intentar localizar toda la cadena, lo que reduce el volumen y hace que cualquier combinación de contraseña y hash sea mucho más fácil de encontrar.

Mientras que los ataques de fuerza bruta llevan mucho tiempo y los ataques de diccionario ocupan mucho espacio (porque hay que clasificar archivos masivos), los ataques de tabla arcoíris hacen ciertas concesiones y reducen la cantidad de tiempo y espacio necesarios. Esto ha demostrado ser muy eficaz, especialmente con la popular herramienta RainbowCrack.

Ataque con máscara

Ataque con máscara

Los ataques con máscara suponen que una contraseña adopta una forma común, como usar una letra mayúscula al principio seguida de varias minúsculas, en lugar de recorrer todas las iteraciones posibles. Esto permite que los ataques con máscara descifren las contraseñas en cuestión de minutos, en lugar de los años que podría llevar el descifrado por fuerza bruta.

«Spidering»

«Spidering»

El «spidering» consiste en revisar las comunicaciones internas o externas de una empresa para encontrar frases o jerga que los empleados puedan usar como contraseña. Al igual que las contraseñas individuales, las contraseñas de las empresas suelen reflejar las actividades diarias de quienes las usan. Cuantos más documentos de formación y materiales de promoción tenga una empresa, más probable será que sus contraseñas puedan descifrarse.

Pirateo fuera de línea

Pirateo fuera de línea

El pirateo fuera de línea se produce cuando un pirata informático obtiene un conjunto de contraseñas con hash de un servidor comprometido y luego compara una contraseña en texto plano con el hash fuera de línea. El sitio web no sabrá que está pasando algo, y el pirata informático tiene mucho tiempo para descifrar la contraseña.

Herramientas de descifrado de contraseñas

Los analizadores de red y las herramientas de captura de paquetes son dos tipos de herramientas de descifrado de contraseñas que monitorizan e interceptan paquetes de datos. Estas herramientas requieren una conexión de red, pero una vez establecida, los bits de datos que entran y salen pueden convertirse en texto plano. Afortunadamente, estas mismas herramientas también pueden ayudar a una empresa a descubrir fallos de seguridad.

Descifradores de contraseñas

Muchos de los descifradores de contraseñas más populares usan una combinación de las técnicas anteriores. Su facilidad de uso, combinada con la creciente demanda de los consumidores de ordenadores de alta potencia, hace que cada vez más gente se dedique al pirateo.

Protéjase ante el descifrado de contraseñas con AVG BreachGuard, que supervisa las últimas filtraciones de datos y le avisa inmediatamente si una de sus contraseñas se ha filtrado. Así podrá cambiar rápidamente sus contraseñas antes de que alguien pueda usarlas para comprometer sus cuentas.

Malware

El malware es otra herramienta de descifrado de contraseñas. En concreto, los keyloggers son un tipo de malware que registra en secreto todas sus pulsaciones de teclado y las envía a quien haya puesto el keylogger en el sistema.

Asegúrese de usar el mejor software antivirus que pueda encontrar para defenderse de los keyloggers y otros programas maliciosos. Instalar una herramienta antimalware potente mantendrá el software de piratería de contraseñas lejos de su dispositivo.

Brutus

Brutus es un descifrador de contraseñas por fuerza bruta que usa un método de ataque exhaustivo, basado en diccionarios, que permite hacer infinitas pruebas. Además de su popularidad entre los ciberdelincuentes, Brutus también tiene usos legítimos, como cuando alguien no conoce la contraseña de su propio router.

RainbowCrack

RainbowCrack ayuda a los piratas informáticos a descifrar contraseñas mediante la generación de tablas arcoíris, esos conjuntos de hashes precalculados que aceleran el proceso de descifrado de contraseñas. Afortunadamente, el uso de las tablas arcoíris puede frustrarse mediante una técnica común conocida como «salting», un proceso por el que los sitios web anfitriones insertan cadenas de texto aleatorias en las contraseñas de texto plano antes de aplicarles el hash en la base de datos.

Cain and Abel

Cain and Abel extrae todas las contraseñas encontradas en un PC. A menos que haga un borrado exhaustivo de todos los archivos del sistema, un descifrador de contraseñas de Windows 10 como Cain and Abel puede desenterrar las contraseñas de las direcciones de correo electrónico, los sistemas operativos, las conexiones Wi-Fi y mucho más.

Proteger con contraseña los archivos de Word y Excel puede ayudarle a guardar bajo llave información especialmente confidencial.

Medusa

Medusa funciona cotejando las contraseñas con una lista de palabras, e incluso puede usarse para extraer las contraseñas de otras máquinas de la misma red Wi-Fi. Medusa requiere de conocimientos técnicos para funcionar, pero es sencillo dar con las instrucciones para usarla.

La proliferación de herramientas como el descifrador de contraseñas Medusa significa que es más importante que nunca usar contraseñas o frases de contraseña largas, únicas y difíciles de adivinar.

¿El descifrado de contraseñas es ilegal?

Descifrar contraseñas en un servicio en línea es ilegal, a menos que tenga el consentimiento para probar la seguridad de un sistema. Aunque se trate de su propia contraseña, piratear un servicio como Facebook significa entrar donde no está permitido. A pesar de que sus intenciones sean buenas, se encuentra en una posición precaria a nivel legal.

Personas tanto en Estados Unidos como en otros países han sido detenidas por ofrecer servicios de descifrado de contraseñas. En 2014, se descubrió que los operadores de uno de estos servicios irrumpieron en las cuentas de correo electrónico, pidieron un rescate por ellas y exigieron un pago para restablecer el acceso.

¿Cómo puedo evitar que la gente descifre mis contraseñas?

La privacidad de las contraseñas puede parecer una tarea desalentadora. Pero quien tiene el control es usted: las contraseñas más descifradas ignoran las prácticas de seguridad de contraseñas más básicas, como no elegir la palabra «contraseña» como su contraseña o usar una simple cadena de números como «123456».

Así puede evitar que la gente descifre sus contraseñas.

Cree una contraseña larga, única y difícil de adivinar

-

Incluya una variedad de letras mayúsculas y minúsculas, así como números y caracteres especiales.

-

Considere usar una frase de contraseña hecha con palabras aleatorias y no relacionadas.

-

Intercale la distribución de los caracteres especiales: no use solo una letra mayúscula al principio de su contraseña.

-

Haga que la contraseña tenga un mínimo de 16 caracteres.

Use frases de contraseña difíciles de adivinar compuestas por palabras aleatorias para mantener sus cuentas seguras.

Use frases de contraseña difíciles de adivinar compuestas por palabras aleatorias para mantener sus cuentas seguras.

Hasta los métodos más sofisticados que se ejecutan en las máquinas más potentes tardarían años en descifrar una contraseña que cumpla con todos esos puntos. Un buen administrador de contraseñas puede incluso generarle contraseñas seguras, con lo que directamente eliminaría la necesidad de pensar en ellas.

Mantenga un antivirus activo

Un robusto software antimalware detectará un keylogger antes de que tenga la oportunidad de registrar cualquier dato confidencial. AVG AntiVirus FREE detectará y bloqueará automáticamente cualquier malware que se dirija a usted, y analizará y eliminará el malware ya presente en su dispositivo.

Active la autenticación de doble factor

Tener el teléfono siempre a mano puede ser una ventaja. La autenticación de doble factor (2FA) añade otra capa de seguridad a sus inicios de sesión, a menudo a través de una aplicación móvil o un servicio de SMS. Aunque algunos piratas informáticos han suplantado los mensajes de texto 2FA, las aplicaciones de autenticación son un método muy seguro de verificación y protección de cuentas.

Utilice una VPN

Una VPN (red privada virtual) cifra todo su tráfico de Internet, tanto el entrante como el saliente. Los descifradores de contraseñas a veces captan fragmentos de datos en tránsito, y es aquí donde las ventajas de las VPN pueden ser realmente útiles.

Proteja sus contraseñas y datos con AVG BreachGuard

AVG BreachGuard no se limita a analizar los últimos volcados de contraseñas para ver si la suya se ha filtrado. También le excluye de la recopilación de datos por parte de terceros, con lo que reduce la capacidad de los corredores de datos para almacenar sus datos en sus servidores. Mantenga sus contraseñas a salvo con AVG BreachGuard.

Los administradores de contraseñas son una forma segura de almacenar sus contraseñas.

Los administradores de contraseñas son una forma segura de almacenar sus contraseñas. Use frases de contraseña difíciles de adivinar compuestas por palabras aleatorias para mantener sus cuentas seguras.

Use frases de contraseña difíciles de adivinar compuestas por palabras aleatorias para mantener sus cuentas seguras.